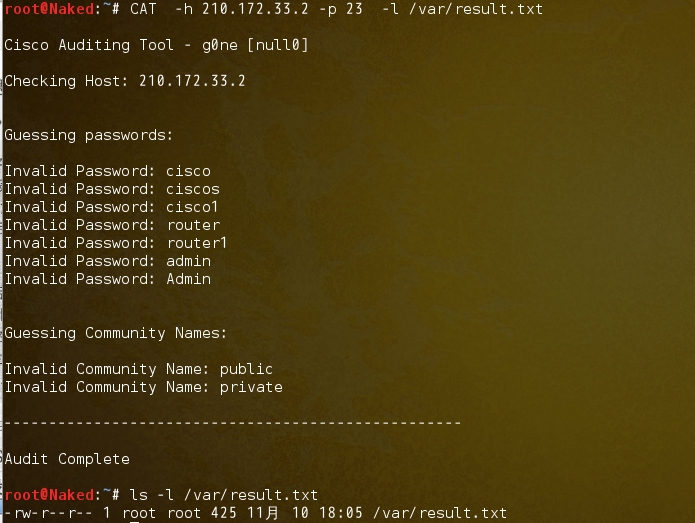

Cisco Auditing Tool

對cisco設備進行安全審計

工具的使用語法,如下:

CAT(注意大寫) -h 目標地址 -w SNMP 字典路徑 -a 密碼字典路徑 -l 生成報告存放路徑

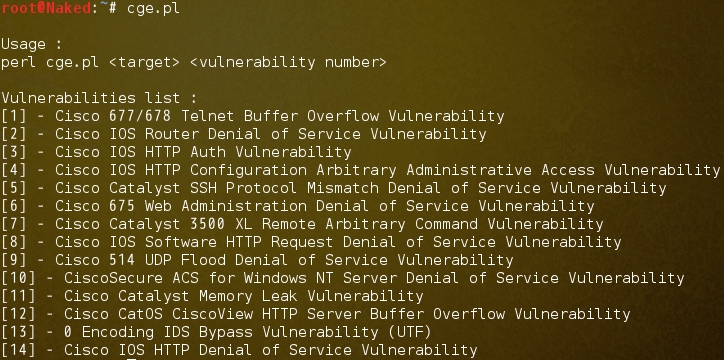

2.CISCO***工具

***工具的使用方法:

cge.pl 目標地址 <1-14 選擇一個號碼>

該工具內置14種的***方式

[1]cisco 677/678 telnet 緩衝溢出***

***範圍:主要針對採用cisco的CBOS操作系統的600系列路由器,可以遠程***。

***效果:可以造成被***路由器階段性的拒絕服務。

[2]cisco IOS路由器拒絕服務***

***範圍:開啓了http服務且沒有采用認證的各類IOS,軟件版本從11.1 到 12.1均受到影響。

***效果:實施***後,2分鐘左右強制設備dang機,隨後重啓。

[3,4]cisco IOS 中HTTP認證漏洞和管理配置漏洞***

***範圍:開啓了http服務並採用了認證的ios,軟件版本11.3之後的版本可能都受到影響。

***效果:繞過認證,通過web頁面取得管理員權限。

[5]cisco catalyst 交換機ssh協議不匹配拒絕服務***

***範圍:只會影響以下的IOS版本 cat4000-k9.6-1-1.bin 等

***效果:Catalyst 交換機拒絕服務, 不交換數據,並造成重啓

[6] cisco 675web 管理拒絕服務***

***範圍:開啓web管理的600系列路由器,CBOS版本包括:2.0.1,2.1.0 等

***效果:通過夠造一個特殊的URL,使路由器拒絕服務,必須重啓纔可以恢復。

[7]cisco Catalyst 3500 XL 遠程執行任意命令***

***範圍:開啓http服務的cisco Catalyst 3500 XL 系列交換機。

***效果:通過構造一個特殊的URL,可以執行任意命令,無需任何密碼。

[8]cisco IOS 中HTTP請求拒絕服務***

***範圍:開啓http 服務並未設置enable 密碼的思科路由器或交換機。

***效果:可能導致一段時間後路由器或交換機重啓。

[10]CiocoSecure ACS for Windows NTServer 拒絕服務***

***範圍:Cisco Secure Access control server for windows 2.6.X ACS 3.0.1,注意,這種***方式並部是針對設備,而是針對思科配套的管理工具。

***效果:設備信息被泄漏(甚至包括設備的口令等)。

[11]Cisco Catalyst 內存泄漏***

***範圍:catalyst 4000 and 5000 使用版本4.5(2)到5.5(4a)catalyst 6000 images 使用 版本 5.3(1)csx

***效果:Catalyst 交換機拒絕服務。

[12]Cisco catOS Ciscoview http 服務緩衝溢出***

***範圍:開啓了http服務的catos,版本包括:CISCO CATOS5.4 5.5(13A) 5.5 6.1(2) 6.1 7.3 7.4

***效果:讓catos 產生一個http請求,在這個請求中,執行任意代碼,從而可執行任意命令。

[13]%u編碼繞過IDS漏洞

***範圍:思科IDS產品以及Catalyst 6000 上的IDS模塊。

***效果:通過%u 的編碼方法,繞過IDS的檢測,從而可以執行惡意代碼。

[14]Cisco ios HTTP拒絕服務***(對比***方法3,4)

***範圍:開啓了http服務的思科路由器和交換機,版本包括:12.0和12.1.

***效果:網絡鏈接斷開,設備重啓。