利用openssl實現私有CA以及mysql服務器的ssl連接的配置

一、CA簡介

CA 也擁有一個證書(內含公鑰和私鑰)。網上的公衆用戶通過驗證 CA 的簽字從而信任 CA ,任何人都可以得到 CA 的證書(含公鑰),用以驗證它所簽發的證書。

如果用戶想得到一份屬於自己的證書,他應先向 CA 提出申請。在 CA 判明申請者的身份後,便爲他分配一個公鑰,並且 CA 將該公鑰與申請者的身份信息綁在一起,併爲之簽字後,便形成證書發給申請者。

如果一個用戶想鑑別另一個證書的真僞,他就用 CA 的公鑰對那個證書上的簽字進行驗證,一旦驗證通過,該證書就被認爲是有效的。證書實際是由證書籤證機關(CA)簽發的對用戶的公鑰的認證。

證書的內容包括:電子簽證機關的信息、公鑰用戶信息、公鑰、權威機構的簽字和有效期等等。目前,證書的格式和驗證方法普遍遵循X.509 國際標準。

二、利用openssl實現私有CA

實驗環境:

系統--rhel5.8

軟件--openssl

具體步驟:

1.前期準備(以下所有操作都在/etc/pki/CA/目錄下進行)

[root@node2 ~]# cd /etc/pki/CA/

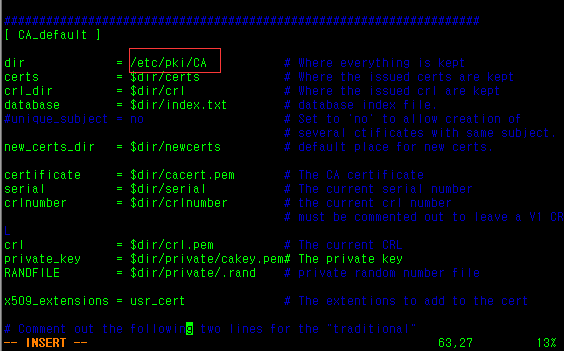

2.修改配置文件

[root@node2 CA]# vim ../tls/openssl.cnf

3.找到相應參數進行修改

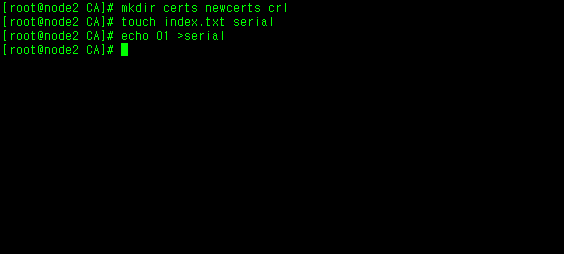

4.在CA目錄下創建相應目錄和文件

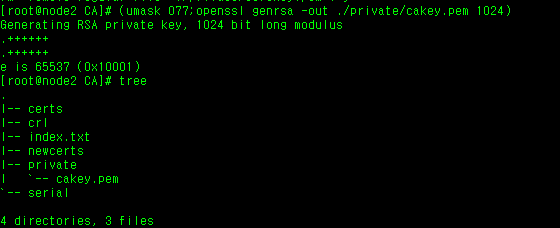

5.創建私鑰

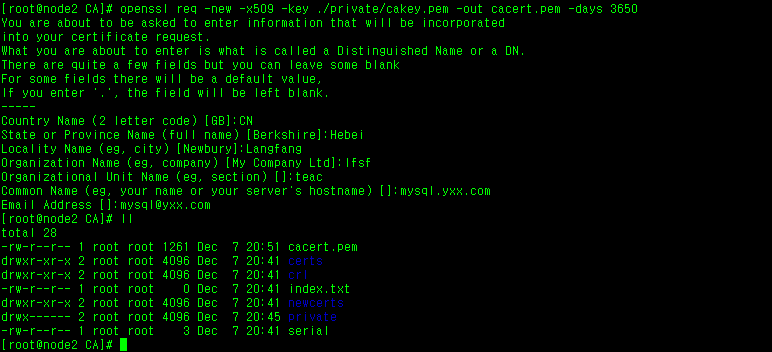

6.生成自簽證書

注意:進行相應填寫時,從國家到組織應該需要簽署的子證書一致。

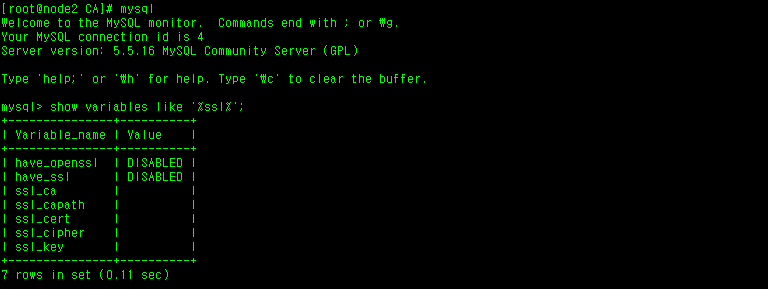

三、配置mysql

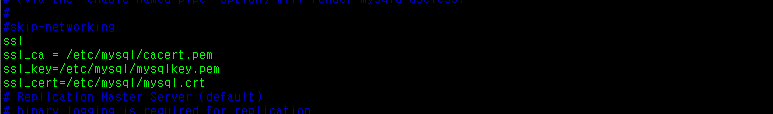

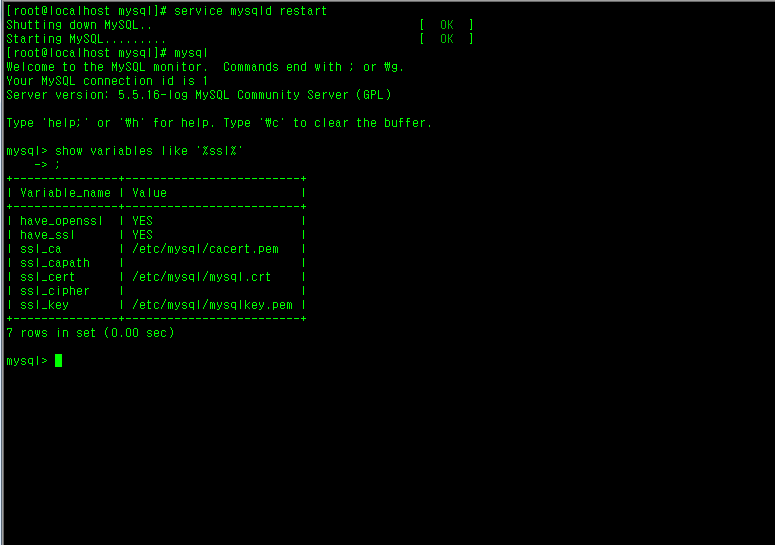

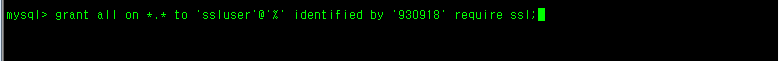

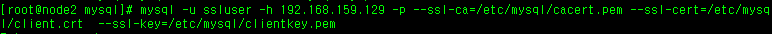

1.配置實現mysql使用ssl連接

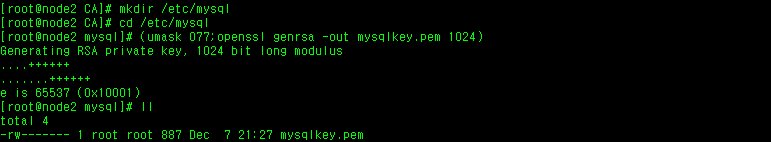

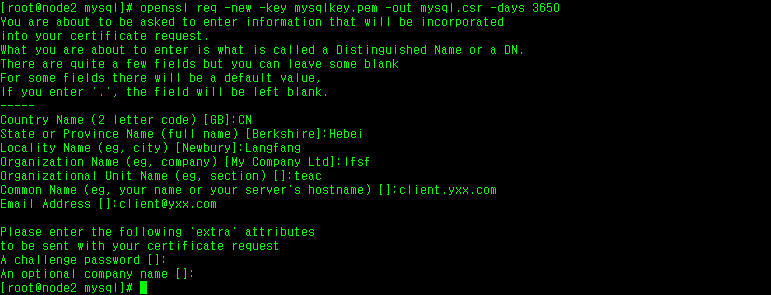

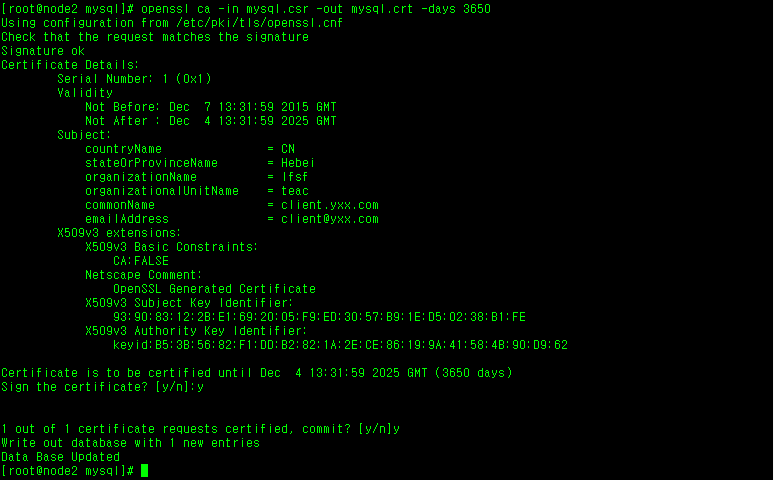

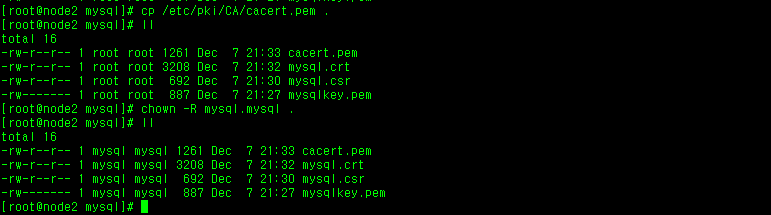

2.建立mysql的私鑰以及對應的證書