近日,互聯網爆發了被稱爲“心臟出血”式的嚴重安全事件。SSL協議是爲網絡通信提供安全及數據完整性的一種安全協議,也是互聯網上最大的“門鎖”。而此次曝出的Open SSL漏洞讓這個“門鎖”形同虛設,可以讓***者獲得服務器內存中的數據內容,甚至導致網絡賬戶與密碼、網銀資金、電子郵件等重要信息的泄漏! 騰訊相關報道: http://tech.qq.com/a/20140410/015389.htm

“心臟出血”漏洞嚴重危害網站安全

yum源服務已在第一時間更新網站openSSL版本並通過專業檢測,但仍建議客戶對帳號密碼定期修改,避免風險。

Centos 6 系統版本,給出解決方案:

CentOS,默認安裝的OpenSSL不在OpenSSL官方公告有安全漏洞的範圍裏, 默認安裝OpenSSL -1.0.0-20.el6_2.5.x86_64(ios最小安裝時)

但是如果用戶手工升級到1.0.1版本, 有可能升級爲有問題的版本。

目前雲主機軟件源已經同步了修復版本, 可執行yum update openssl更新到最新版。後續將詳解。

哪些版本OpenSSL有此嚴重漏洞?

OpenSSL官方發佈的公告, 出現問題的版本是:

Only 1.0.1 and 1.0.2-beta releases of OpenSSL are affected including 1.0.1f and 1.0.2-beta1.

上文是官方原文。

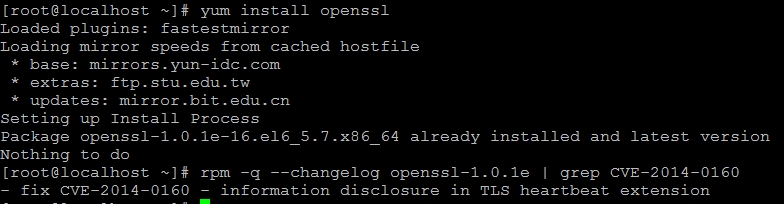

怎麼確認OpenSSL是否存在漏洞?

命令:rpm -q --changelog openssl-1.0.1e | grep CVE-2014-0160

- fix CVE-2014-0160 - information disclosure in TLS heartbeat extension

當你看到以上信息,證明你已經修復漏洞。在系統上可查看相關信息,表示已經修復了漏洞。

CentOS修復“OpenSSL Heartbleed漏洞”方法,詳細解說無此次漏洞升級包:

下面請仔細看看yum源的openssl更新日期,已經是最新的yum RPM發佈版本,適用於Centos 6 系列版本。

openssl-1.0.1e-16.el6_5.7.i686.rpm 08-Apr-2014 10:49 1.5M

openssl-1.0.1e-16.el6_5.7.x86_64.rpm 08-Apr-2014 10:49 1.5M

openssl-devel-1.0.1e-16.el6_5.7.i686.rpm 08-Apr-2014 10:49 1.2M

openssl-devel-1.0.1e-16.el6_5.7.x86_64.rpm 08-Apr-2014 10:49 1.2M

yum源下載地址:

http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-1.0.1e-16.el6_5.7.i686.rpm

http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-1.0.1e-16.el6_5.7.x86_64.rpm

http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-devel-1.0.1e-16.el6_5.7.i686.rpm

http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-devel-1.0.1e-16.el6_5.7.x86_64.rpm

可以先通過wget下載,在無網絡環境,可以通過先下載,後安裝的方式。

升級方法:命令 yum install openssl

過程會提示是否確認,輸入“Y”即可繼續升級。

升級後提示:

Setting up Install Process

Package openssl-1.0.1e-16.el6_5.7.x86_64 already installed and latest version

Nothing to do

證明已經是源上的最新版本(08-Apr-2014)。

Ubuntu 系統openssl版本漏洞:

通過檢查確認所有云主機中只有ubuntu12.04鏡像中的openSSL版本有此漏洞,雲主機會盡快更新ubuntu12.04鏡像,修復此漏洞。已購買並使用此鏡像的用戶,通過以下方法對openSSL版本升級。操作步驟如下:

A)登錄主機進行安裝包更新: apt-get update

B)更新openssl: apt-get install openssl libssl1.0.0 libssl-dev

C)檢查主機系統版本:lsb_release -a 正常版本:Ubuntu 12.04.1 LTS

D)檢查openssl版本:dpkg -l | grep ssl 對於ubuntu12.04需要更新到1.0.1-4ubuntu5.12

Ubuntu 12.4

ubuntu和centos類似, 默認安裝的版本是安全的, 如果有不慎升級到漏洞版本,需要再次升級.

默認版本是libssl1.0.0, 如果升級可以執行

用戶可執行

apt-get update

apt-get install libssl1.0.0 或者 apt-get upgrade(這將升級所有已安裝的包,謹慎操作)

驗證本機安裝的版本?

root@jimmyli-ubuntu:/etc/apt# dpkg -l|grep libssl

ii libssl1.0.0 1.0.1-4ubuntu5.12 SSL shared libraries

root@jimmyli-ubuntu:~# dpkg -s libssl1.0.0|grep ^Version

Version: 1.0.1-4ubuntu5.12

參考ubuntu官方關於此漏洞的說明(http://www.ubuntu.com/usn/usn-2165-1/)

SuSE系列系統:使用OpenSSL 0.9.8a不存在安全問題.

用戶自行編譯的版本:例如之前是下載有漏洞的版本tar,gz源碼包,編譯安裝的情況下。

這種情況下, 用戶需要根據OpenSSL官方建議, 重新編譯.

Affected users should upgrade to OpenSSL 1.0.1g. Users unable to immediately

upgrade can alternatively recompile OpenSSL with -DOPENSSL_NO_HEARTBEATS.

解決方案:重新下載無漏洞的tar,gz源碼包,重新編譯安裝。

羅列各版本的快速方法:

使用ISO安裝的Centos默認是安全的,如果用戶不慎安裝帶漏洞的OpenSSL版本,需要自行升級,雲主機的下載源已經提供了最新版本的安裝包。

各系統升級方法方法如下:

1)SuSE 該機器上的OpenSSL不需要升級。

2)CentOS原生版,6.2/6.3; 默認是安全的,如果安裝有帶漏洞版本,需要再升級一次到最新版本

yum install openssl

Centos系統確認OpenSSL是否有漏洞的確認方法:

# rpm -q --changelog openssl-1.0.1e | grep CVE-2014-0160

- fix CVE-2014-0160 - information disclosure in TLS

以上訊息表示已經修復漏洞

3)Ubuntu12.4 默認是安全的, 如果安裝有帶漏洞的版本, ,需要再升級一次到最新版本

apt-get update

apt-get install libssl1.0.0

ubuntu系統確認OpenSSL是否存在漏洞的方法:

root@jimmyli-ubuntu:~# dpkg -s libssl1.0.0|grep ^Version

Version: 1.0.1-4ubuntu5.12

Centos系統解決方法二:

yum search openssl

#返回

Updating:

openssl x86_64 1.0.1e-16.el6_5.7 updates 1.5 M

Updating for dependencies:

openssl-devel x86_64 1.0.1e-16.el6_5.7 updates 1.2 M

看起來版本還是比較新的,遂直接

yum install openssl

#然後重啓nginx

/etc/init.d/nginx restart

#測試漏洞已修復

OpenSSL終極升級方法:

本來想源碼編譯安裝的,因爲以上過程便已修復,就沒編譯,如果yum方法不行,嘗試以下安裝:

官方下載:

wget http://www.openssl.org/source/openssl-1.0.1g.tar.gz

cd openssl-1.0.1g

./config

make && make install

編譯安裝。

/etc/init.d/nginx restart #重啓nginx

完成漏洞修補。

[End]