最近單位某部門的幾臺電腦經常上不去網。這幾臺電腦接在同一個交換機上。每次不能上網時,只要重新拔插一下連接上一層交換機的那根網線,就能解決問題。但過不了多長時間,就又不行了。這種情況頻繁發生。因此,問題反映到了我們部門,希望徹底解決。

我觀察了一下,該交換機的1口上聯到上層交換機,不能上網時,該端口的指示燈熄滅。首先排除了硬件方面的原因(測了網線沒問題,更換端口後故障依舊)後,懷疑某臺電腦中了網絡病毒。由於該交換機是不可管理的雜牌子交換機,因此決定使用抓包軟件Sniffer分析一下。

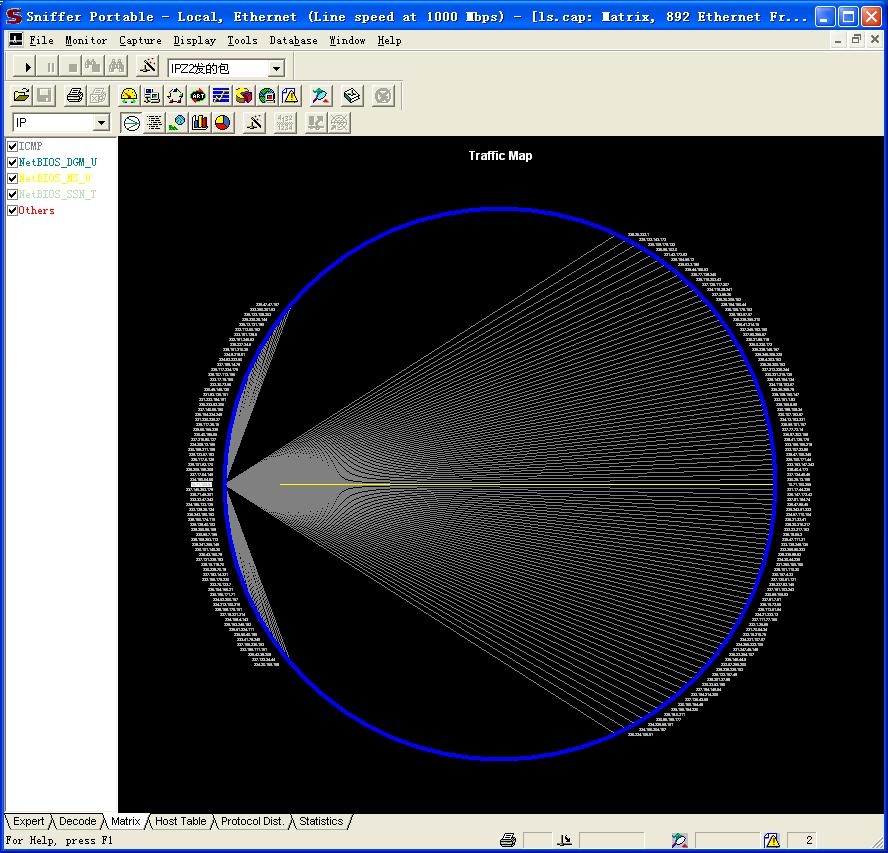

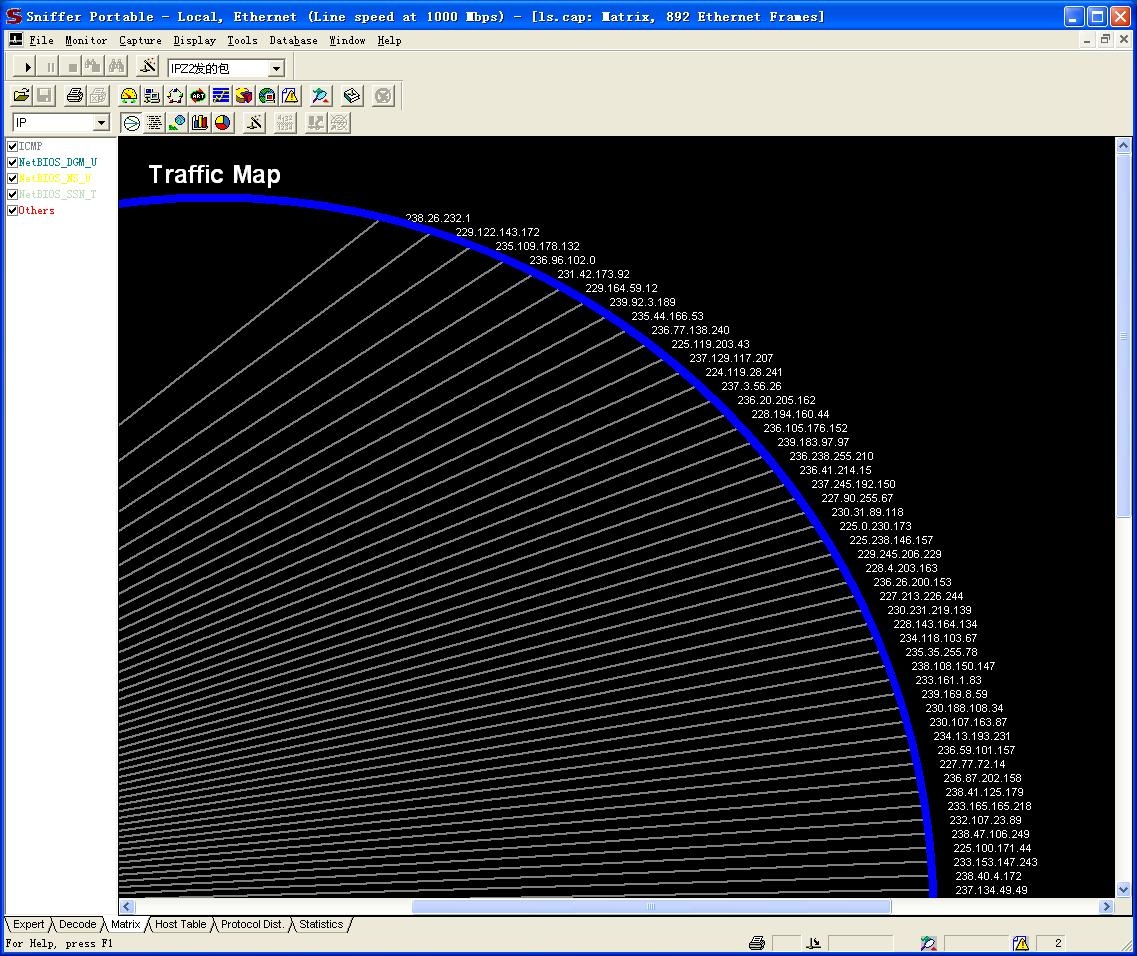

在自己的電腦(在同一局域網內)測試抓包軟件時,就發現了網絡中有大量的ICMP包。這些ICMP包主要來自兩臺電腦,一臺就接在那個交換機上,另一臺接在其它交換機上。這些ICMP包的目的地址都是D類組播地址。

找到了目標,就好說了。使用Sniffer分析一下,這些數據包都是Echo類型的ICMP包,Identifier爲512,由此判斷可能是ping命令發出的包。

遠程登錄到其中一臺電腦上,打開任務管理器一看,發現有IPZ2.EXE,還發現有一兩個cmd.exe和

netsh.exe進程不斷地出現、消失,估計是IPZ2不斷地調用netsh.exe,向外發送ICMP包。直接結束IPZ2.exe進程後,cmd.exe和netsh.exe進程就不再出現了,那些ICMP包馬上就沒有了。看來這罪魁禍首就是它了。

從網上搜了下IPZ2.EXE病毒的資料:它是IPZ.exe的變種,主要是在安裝了低版本的Radmin遠程控制服務端軟件(並且沒有口令時)的電腦上傳播——我們確實使用的是這種低版本的Radmin。中毒後,系統服務中會添加Integligent P2P Zombie(調用ipz.exe)、Integlligent P2P Zombie 2(調用ipz2.exe)服務,C:\WINDOWS\SYSTEM32文件夾下會有IPZ.EXE、IPZ2.EXE、ipz_db.bin、ipz.tmp、ipz2.tmp這些文件。

弄清了原因,就開始對症下藥。如果直接遠程升級Radmin的版本,我擔心弄不好會無法遠程控制了,所以先暫緩升級。直接停止服務,刪除服務,刪除病毒文件,一切OK!可第二天一看,IPZ2.exe又來了。看來,局域網中還有其它電腦中毒,還會對它進行傳染。怎麼辦呢?這次我並不刪除服務,而是禁用服務,再刪除病毒文件。過了兩天,再看,沒有再次感染。看來,禁用服務相當於給這臺電腦打了疫苗。爲了便於操作,我又做了一個批處理文件KillIPZ.bat。

@echo on

sc stop ipz

sc stop ipz2

sc config ipz start= disabled

sc config ipz2 start= disabled

taskkill /f /im ipz.exe /t

taskkill /f /im ipz2.exe /t

del C:\windows\system32\ipz.exe /f

del C:\windows\system32\ipz.tmp /f

del C:\windows\system32\ipz-db.bin /f

del C:\windows\system32\ipz2.exe /f

del C:\windows\system32\ipz2.tmp /f

pause

exit

測試成功後,我又如法炮製。用Sniffer查找其它的中毒電腦(又找到了三臺),然後用KillIPZ.bat殺毒。全部查殺之後,至今再也沒有再發生這種故障。

至於爲什麼只有這臺交換機Down掉呢?我估計可能是這臺雜牌子交換機處理能力稍弱一些的原因吧。