基於VLAN隔離技術的訪問控制方法在一些中小型企業和校園網中得到廣泛的應用。 VLAN是對連接到的第二層交換機端口的網絡用戶的邏輯分段,不受網絡用戶的物理位置限制而根據用戶需求進行網絡分段。一個VLAN可以在一個交換機或者跨交換機實現。VLAN可以根據網絡用戶的位置、作用、部門或者根據網絡用戶所使用的應用程序和協議來進行分組。基於交換機的虛擬局域網能夠爲局域網解決衝突域、廣播域、帶寬問題。一方面,VLAN建立在局域網交換機的基礎之上;另一方面,VLAN是局域交換網的靈魂。這是因爲通過 VLAN用戶能方便地在網絡中移動和快捷地組建寬帶網絡,而無需改變任何硬件和通信線路。這樣,網絡管理員就能從邏輯上對用戶和網絡資源進行分配,而無需考慮物理連接方式。 VLAN充分體現了現代網絡技術的重要特徵:高速、靈活、管理簡便和擴展容易。是否具有VLAN功能是衡量局域網交換機的一項重要指標

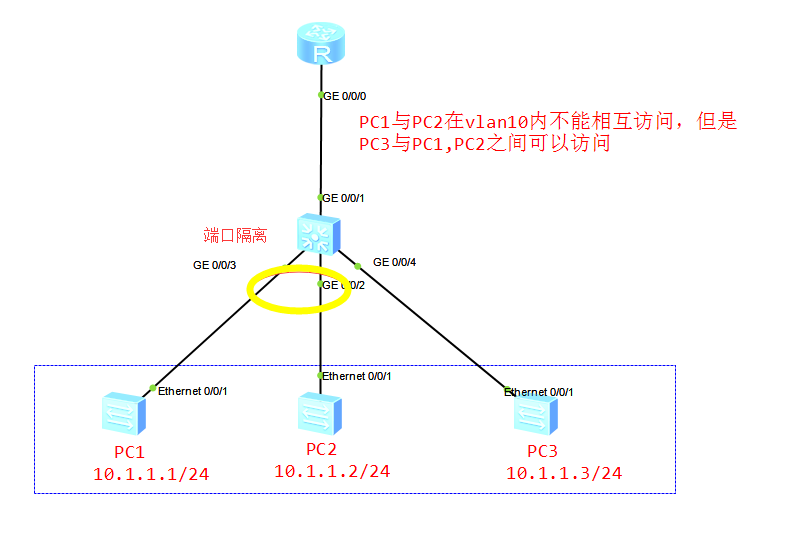

vlan隔離分類1:同一設備同一用戶 實現方式:端口隔離

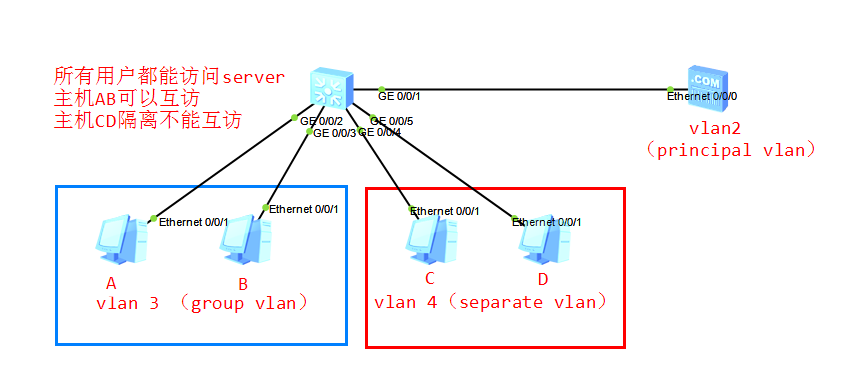

2:部分VLAN間互通,VLAN間隔離,vlan間內用戶隔離 實現方式:mux vlan

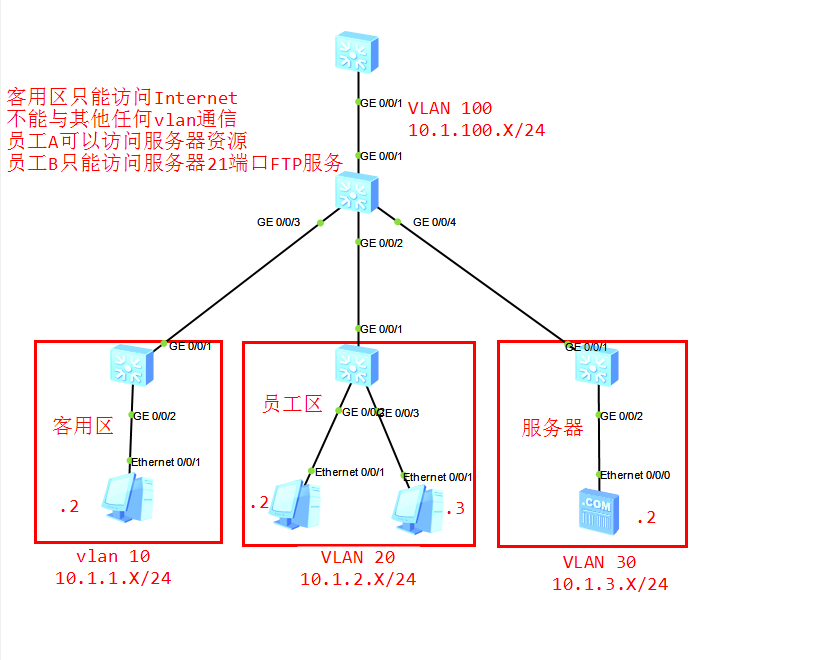

3:vlan間三層通信,需要禁止部分用戶互訪 實現方式:流策略

1端口隔離範例:

配置命令:

vlan 10

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

port-isolate enable group 1

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

port-isolate enable group 1

2MUX VLAN

配置案例

配置命令:

vlan batch 2 3 4

#

vlan 2

mux-vlan 指定vlan2 爲principal vlan

subordinate separate 4 指定vlan4 爲separate vlan

subordinate group 3 指定vlan3 爲group vlan

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 2

port mux-vlan enable

其他接口以此類推 不在複述

基於流策略的vlan隔離

acl number 3000

rule 5 deny ip destination 10.1.2.0 0.0.0.255

rule 10 deny ip destination 10.1.3.0 0.0.0.255

#

acl number 3001

rule 5 permit ip source 10.1.2.2 0 destination 10.1.3.0 0.0.0.255

rule 10 permit tcp destination 10.1.3.2 0 destination-port eq ftp

rule 15 deny ip destination 10.1.3.0 0.0.0.255

#

traffic classifier 1_q operator and

if-match acl 3000

traffic classifier 2_q operator and

if-match acl 3001

#

traffic behavior b1

permit

#

traffic policy 1_2_q

classifier 2_q behavior b1

traffic policy b_1_Q

classifier 1_q behavior b1

#

vlan 10

traffic-policy 1_2_q inbound

#

vlan 20

traffic-policy b_1_Q inbound