一、實驗環境

GNS3模擬軟件

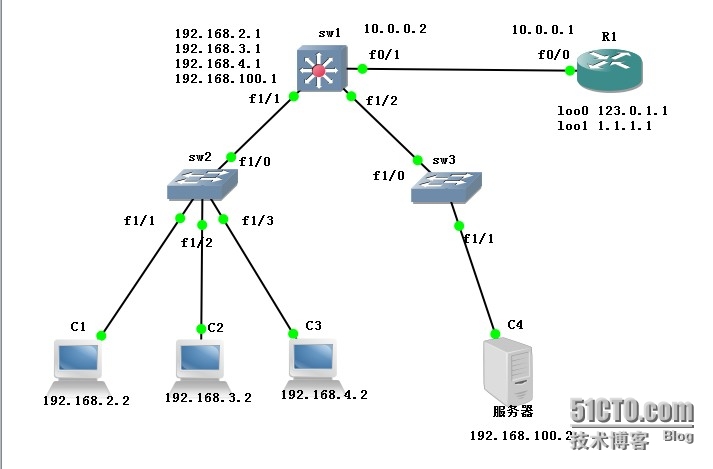

二、實驗拓撲如圖

三、網絡規劃

1.配置設備的管理地址。其中SW1爲192.168.0.1/24,SW2爲192.168.0.2/24,SW3爲 192.168.0.3/24,R1爲1.1.1.1/32

2.PC1爲網絡管理區主機,其中IP地址爲192.168.2.2/24,網關爲192.168.2.1/24,屬於VLAN 2。

PC2爲財務部主機,其中IP地址爲192.168.3.2/24,網關爲192.168.3.1/24,屬於VLAN 3。

PC3爲信息安全員主機,其中IP地址爲192.168.4.2/24,網關爲192.168.4.1/24,屬於VLAN 4。

服務器IP地址爲192.168.100.2/24,網關爲192.168.100.1/24,屬於VLAN 100.

3.在SW1交換機VLAN 2接口的IP地址爲192.168.2.1/24. VLAN 3 接口的IP地址爲192.168.3.1/24.

VLAN 4接口的IP地址爲192.168.4.1/24. VLAN 100 接口的IP地址爲192.168.100.1/24.

4.SW1和R1的互聯地址爲10.0.0.0/30

5.配置R1路由器的loopback口地址爲123.0.1.1/24,模擬外網地址

四、實驗需求

1.網絡設備只允許網管區IP地址通過TELNET登錄,並配置設備用戶名爲cisco,密碼爲123123

2.只有網關區主機才能通過SSH、TELNET、遠程桌面等登錄方式管理服務器

3.信息安全員可以訪問服務器,但不能訪問外網。

4.外網只能訪問服務器的WWW服務

五、實驗步驟

1.配置設備,實現全網互通

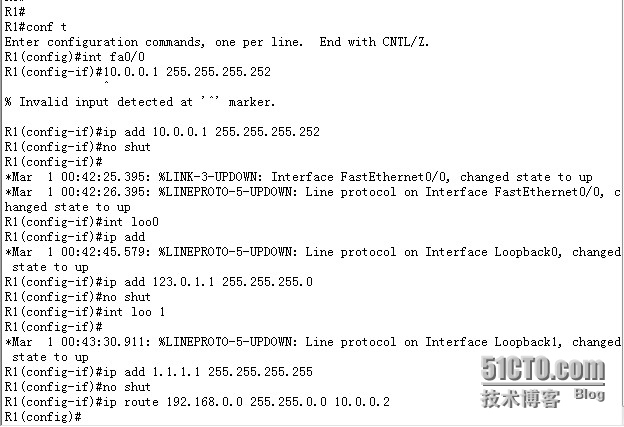

R1配置如下

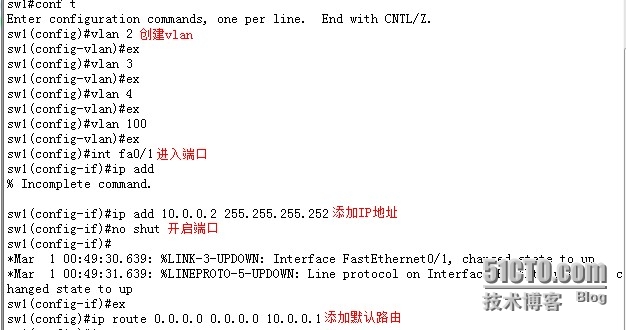

SW1配置信息如下

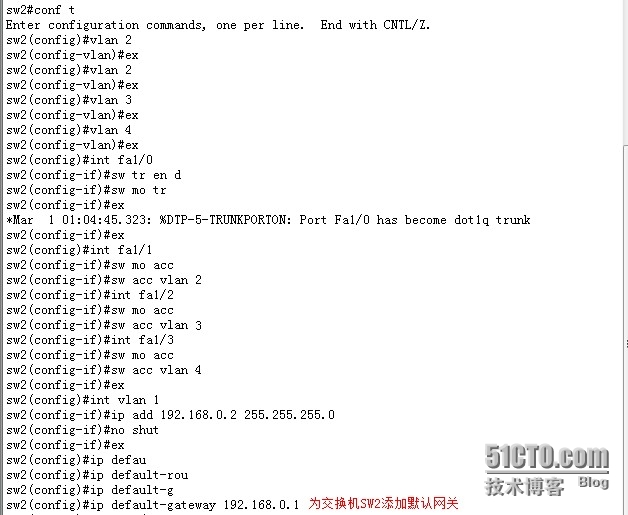

SW2的配置信息如下

SW3配置信息如下

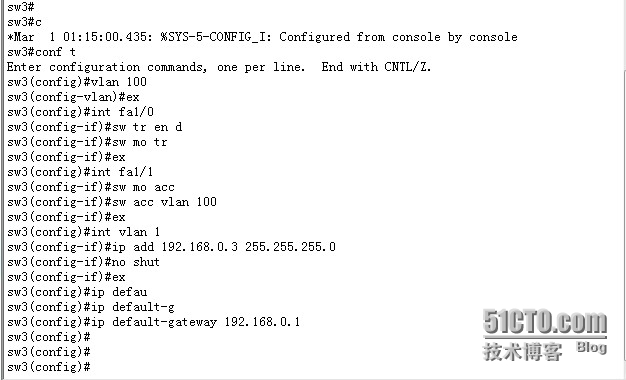

使用ping命令驗證是否全網互通

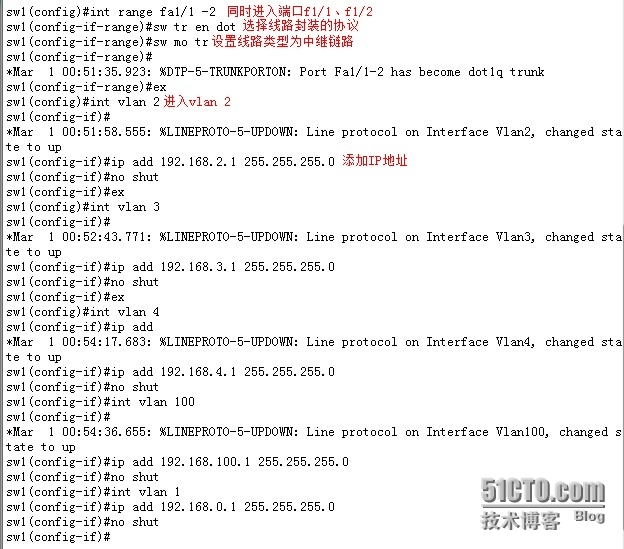

2.配置ACL,實現公司要求

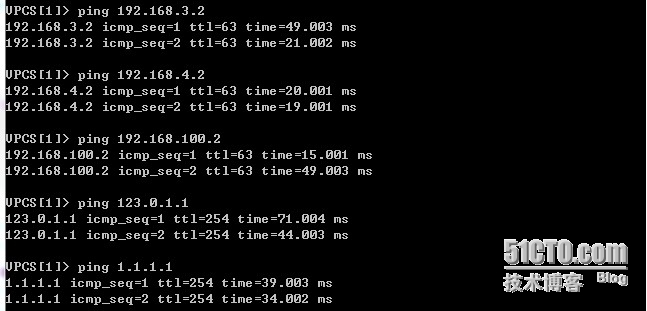

配置實現網絡設備只允許網關區IP地址可以通過TELNET登錄,並配置設備用戶名爲cisco,密碼爲 123123,R1的配置如下

SW1、SW2、SW3的配置與R1相同,此處省略

公司其他要求的配置命令如下

//ACL110表示內網主機都可以訪問服務器,但是隻有網管區主機才能通過telnet、SSH和遠程桌面登錄服務器,外網只能訪問服務器的WWW服務

sw1(config)#access-list 110 permit ip 192.168.2.0 0.0.0.255 host 192.168.100.2

//上述一條ACL表示,允許網絡管理員網段192.168.2.0/24訪問服務器

sw1(config)#access-list 110 permit ip 192.168.2.0 0.0.0.255 host 192.168.100.2 eq telnet

sw1(config)#access-list 110 permit ip 192.168.2.0 0.0.0.255 host 192.168.100.2 eq 22

sw1(config)#access-list 110 permit ip 192.168.2.0 0.0.0.255 host 192.168.100.2 eq 3389

//上述四條ACL表示,除192.168.2.0/24網段外其他所有內網地址均不能通過telnet、SSH和遠程桌面登錄服務器

sw1(config)#access-list 110 permit ip 192.168.0.0 0.0.255.255 host 192.168.100.2

sw1(config)#access-list 110 permit tcp any host 192.168.100.2 eq 80

//上述兩條ACL表示,允許內網主機訪問服務器,允許外網主機訪問服務器的WWW服務

sw1(config)#access-list 110 deny ip any any

sw1(config)#int vlan 100

sw1(config-if)#ip access-group 110 out //應用到OUT方向

sw1(config-if)#ex

//ACL120 表示192.168.3.0/24網段主機可以訪問服務器,可以訪問網絡管理員網段,但不能訪問其他網段,也不能訪問外網

sw1(config)#access-list 120 permit ip 192.168.3.0 0.0.0.255 host 192.168.100.2

sw1(config)#access-list 120 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255

sw1(config)#access-list 120 deny ip any any

sw1(config)#int vlan 3

sw1(config-if)#ip access-group 120 in //應用到in方向

sw1(config-if)#ex

//ACL130 表示192.168.4.0/24網段主機可以訪問服務器,可以訪問網絡管理員網段,但不能訪問其他網段,可以訪問外網(主要用於測試)

sw1(config)#access-list 130 permit ip 192.168.4.0 0.0.0.255 host 192.168.100.2

sw1(config)#access-list130 permit ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.255

sw1(config)#access-list 130 deny ip 192.168.4.0 0.0.0.255 192.168.0.0 0.0.255.255

sw1(config)#access-list130 permit ip any any

sw1(config)#int vlan 4

sw1(config-if)#ip access-group 130 in

sw1(config-if)#ex

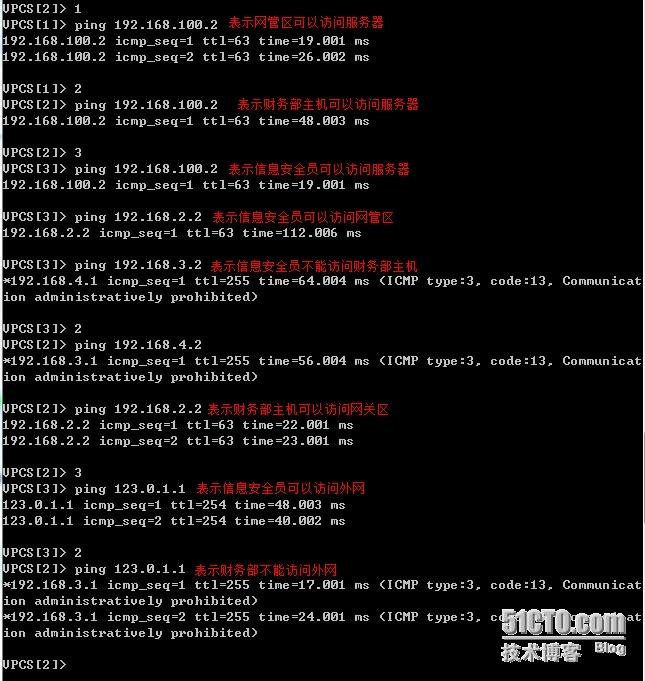

3.配置完成後,使用ping命令驗證配置是否正確

其他要求的驗證就不一一列舉,有興趣的朋友可以自己驗證一下(注:如果驗證外網訪問服務器的 80端口、telnet等需要用到虛擬機)