作者:wickey L.

QQ:178149081

有時候覺得ACL是一項比較鬱悶的技術,因爲不同的廠商、品牌甚至不同的型號對於ACL最後一條規則的設定都不一樣。

最近學校的師弟要用銳捷三層交換機3760-24和路由器RSR20-04參加廣州市的計算機技能競賽,卻被銳捷的ACL搞暈了。因爲銳捷交換路由的ACL似乎存在着技術漏洞與規則混亂等缺點,畢竟是國內的廠商,對路由交換技術的不成熟,大多都是照着思科技術照搬照套的,就算是查配置手冊、打電話詢問銳捷銷售方面的技術人員也不能完全解釋清楚。(這就是國內廠商與國外廠商的差距)

於是前天晚上,我回了一趟學校,做了一些實驗研究了一下銳捷三層交換3760-24與路由器RSR20-04的ACL規則。最後總算是摸清楚銳捷三層交換3760-24與路由器RSR20-04的ACL規則了。實驗後我還發現了一些較爲鬱悶的事情,那就是銳捷三層交換把ACL綁定在OUT的方向,是完全不起作用的。也就是在OUT方向的ACL是廢的。鬱悶啊...

下面是實驗後總結出來的規則:

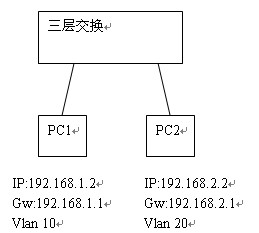

銳捷三層交換機3760-24:

1. 最後一條默認規則爲允許所有數據通過;

如:禁止192.168.1.3(不存在的IP)ping(icmp協議)192.168.2.2(PC2),綁定在VLAN10的IN方向,PC1和PC2依然能夠互ping。

access-list 100 deny icmp host 192.168.1.3 host 192.168.2.2

int vlan 10

ip access-group 100 in

2. 無論是標準ACL還是擴展ACL,只能綁定在IN的方向,OUT的方向無效;

如禁止192.168.1.2(PC1)ping 192.168.2.2(PC2),只能綁定在VLAN10的IN方向,若綁定在VLAN20的OUT方向則不效。

反之,如禁止192.168.2.2(PC2)ping 192.168.1.2(PC1),只能綁定在VLAN20的IN方向,若綁定在VLAN10的OUT方向則不效。

3. 無論是使用標準ACL還是擴展ACL禁止數據通過,綁定後,雙向數據的都無法通過。

如禁止192.168.1.2(PC1)ping 192.168.2.2(PC2),綁定在VLAN10的IN方向後,PC1無法ping通PC2,PC2也無法ping通PC1。反之也是如此。

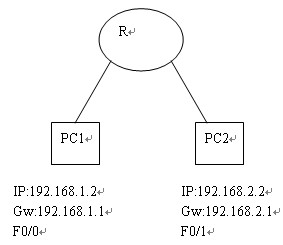

銳捷路由器RSR20-04:

1. 無論是使用標準ACL還是擴展ACL禁止數據通過,綁定後,反向數據依然能夠通過。

如禁止192.168.1.2(PC1)ping 192.168.2.2(PC2),綁定在F0/0的IN方向後,PC1無法ping通PC2,但PC2依然能ping通PC1。反之也是如此。(和交換機ACL機制相反)

access-list 100 deny icmp host 192.168.1.2 host 192.168.2.2

int F0/0

ip access-group 100 in

我猜測這是因爲路由器裏的ACL有個機制,能判斷數據是響應還是請求(如TCP/IP協議的ACK位是否爲1,ICMP包是Request還是Reply)。而三層交換機卻沒有這個機制。

2. 最後一條默認規則爲拒絕所有數據通過;

如:禁止192.168.1.3(不存在的IP)ping(icmp協議)192.168.2.2(PC2),綁定在F0/0的IN方向,PC1也不能ping通PC2(和交換機機制相反),但PC2能PC通PC1。(原因爲第一條:路由ACL機制問題)

access-list 100 deny icmp host 192.168.1.3 host 192.168.2.2

int F0/0

ip access-group 100 in

如果在最後加一條access-list 100 permit icmp any any,PC1就能ping通PC2了。

(驗證了最後一條默認規則爲拒絕所有數據通過)

3. 無論是標準ACL還是擴展ACL,只要判斷好數據流向,綁定在IN方向或者OUT方向都是有效的;

如禁止192.168.1.2(PC1)ping 192.168.2.2(PC2),綁定在F0/0的IN方向可以實現,綁定在F0/1的OUT方向也能實現。