Dharma勒索病毒已經證明了一個新的危險變體已經鬆動了。新的Dharma現在附加了.bgtx文件擴展名,它將其添加到加密文件中並保留擴展格式,就像舊的.combo變體一樣 - Filename.id{ID-here}.[[email protected]] .bgtx。Dharma的新勒索病毒軟件變種旨在加密您計算機上的文件,從而使其無法打開,然後留下贖金票據,旨在勒索受害者支付贖金以獲取他們的文件。

| 名稱 | Dharma .bgtx勒索軟件 |

| 類型 | 勒索 |

| 簡短的介紹 | 新Dharma / CrySiS勒索病毒。使用複雜的加密來勒索受害者,以便在BitCoin中爲其加密文件付費。 |

| 症狀 | 加密文檔,圖像,視頻和其他重要文件,並添加.bgtx文件後綴加上唯一ID和電子郵件以支付贖金。 |

| 分配方法 | 垃圾郵件,電子郵件附件,可執行文件 |

.bgtx勒索病毒Dharma - 感染方法

Dharma勒索軟件不是普通病毒,因此它不使用普通的感染方法。報告了檢測到Dharma惡意文件的妥協的主要指標,它具有以下規範:

SHA-256:7e623dca8a26a45440c331e383ac6ce3783d5c1bd60b91ee91ce0cc5841633e2

文件大小:219.5 KB

該文件可以通過不同的方法傳播,但主要嫌疑人將通過電子郵件進行復制。當騙子小心地僞裝一封包含惡意附件的電子郵件時,就會發生這種情況。通常,大多數附件都假裝是.PDF或.docx文件,它們構成了非常重要的合法文件,例如:

訂單拒絕詳情。

購×××

收到你可能買的東西。

來自您銀行的重要安全文件。

來自你的老闆或同事的文件。

這些電子郵件是經過精心製作的,因此它們似乎來自大公司,如FedEx,PayPal,LinkedIn或其他大公司。一些電子郵件假裝如果他們來自信譽良好的人或您的電子郵件聯繫人列表中的某人。

而且,。bgtx Dharma病毒也被發現使用一種非常複雜的感染方法,附帶說俄語的尖塔和僞裝信息作爲某種形式的會計信息。電子郵件的內容看起來好像發件人發送某種重要的電子表格或數據信息。這些文件始終附加到郵件中,如果沒有,則鏈接到外部Dropbox或其他文件共享帳戶。

騙子還能夠提供存檔文件,這些文件包含僞裝成文檔的文件。打開時,它們可以自動啓動與有效負載下載服務器的連接,或直接在受害PC上提取Dharma的有效負載。

除此之外,Dharma勒索軟件的.bgtx變體也可以通過上傳到低信譽網站上的不同程序進行傳播,例如軟件破解,補丁,許可激活器,加載器,免費軟件應用程序的便攜版本以及許多其他.exe文件,所以要小心,並在下載前始終檢查文件。

Dharma .bgtx 勒索病毒-惡意活動

Dharma勒索軟件病毒在很長一段時間內都處於活躍狀態,它們已經成爲最廣泛使用的名稱之一。它們來自CrySiS勒索軟件系列,帶有第一個Dharma變體,自然帶有用於附加到文件的.dharma文件後綴。但是佛法製造商並沒有就此止步,現在已經發布了許多其他惡意軟件變種,其中大部分都是不可解密的。其中一些變體如下所示:

Dharma .wallet變種。

Dharma .arena變種。

Dharma .cezar變種(用於製作此版本)。

Dharma .arrow變種。

Dharma .onion變種。

Dharma .java變種。

Dharma .block變種。

Dharma .cobra變種。

Dharma .bip變體(最新的.combo之前)

Dharma v2變種(一個奇怪的變體)。

現在我們來到這一點,當前Dharma變體使用.bgtx文件擴展名,它將廣告加密文件和新的電子郵件地址。

在發生.bgtx Dharma變種感染後,病毒在您的計算機上執行的惡意操作沒有太大變化:

創建幾個互斥鎖。

在Windows註冊表編輯器中使用自定義數據創建值字符串

刪除bakckup和卷影副本文件。

安排任務運行appleiou文件或啓動時的贖金記錄。

禁用還原點和系統恢復。

改變你的壁紙。

修改sysem文件(觸摸)。

Dharma .bgtx勒索軟件也可能在常用目標Windows目錄中以不同的,通常是隨機的名稱刪除它的惡意文件:

當Dharma勒索軟件留下了它的文件時,惡意軟件還會通過在Windows註冊表編輯器的Run和RunOnce子鍵中創建註冊表值條目來干擾Windows註冊表編輯器。他們有以下位置:

→HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \

當Dharma .bgtx variant在這些子密鑰中創建值字符串時,病毒會添加加密文件的位置,因此查找它們是查找惡意軟件的惡意文件所在位置的關鍵步驟。

Dharma .bgtx勒索軟件也可以在Windows命令提示符中以管理員身份執行腳本。該腳本旨在刪除Windows中的卷影卷副本並禁用任何備份。它可能包含以下命令:

sc stop VVS

sc stop wscsvc

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

C:\Windows\System32\cmd.exe” /C vssadmin.exe Delete Shadows /All /Quiet

Dharma .bgtx勒索軟件病毒 - 加密

當Dharma勒索軟件加密文件時,病毒可能會使用高級加密標準,也稱爲AES。密碼使用非對稱密鑰生成,該密鑰生成密鑰然後被屏蔽並且受害者無法讀取。該算法是一個非常難以解密的算法,因爲它被歸類爲Suite.B類型的密碼,由政府機構用來加密敏感文件。

Dharma .bgtx勒索軟件的加密過程始於掃描病毒將加密的特定文件類型。這些文件類型包括常用文件,例如具有以下擴展名的文件:

“PNG .PSD .PSPIMAGE .TGA .THM .TIF .TIFF .YUV .AI .EPS .PS .SVG .INDD .PCT .PDF .XLR .XLS .XLSX .ACCDB .DB .DBF .MDB .PDB .SQL .APK .APP .BAT .CGI .COM .EXE .GADGET .JAR .PIF .WSF .DEM .GAM .NES .ROM .SAV CAD文件.DWG .DXF GIS文件.GPX .KML .KMZ .ASP .ASPX .CER .CFM .CSR .CSS .HTM .HTML .JS .JSP .PHP .RSS .XHTML。DOC .DOCX .LOG .MSG .ODT .PAGES .RTF .TEX .TXT .WPD .WPS .CSV .DAT .GED .KEY .KEYCHAIN .PPS .PPT .PPTX ..INI .PRFEncodedFiles .HQX .MIM .UUE .7Z .CBR .DEB .GZ .PKG .RAR .RPM .SITX .TAR.GZ .ZIP .ZIPX .BIN .CUE .DMG .ISO .MDF .TOAST .VCD SDF .TAR .TAX2014 .TAX2015 .VCF .XML Audio Files。 AIF .IFF .M3U .M4A .MID .MP3 .MPA .WAV .WMA視頻文件.3G2 .3GP .ASF .AVI .FLV .M4V .MOV .MP4 .MPG .RM .SRT .SWF .VOB .WMV 3D .3DM .3DS .MAX .OBJR.BMP .DDS .GIF .JPG ..CRX .PLUGIN .FNT .FON .OTF .TTF .CAB .CPL .CUR .DESKTHEMEPACK .DLL .DMP .DRV .ICNS。

Dharma勒索軟件可能會跳過加密我們在下面提到的文件夾中的文件,因爲它們是Windows的系統文件夾,受害者仍然需要他或她的計算機來支付贖金:

%Local%

%Temp%

%Windows%

%System%

%Program Files%

%System32%

加密過程本身包含幾個發生的動作鏈。爲了總結這些,Dharma只是創建了一個原始文件的副本,它加密並添加.bgtx文件擴展名加上唯一的ID和騙子的電子郵件([email protected] )。Dharma勒索軟件然後刪除原始文件,只留下加密文件,如下圖所示:

從Mac上手動刪除Dharma .bgtx 勒索病毒

1.卸載Dharma .bgtx Ransomware並刪除相關文件和對象

第1步:按⇧+⌘+ U鍵打開Utilities。另一種方法是單擊“ 轉到 ”,然後單擊“ 工具 ”,像下面顯示的圖像:

第2步:查找活動監視器並雙擊它:

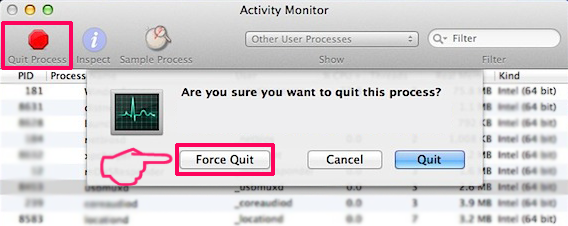

第3步:在活動監視器中查找屬於或與Dharma .bgtx Ransomware相關的任何可疑進程:

要完全退出進程,請選擇“ 強制退出 ”選項。

第4步:點擊“ 進入試”按鈕,但這次選擇的應用程序。其他方法是使用⇧+⌘+ A按鈕。

步驟5:在“應用程序”菜單中,查找任何可疑應用程序或名稱與Dharma .bgtx Ransomware類似或相同的應用程序。如果找到它,請右鍵單擊該應用程序並選擇“ 移至廢紙簍 ”。

步驟6:選擇Accounts,然後單擊Login Items首選項。然後,您的Mac將顯示您登錄時自動啓動的項目列表。查找與Dharma .bgtx Ransomware相同或類似的任何可疑應用程序。檢查要停止的應用程序自動運行,然後選擇減號(“ - ”)圖標將其隱藏。

步驟7:按照以下子步驟手動刪除可能與此威脅相關的所有遺留文件:

1.轉到Finder。

2.在搜索欄中,鍵入要刪除的應用程序的名稱。

3.在搜索欄上方將兩個下拉菜單更改爲“系統文件”和“包含”,以便您可以查看與要刪除的應用程序關聯的所有文件。請記住,某些文件可能與應用程序無關,因此請務必小心刪除哪些文件。

4.如果所有文件都相關,請按住⌘+ A按鈕選擇它們,然後將它們驅動到“廢紙簍”。

2.從Mac瀏覽器中刪除Dharma .bgtx與勒索軟件相關的擴展程序

啓動Google Chrome並打開下拉菜單

將光標移到“ 工具 ”上,然後從擴展菜單中選擇“ 擴展 ”

從打開的“ 擴展 ”菜單中找到附加組件,然後單擊右側的垃圾箱圖標。

之後擴展被刪除,請重新啓動谷歌瀏覽器從紅色的“關閉它X在右上角的”,並再次啓動它

從Mac上自動刪除Dharma .bgtx 勒索病毒

當您因不需要的腳本和程序(例如Dharma .bgtx Ransomware)而在Mac上遇到問題時,推薦的消除威脅的方法是使用反惡意軟件程序。Combo Cleaner提供高級安全功能以及其他模塊,可以提高Mac的安全性並在將來保護它。

.gamma勒索病毒刪除+文件恢復(刪除+恢復指南)可參照鏈接

關注服務號,瞭解交流更多解密文件方案和恢復方案: