概述:我們主要來了解幾個華爲設備上的安全技術的問題,主要包括ACL(訪問控制列表)、am(訪問管理配置)、AAA、dot1x、MAC綁定、arp綁定

一.ACL

訪問控制列表ACL( Access control listACL)是應用在路由器(或交換機)接口上的指令列表。這些指令列表用來告訴路由器(或交換機)哪些數據包允許通過、哪些數據包拒絕通過。主要用來實現流識別功能。

ACL最直接的功能就是包過濾。網絡設備爲了過濾數據包,需要配置一系列的匹配規則,以識別需要過濾的報文。在識別出特定的報文之後,才能根據預先設定的略允許或禁止相應的數據包通過。

ACL 通過一系列的匹配條件對數據包進行分類,這些條件可以是數據包的源地址、目的地址、端口號等。

ACL的分類:標準ACL,擴展ACL,基於時間段的ACL,專家級ACL

1.基於時間的acl

[Quidway]time-range workday 08:00 to 18:00 working-day

[Quidway-acl-basic-2001]rule permit source 192.168.1.0 0.0.0.255 time-range workDay

上班的時候可以登錄進ftp

下班的時候登不進去

2.高級的acl

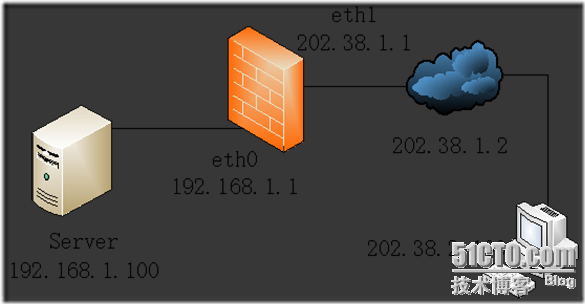

通過配置acl的規則限制外網主機對內網服務器的訪問。

SecPath防火牆的主要配置

#

sysnameQuidway

#

Firewall packet-filterenable

firewall packet-filterdefault permit

#

Acl number3000 // 定義NAT轉換的ACL組

rule0 permit ip source192.168.1.0 0.0.0.255

acl number 3001 //定義高級ACL組

rule 0 permit ip source 202.38.2.0 0.0.0.255 允許外網中2.0網段的主機訪問www服務器

rule 1 permit tcp destination 192.168.1.100 0 destination-port eq www

rule 2 deny ip

#

Interface Ethernet 0/0

Ip address 192.168.1.1 255.255.255.0

#

Interface Ethernet0/1

Ip address 202.38.1.1 255.255.255.0 外網的共有的地址

Firewall packet-filter 3001 inbound 在接口上應用相應的規則

Nat outbound 3000

Nat server protocol tcp global 202.38.1.100 any inside 192.168.1.100 any

Nat server protocol icmp global 202.38.1.100 inside 192.168.1.100

#

firewallzonetrust

add interface Ethernet0/0

setpriority85

#

firewallzoneuntrust

add interface Ethernet0/1

setpriority5

#

iproute-static0.0.0.00.0.0.0 202.38.1.2

#

配置關鍵點

aclnumber3001中rule2的目的地址爲NATServer前的私網地址,而不

是公網地址。

二.am

1,端口+MAC

AM命令

使用特殊的AM User-bind命令,來完成MAC地址與端口之間的綁定。

AM命令

使用特殊的AM User-bind命令,來完成MAC地址與端口之間的綁定。

例如:

[SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet 0/1配置說明:由於使用了端口參數,則會以端口爲參照物,即此時端口E0/1只允許PC1上網,而使用其他未綁定的MAC地址的PC機則無法上網。但是PC1使用該MAC地址可以在其他端口上網。

2,IP+MAC

AM命令

使用特殊的AM User-bind命令,來完成IP地址與MAC地址之間的綁定。

[SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet 0/1配置說明:由於使用了端口參數,則會以端口爲參照物,即此時端口E0/1只允許PC1上網,而使用其他未綁定的MAC地址的PC機則無法上網。但是PC1使用該MAC地址可以在其他端口上網。

2,IP+MAC

AM命令

使用特殊的AM User-bind命令,來完成IP地址與MAC地址之間的綁定。

例如

[SwitchA]am user-bind ip-address 10.1.1.2 mac-address 00e0-fc22-f8d3

配置說明:以上配置完成對PC機的IP地址和MAC地址的全局綁定,即與綁定的IP地址或者MAC地址不同的PC機,在任何端口都無法上網。

[SwitchA]am user-bind ip-address 10.1.1.2 mac-address 00e0-fc22-f8d3

配置說明:以上配置完成對PC機的IP地址和MAC地址的全局綁定,即與綁定的IP地址或者MAC地址不同的PC機,在任何端口都無法上網。

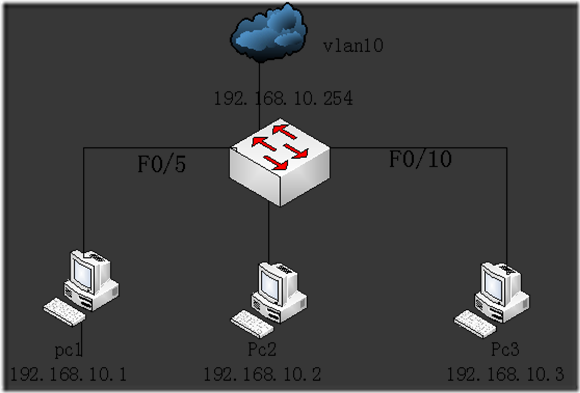

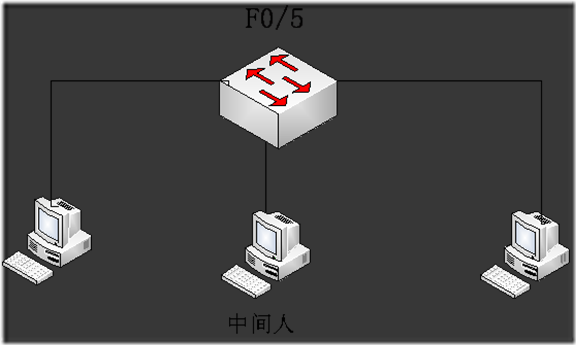

拓撲圖(此次實驗主要爲了實現pc1跟pc2不能互通)

配置命令:

在全局模式下

Am enable 全局開啓AM的功能

vlan 10 創建一個vl

port Ethernet 0/5 Ethernet 0/10 Ethernet 0/15 增加相應的接口

interface vlan-interface 10 配置一個3層的ip地址

ip add 192.168.10.254 255.255.255.0

在接口模式下

Interface Ethernet 0/5

Am isolate Ethernet 0/10

配置結果

[Quidway]dis cu

am enable

vlan 10

interface Vlan-interface10

ip address 192.168.10.254 255.255.255.0

interface Ethernet0/5

port access vlan 10

am isolate Ethernet0/10

#

interface Ethernet0/10

port access vlan 10

am isolate Ethernet0/5

interface Ethernet0/15

port access vlan 10

[Quidway]dis am Ethernet 0/5

Ethernet0/5

Status : enabled

IP Pools : (NULL)

Isolate Ports: Ethernet0/10

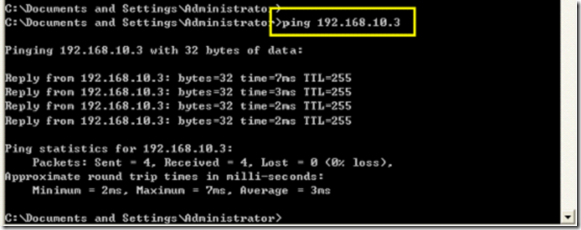

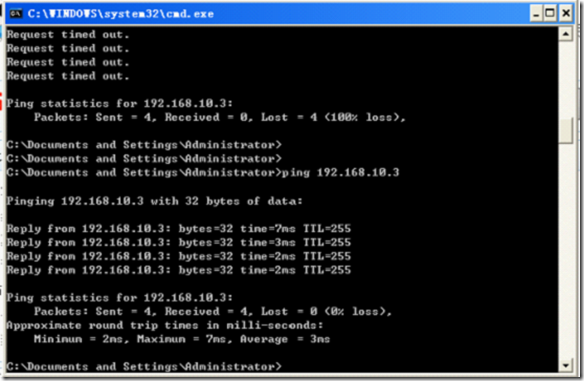

沒有配置vl10中的am的端口隔離前 pc1和pc3之間可以互通

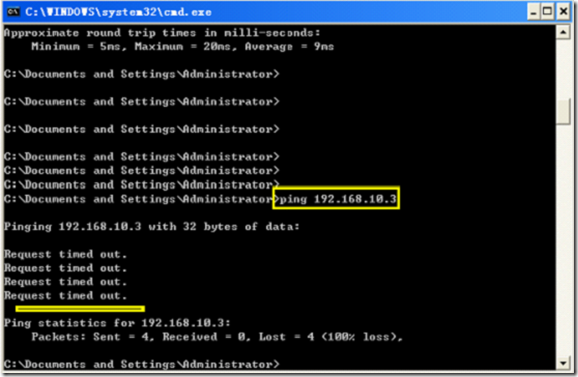

已經配置了vl10中am的端口隔離 pc1和pc3之間不可以通行

將pc3的主機接入到vl10的ethernet0/15的藉口上,pc1和pc3之間仍然可以互相通信

三.MAC綁定

如何綁定mac地址?

做IP地址綁定一般都是做在交換機上的,首先你得有一臺可配置IP地址和MAC地址綁定的交換機。另外,不知道你的IP地址是怎麼分配的,你DHCP下發還是通過手工配置的。如果是手工配置的,那麼在交換機上做綁定效果比較好,可以限制計算機只能在指定端口下使用指定IP連接網絡,此方法缺乏靈活性,適合臺式機,因爲使用筆記本經常會換位置接入網絡。如果你的網絡裏移動主機較多的話,建議你在交換機或路由器中配置DHCP綁定,使用戶走到那裏都獲取同一個IP,或者配置靜態ARP來實現。

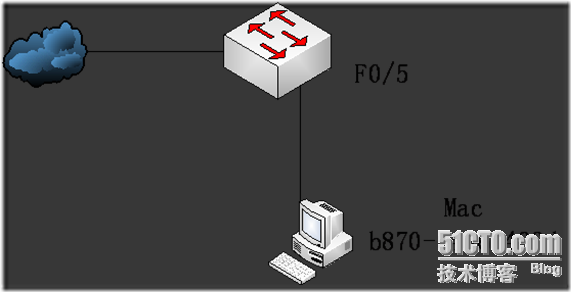

拓撲圖:

cms-pc 的mac地址 :b870-f406-463d

[Quidway]mac-address static b870-f406-463d interface Ethernet 0/5 vlan 1

[Quidway]inter Ethernet 0/5

[Quidway-Ethernet0/5]mac-address max-mac-count 0 設置該接口學習mac地址的最大數量

[Quidway]dis mac-address 查看mac地址表

MAC ADDR VLAN ID STATE PORT INDEX AGING TIME

b870-f406-463d 1 Config static Ethernet0/5 NOAGED

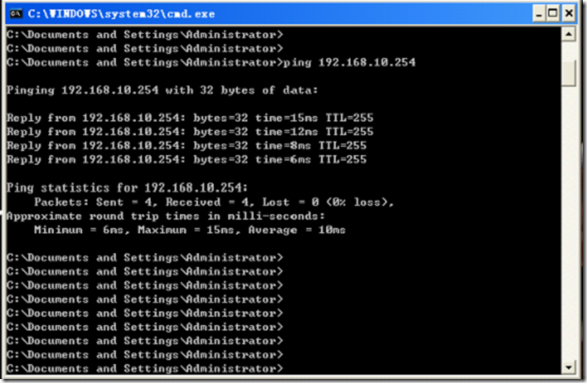

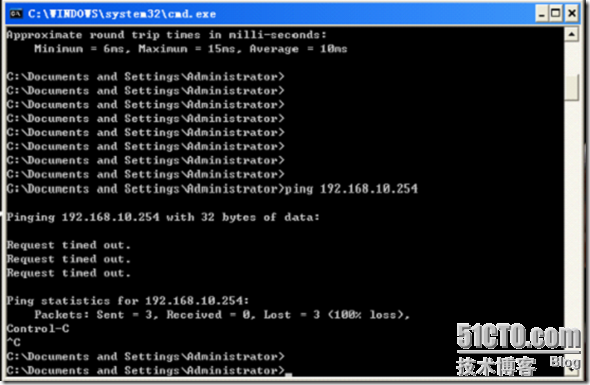

實用綁定的主機ping網關地址192.168.10.254

其他的pc 機是不會被允許使用該端口的

四.ARP綁定

爲了更好的對網絡中的計算機進行管理,您可以通過ARP綁定功能來控制網絡中計算機間的訪問(IP綁定)。

MAC地址: 網絡中被控制的計算機的MAC地址。

IP地址:設定被控制計算機MAC地址的主機的IP地址。

綁定:是否使能改MAC和IP的綁定匹配

Arp綁定的說明:

我們在三層交換機上對端口進行arp的綁定,可以減少局域網內的arp***。

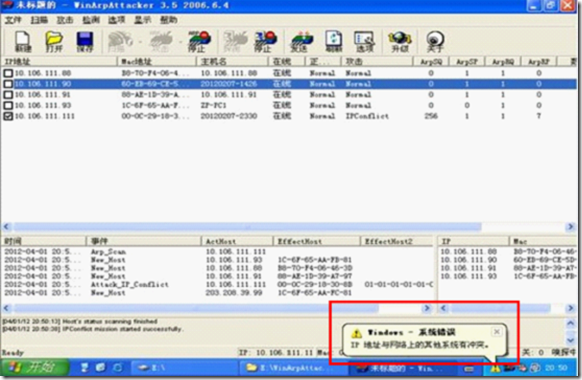

由於在局域網內發動arp***是很簡單的事情,常見的arp***工具也很多。

比如:

很容易就會導致我們無法上網或者ip衝突。

案例:

[Quidway]arp static 192.168.2.1 b870-f406-463d 這樣的話中間人就無法進行arp的***,或者截獲相應的數據包啦

[Quidway]dis arp static

IP Address MAC Address VLAN ID Port Name Aging Type

192.168.2.1 b870-f406-463d N/A N/A N/A Static

--- 2 entries found ---

五.AAA及dot1x

一.AAA 簡介

AAA是Authentication,Authorization and Accounting(認證、授權和計費)的簡稱,它提供了一個對認證、授權和計費這三種安全功能進行配置的一致性框架,實際上是對網絡安全的一種管理。

這裏的網絡安全主要是指訪問控制,包括:

(1)哪些用戶可以訪問網絡服務器;

(2)具有訪問權的用戶可以得到哪些服務;

(3)如何對正在使用網絡資源的用戶進行計費。

針對以上問題,AAA必須提供認證功能、授權功能和計費功能。

1.認證功能 :

AAA支持以下認證方式:

(1)不認證:對用戶非常信任,不對其進行合法檢查。一般情況下不採用這種方式。

(2)本地認證:將用戶信息(包括本地用戶的用戶名、密碼和各種屬性)配置在設備上。本地認證的優點是速度快,可以降低運營成本;缺點是存儲信息量受設備硬件條件限制。

(3)遠端認證:支持通過RADIUS 協議或HWTACACS 協議進行遠端認證,設備(如Quidway 系列交換機)作爲客戶端,與RADIUS 服務器或TACACS服務器通信。對於RADIUS 協議,可以採用標準或擴展的RADIUS 協議。

2. 授權功能 :

AAA支持以下授權方式:

(1)直接授權:對用戶非常信任,直接授權通過。

(2)本地授權:根據設備上爲本地用戶帳號配置的相關屬性進行授權。

(3)RADIUS 認證成功後授權:RADIUS 協議的認證和授權是綁定在一起的,不能單獨使用RADIUS 進行授權。

(4)HWTACACS 授權:由TACACS服務器對用戶進行授權。

3. 計費功能 :

AAA支持以下計費方式:

(1)不計費:不對用戶計費。

(2)遠端計費:支持通過RADIUS 服務器或TACACS服務器進行遠端計費。

AAA一般採用客戶端/ 服務器結構:客戶端運行於被管理的資源側,服務器上集中存放用戶信息。因此,AAA框架具有良好的可擴展性,並且容易實現用戶信息的集中管理。

二.配置AAA

需要爲合法用戶提供網絡接入服務,同時對網絡設備進行保護,防止非授權訪問和抵賴行爲,需要配置AAA 。當需要通過ISP 域來對接入用戶進行 AAA等管理時,需要配置ISP 域。如果採用遠端認證、授權或計費方案時,需要已經創建RADIUS 或HWTACACS 方案。

1. RADIUS 方案(radius-scheme):

可以通過引用配置好的RADIUS 方案來實現認證、授權、計費。RADIUS 協議配置是以RADIUS 方案爲單位進行的,一個RADIUS 方案在實際組網環境中既可以運用於一臺獨立的RADIUS 服務器,也可以運用於兩臺配置相同、但IP 地址不同的主、從 RADIUS 服務器。當創建一個新的 RADIUS 方案之後,需要對屬於此方案的RADIUS 服務器的IP 地址和UDP端口號進行設置,這些服務器包括認證/ 授權和計費服務器,而每種服務器又有主服務器和從服務器的區別。每個RADIUS 方案的屬性包括:主服務器的IP 地址、從服務器的IP 地址、共享密鑰以及RADIUS 服務器類型等。 在實際組網環境中,上述參數的設置需要根據具體需求來決定。但是必須至少設置一個認證/ 授權服務器和一個計費服務器(如果不配置計費服務器,則必須配置accounting optional 命令)。同時,保證交換機上的RADIUS 服務端口設置與RADIUS 服務器上的端口設置保持一致。

2. HWTACACS方案(hwtacacs-scheme):

可以通過引用配置好的HWTACACS方案來實現認證、授權、計費。HWTACACS 協議的配置是以 HWTACACS 方案爲單位進行的。在進行其它HWTACACS 協議配置之前,必須先創建 HWTACACS 方案並進入其視圖。

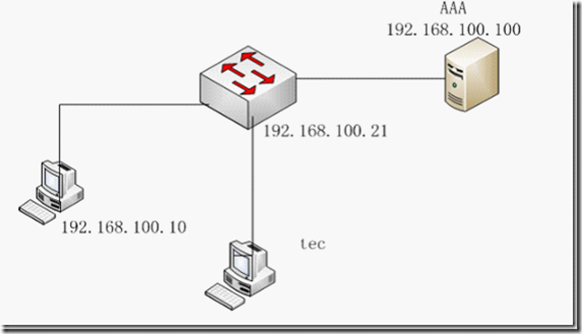

三.案例分析

拓撲圖

AAA服務器的搭建:

RADIUS客戶端配置:

System-view

Sysname sw1

Radius scheme abc

Primary authentication 192.168.100.100

Key authentication 123456

Accounting optional

Server-type standard

User-name-format without-domain

Quit

Domain zzu

Radius scheme abc

Access-list enable 10

quit

Dot1x authentication-method pap

Inter e0/7

Dot1x

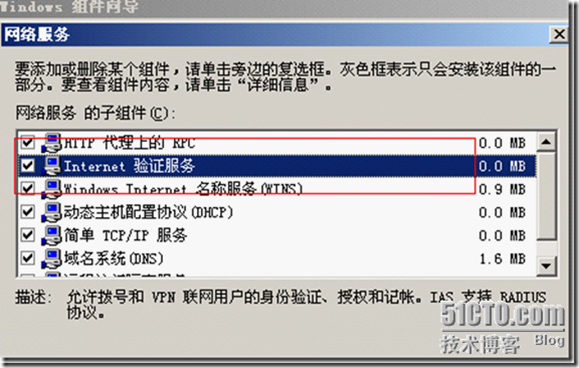

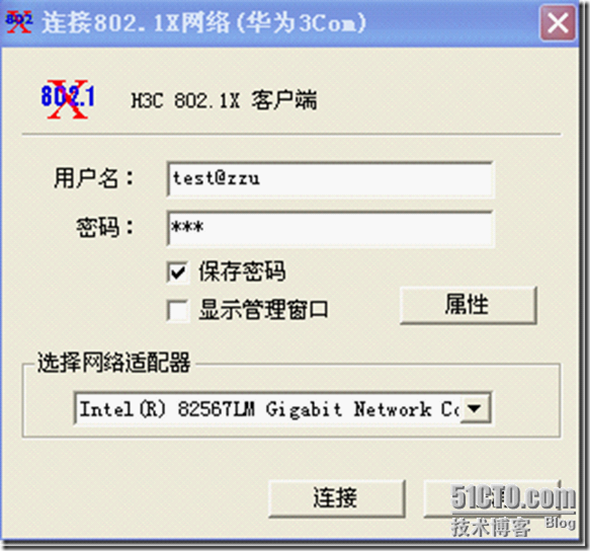

AAA認證服務器: 1:首先從開始裏面打開windows的控制面板,選擇增加刪除組件選項,然後選擇網絡服務選項,點詳細信息

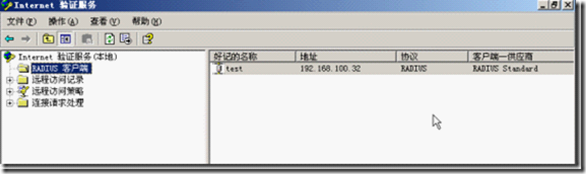

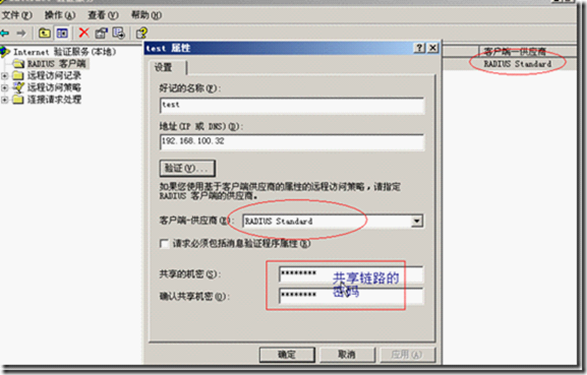

2:從開始裏面選擇管理工具,internet驗證服務,新建客戶端此處爲192.168.100.32

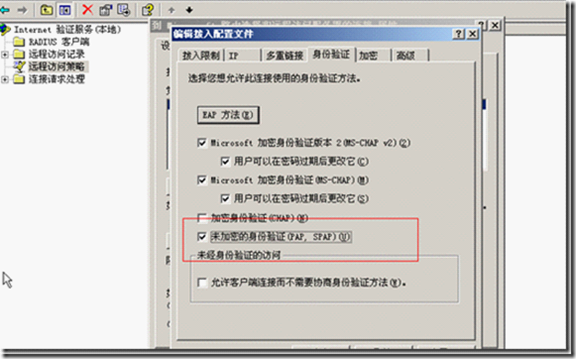

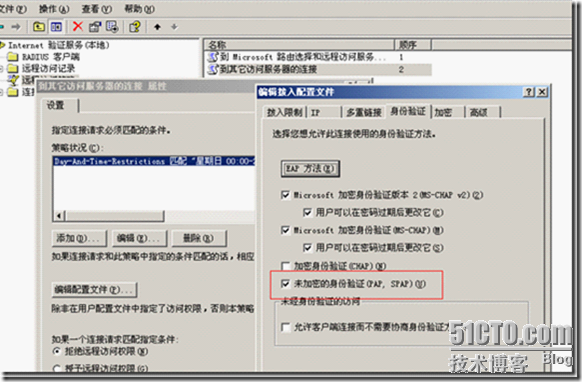

3:在遠程訪問策略選項中選擇更該配置文件,並更改身份驗證爲pap 驗證模式

4.測試

5.連接,進行驗證。

點擊該鏈接瞭解更多關於AAA的內容