1. 簡單的需求?

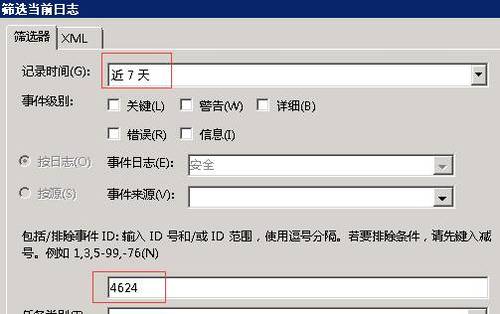

需求:windows server2008R2環境,需要統計一下近7天用戶登錄次數。

好像很簡單,我知道server2008登錄事件的事件ID不就行了,開始統計一下,4624是登錄事件ID:

統計結果如下:

好像並沒有這麼多次登錄?

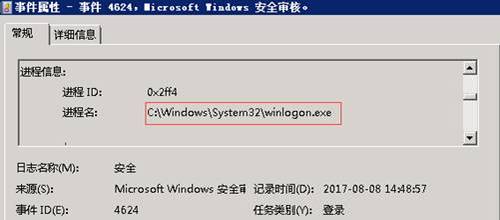

通過查看登錄日誌,發現在真正的登錄時間,是這條日誌,去其他不同的是,此條日誌記錄的進程名是winlogon.exe 要實現比較精確的篩選,需要從這裏入手

2. 進一步篩選

點擊“事件屬性”裏面的“詳細信息”中,可以看見一條信息,後面會用到:

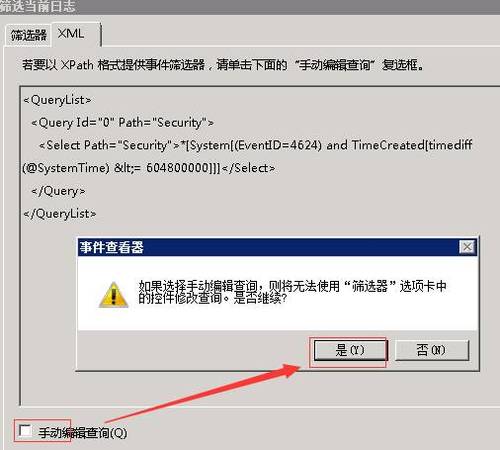

在“篩選當前日誌”中,選擇“XML”

勾選“手動編輯查詢”,並確認:

在手動編輯中加入以下設置

*[EventData[Data[@Name='ProcessName'] and (Data='c:\windows\system32\winlogon.exe')]] and

如圖(裏面的PrcessName和winlogon.exe就是前面在“事件屬性”裏面的“詳細信息”中看到的):

點擊確定後,篩選出的結果就是準確的登錄結果了。

3. windows server 2012的登錄篩選

在windows server2012中,可能會有一些小變化,但是也沒關係,按照之前的解決思路即可。下面可做參考:

*[EventData[Data[@Name='ProcessName'] and (Data='c:\windows\system32\winlogon.exe')]] and

*[EventData[Data[@Name='LogonType'] and (Data='10')]] and

補充

XML裏面也可以對其他想要的信息進行篩選,有興趣可以試試。