一、ipsec ***故障排查

Ipsec ***在實際工作中應用很廣,如何組建ipsec對等體實現***通信,還應具備一定的故障排查。

1、show cryptoisakmp sa命令

通過這個命令可以瞭解管理連接所處的狀態:

NM_NO_STATE:ISAKMP SA 建立的初始狀態,管理連接建立失敗也會處於該狀態。

NM_SA_SETUP:對等體之間ISAKMP策略協商成功後處於該狀態。

NM_KEY_EXCH:對等體通過DH算法成功建立共享祕鑰,此時還沒有進行設備驗證。

NM_KEY_AUTH:對等體成功進行設備驗證,之後會過度到QM_IDLE狀態。

NM_IDLE:管理連接成功建立,即將過度到階段2的數據連接建立過程。

2、debug cryptoisakmp命令

如果希望更加詳細地連接整個過程,可以使用debug crypto isakmp命令,該命令時實際工作中最常用於診斷和排查管理連接出現問題的命令。

1)故障實例一

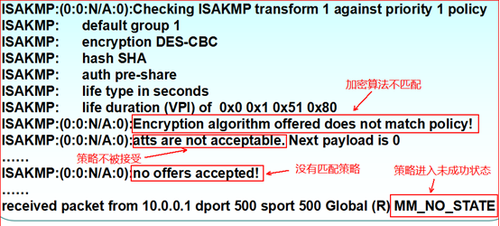

將路由器的加密算法有des改爲3des,這時對等體階段1的加密算法顯然不匹配,通過debug crypto isamkp命令可以很清楚的看到這點。

路由器依然會逐條對比傳輸集,之後發現encryption algorithm offered does not match policy!(加密算法不匹配),所以attsare not acceptable(策略不被接受)。然後路由器會與本地的默認策略進行對比,如果依然沒有匹配策略,就會得出結論no iffers accepted(沒有匹配策略),最後路由器回到NM_NO_STATE狀態。

2)故障實例二

路由器兩端設置的預共享祕鑰key不同,這時階段1的傳輸集是匹配的,但後續的驗證過程無法通過,這一點也可以通過debug crypto isakmp命令看到。

第一部分說明匹配的傳輸集已經找到(atts are acceptable),開始後續的祕鑰交換以及身份驗證的過程,但第二部分中“IKE message from 10.0.0.1 failed its sanity check or is malformed”說明進行身份驗證的信息沒有通過完整性檢測或缺失部分信息,即驗證失敗。最後路由器就會停在NM_KEY_EXCH狀態,這點可以通過show crypto isakmp sa命令查看。