CISCO SECURE ACCESS CONTROL SERVER

安全訪問控制服務器爲思科智能信息網絡提供基於身份的全面的訪問控制解決方案。它是用於管理企業網絡用戶、管理員和網絡基礎設施資源的集成和控制層。 Secure ACS (ACS)是具高可擴展性的高性能訪問控制服務器,可作爲集中的RADIUS 和 TACACS+ 服務器運行。Cisco Secure ACS將驗證、用戶訪問和管理員訪問與策略控制結合在一個集中的身份識別網絡解決方案中,因此提高了靈活性、移動性、安全性和用戶生產率, 從而進一步增強了訪問安全性。它針對所有用戶執行統一安全策略,不受用戶網絡訪問方式的影響。它減輕了與擴展用戶和網絡管理員訪問權限相關的管理負擔。通過對所有用戶帳戶使用一個集中數據庫,Cisco Secure ACS可集中控制所有的用戶權限並將他們分配到網絡中的幾百甚至幾千個接入點。對於記帳服務,Cisco Secure ACS針對網絡用戶的行爲提供具體的報告和監控功能,並記錄整個網絡上每次的訪問連接和設備配置變化。這個特性對於企業遵守Sarbanes Oxley法規尤其重要。Cisco Secure ACS支持廣泛的訪問連接,包括有線和無線局域網、寬帶、內容、存儲、IP上的語音(VoIP)、防火牆和***等。

Cisco Secure ACS是思科基於身份的網絡服務(IBNS)架構的重要組件。Cisco IBNS基於802.1x (用於基於端口的網絡訪問控制的IEEE標準)和可擴展驗證協議(EAP)等端口安全標準,並將安全驗證、授權和記帳(AAA)從網絡外圍擴展到了LAN中的每個連接點。您可在這個全新架構中部署新的策略控制工具(如每個用戶的配額、VLAN分配和訪問控制列表[ACL]),這是因爲思科交換機和無線接入點的擴展功能可用於在RADIUS協議上查詢Cisco Secure ACS。

Cisco Secure ACS也是思科網絡准入控制(NAC)架構的重要組件。思科NAC是思科系統公司®贊助的業界計劃,使用網絡基礎設施迫使企圖訪問網絡計算資源的所有設備遵守安全策略,進而防止病毒和蠕蟲造成損失。通過NAC,客戶只允許遵守安全策略的可信的端點設備

訪問網絡(如PC、服務器和個人數字助理等),並可限制違規設備的訪問。思科NAC是思科自防禦網絡計劃的一部分,爲在第二層和第三層網絡上實現網絡准入控制奠定了基礎。我們計劃進一步擴展端點和網絡安全性的互操作性,以便將動態的事故抑制功能包含在內。這個創新將允許遵守安全策略的系統組件報告***期間因惡意系統或受感染的系統導致的資源誤用。因此,用戶可將受感染的系統與其他網絡部分動態隔離開,從而大大減少病毒、蠕蟲及混合***的傳播。 Cisco Secure ACS是功能強大的訪問控制服務器,爲正在增加其WAN或LAN連接的機構提供了許多高性能和可擴展性特性。表1列出了Cisco Secure ACS的主要優勢。

Cisco Secure ACS的主要優勢

設置了管理員後就可以通過Web界面登陸到ACS服務器對ACS進行配置

ACS網絡配置(添加Tacacs+客戶端)

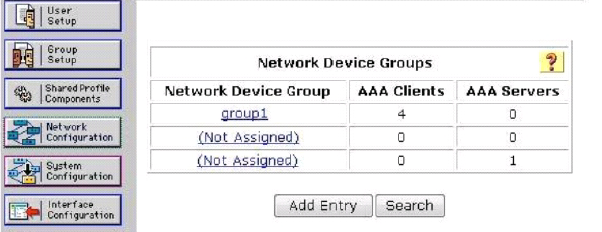

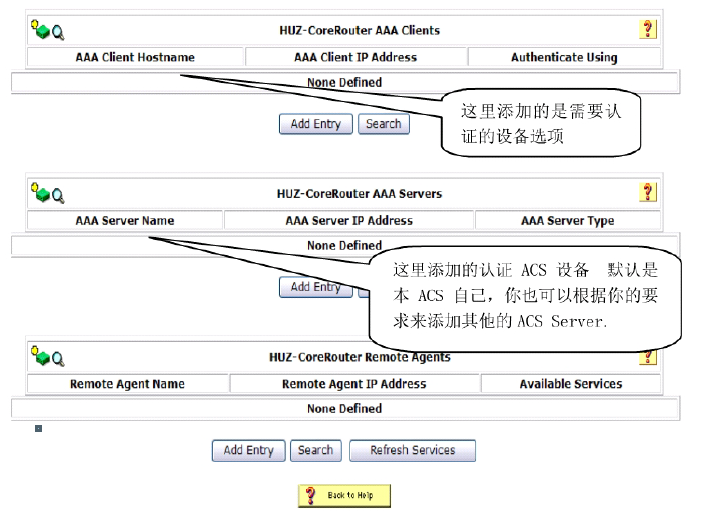

點擊ACS界面的Network Configuration,出現網絡配置界面,然後點擊Add Enty.

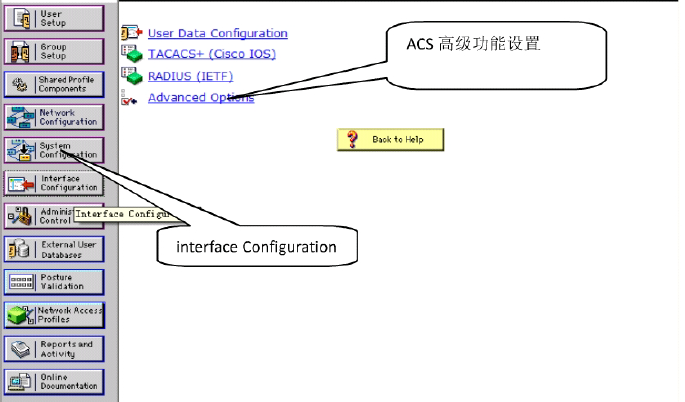

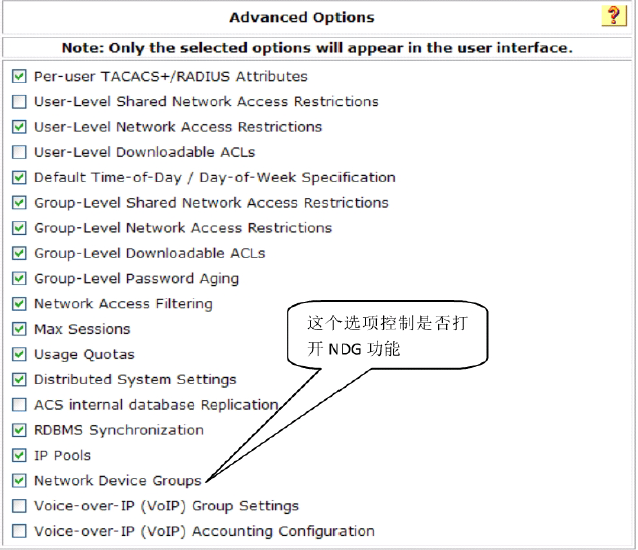

Cisco acs軟件在默認情況下沒有打開Network Device Groups(NDG)功能。如果要啓用NDG功能就必須在interface Configuration 中打開這個功能。

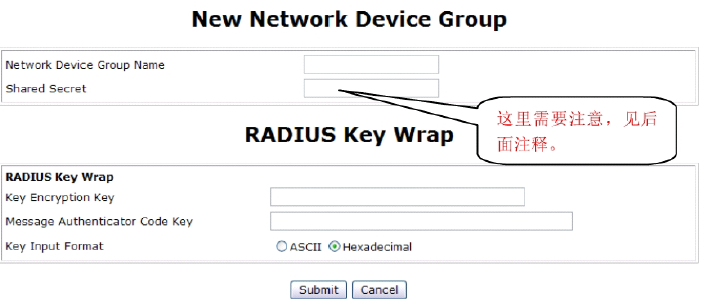

填寫設備組的名稱以及key

如果填寫了key值,那麼在認證時屬於這個組的設備的key就會全部匹配這裏配置的key了。而不是匹配在設備添加時候填寫的key。也就是說NDG的KEY的權限比在屬於組的設備的可以優先級高。如果在認證日誌裏發現“key Mismatch”的情況,首先檢查設備和配置的key是否一致,然後可以檢查這個設備所屬的組是否配置了key,當然也可以只配置設備的key而不需要配置NDG的key,因爲在設備配置時必須配置key,而在配置NDG是可以不用配置key。

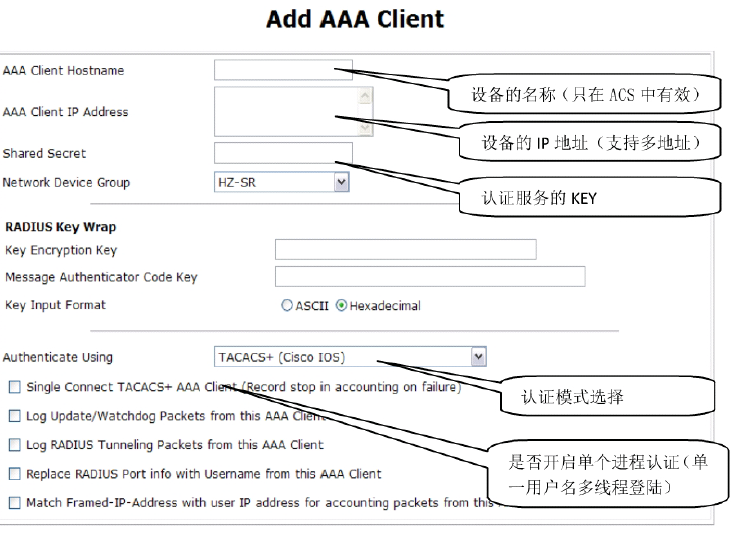

設備組定義了之後,點擊此設備組屬性就可以在此設備中添加Tacas+客戶端(ACS中必須指定Tacacs+客戶端的IP地址)

Tacacs+設置

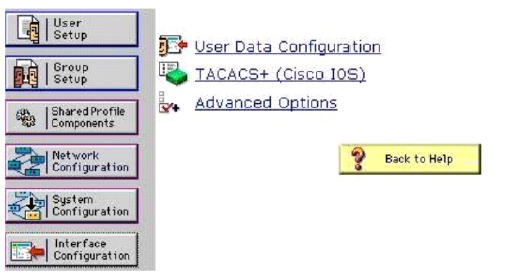

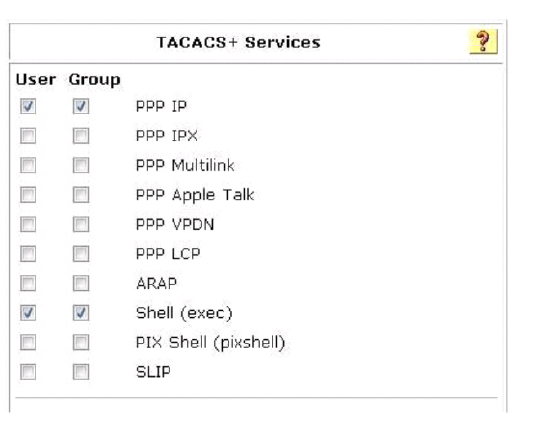

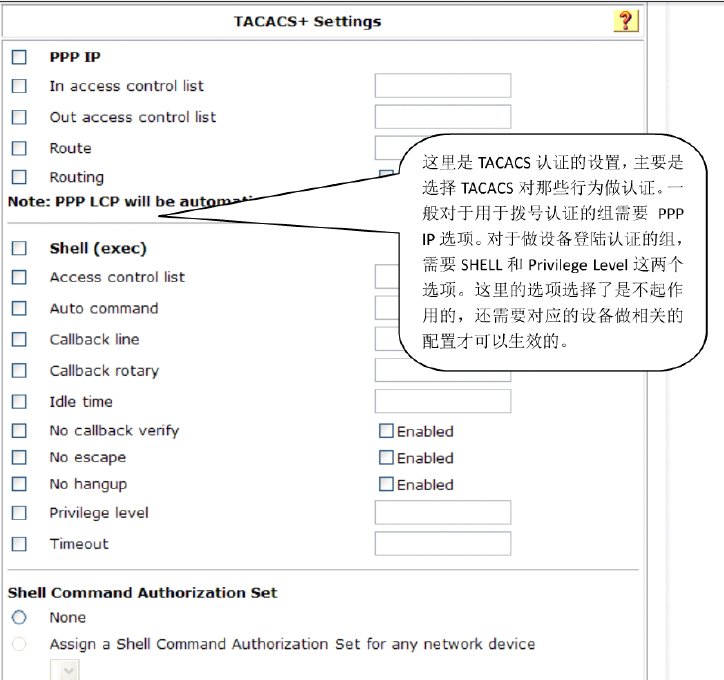

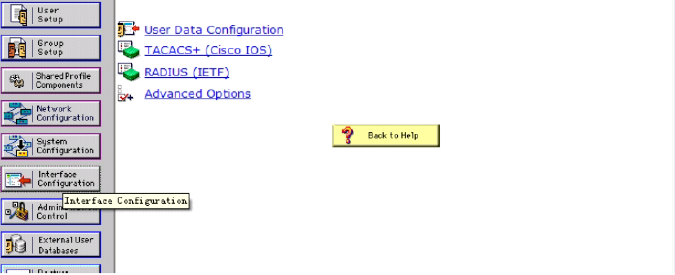

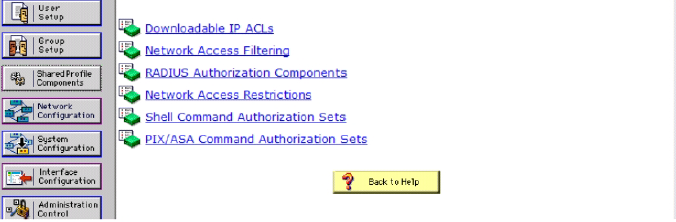

點擊ACS界面左邊Interface configuration按鈕,選擇Tacacs+(Ciscoios)

根據個人具體應用,在Tacacs+相關項目中打鉤

ACS用戶組/用戶添加

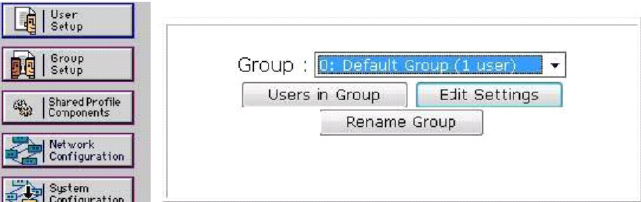

添加用戶組

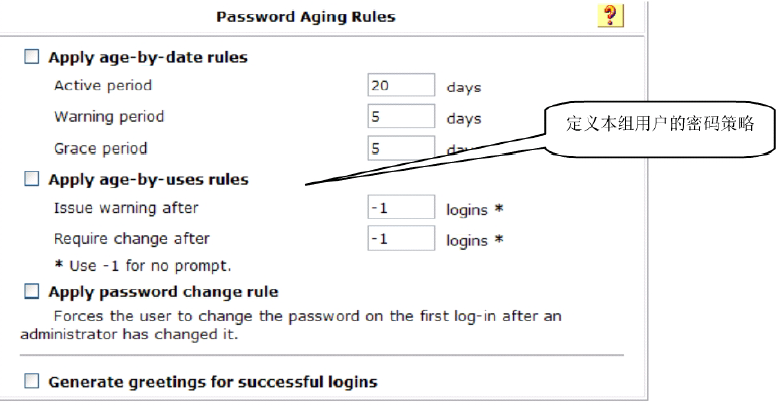

在下拉列表中選取組,並且重命名,然後選擇Edit setting進入組的屬性配置

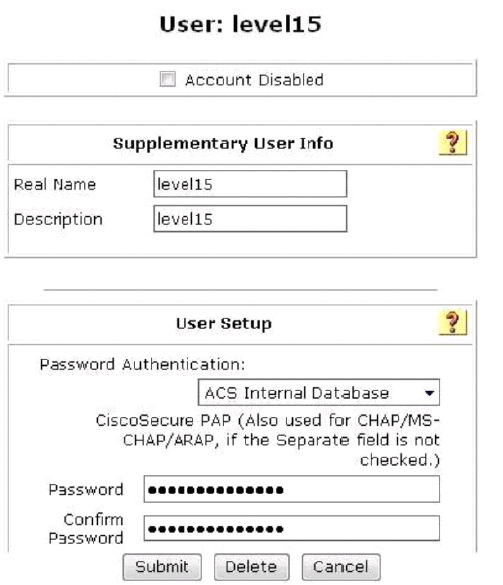

在user方框中填寫用戶名,然後點擊ADD/Edit

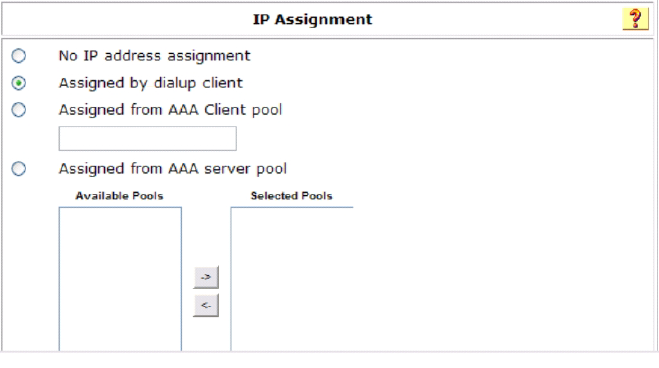

在出現的用戶屬性中逐一填寫

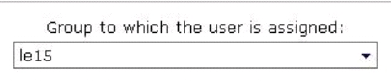

選擇用戶屬於哪個用戶組

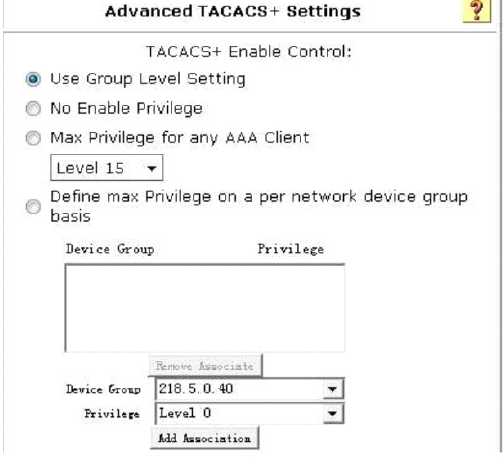

選擇用戶屬於的級別(可以定義單個用戶級別,也可以和所屬的用戶組級別一樣)

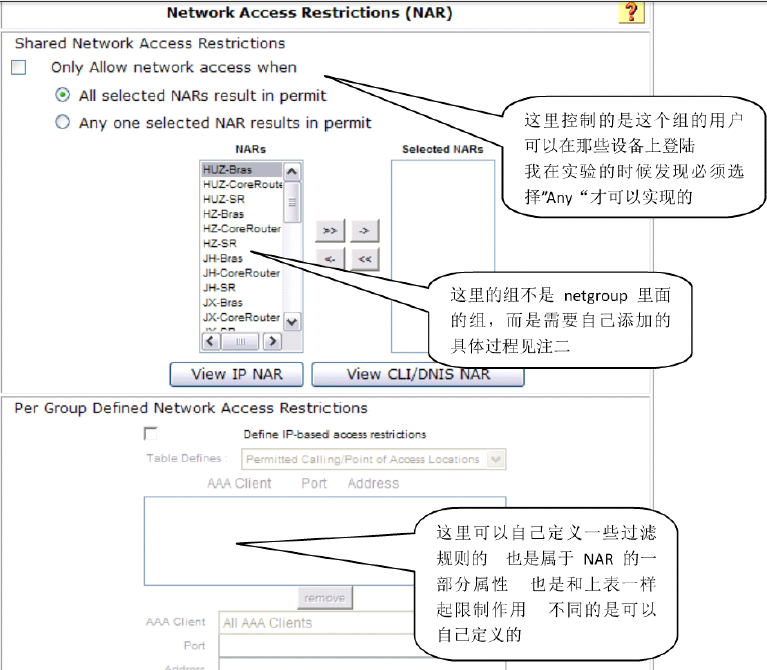

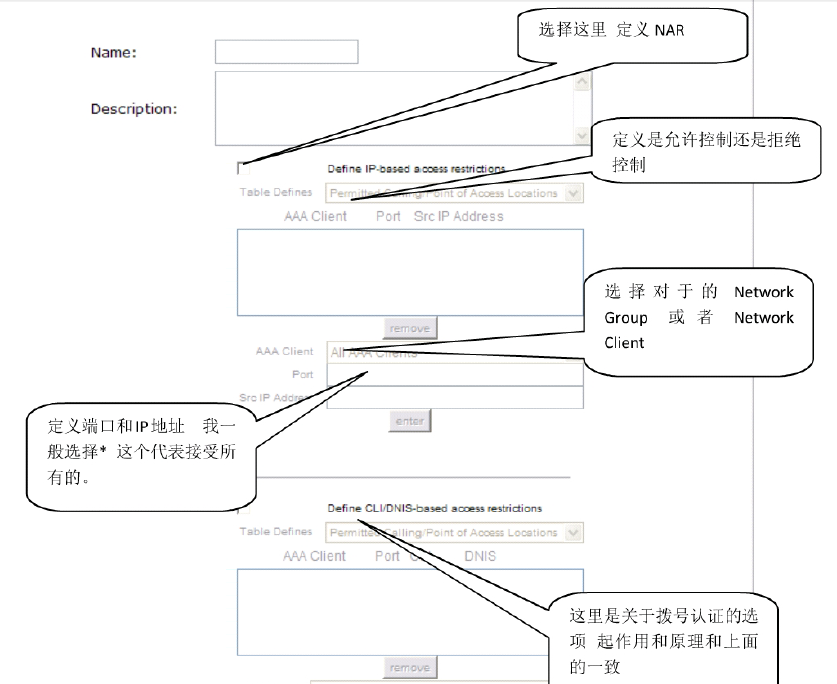

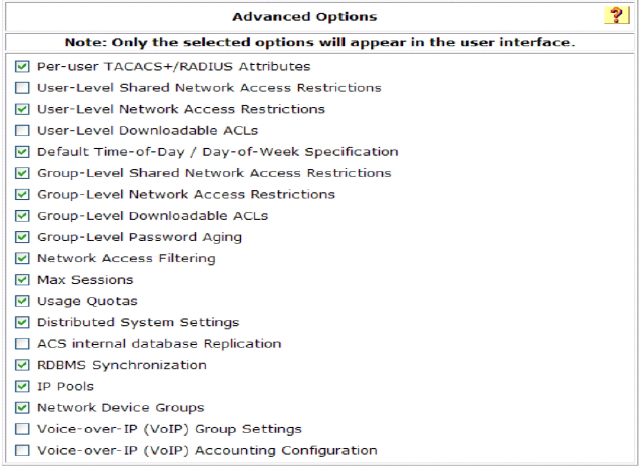

點擊Interface Configuration-Advance Option選項)

以上內容部分來自互聯網

|

優勢 |

說明 |

|

易用性 |

基於Web的用戶界面可簡化並分發用戶資料、組資料和Cisco Secure ACS的配置。 |

|

可擴展性 |

Cisco Secure ACS可通過支持冗餘服務器、遠程數據庫以及數據庫複製和備份服務來支持大型網絡環境。 |

|

可擴容性 |

輕型目錄訪問協議(LDAP)驗證轉發功能支持對著名目錄供應商保存在目錄中的用戶資料進行驗證,包括Sun、Novell和Microsoft等。 |

|

管理 |

Windows Active Directory支持結合了Windows用戶名和密碼管理功能,並使用Windows Performance Monitor來查看實時統計數據。 |

|

系統管理 |

爲每個Cisco Secure ACS管理員分配不同的訪問權限 — 以及對網絡設備進行分組的能力— 可以更輕鬆地控制網絡訪問並最大限度地提高靈活性,從而方便地對網絡中的所有設備執行並更改安全策略。 |

|

產品靈活性 |

Cisco IOS® 軟件內嵌了對於AAA的支持,因此,Cisco Secure ACS幾乎能在思科銷售的任何網絡接入服務器上使用(Cisco IOS軟件版本必須支持RADIUS 或 TACACS+)。 |

|

集成 |

與Cisco IOS路由器和***解決方案緊密集成,提供了多機箱多鏈路點到點協議(PPP)和Cisco IOS軟件命令授權等特性。 |

|

第三方支持 |

Cisco Secure ACS爲提供滿足RFC要求的RADIUS接口 (如RSA、 PassGo、安全計算、ActiveCard、Vasco 或 CryptoCard) 的所有OTP供應商提供令牌服務器支持。 |

|

控制 |

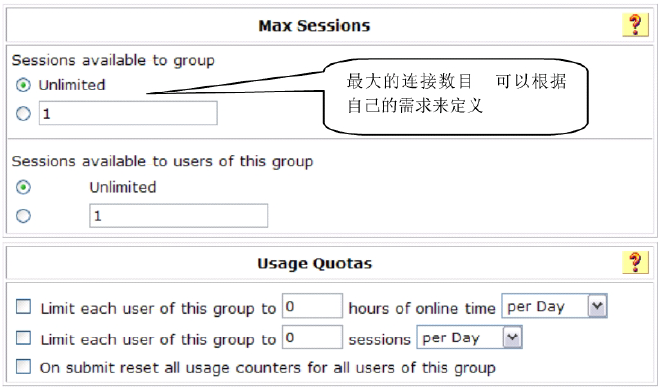

Cisco Secure ACS爲一天中的時間點、網絡使用、登錄的會話數量和一週中每天的訪問限制提供動態配額。 |

ACS的基本設置

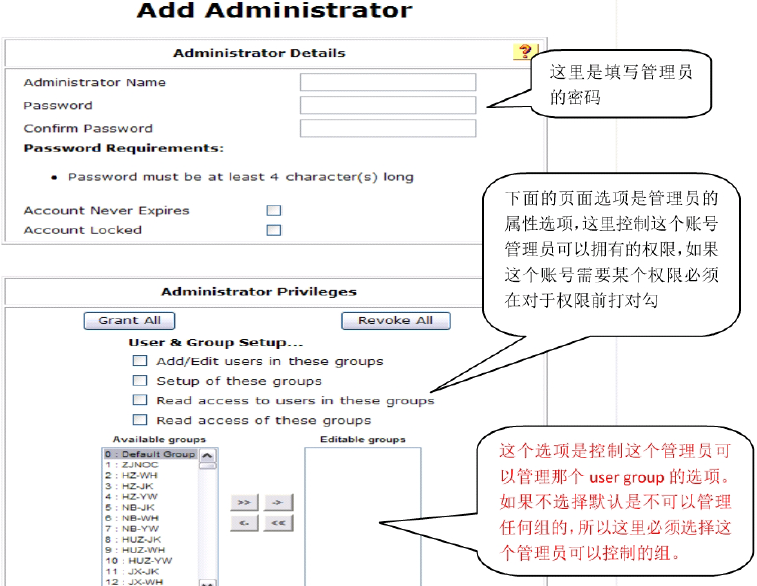

設置ACS管理員賬號

點擊ACS界面左邊的Administtation control 按鈕,然後點擊Administrator control 界面中的Add Administrator。

點擊Add administration 後出現此賬戶的選項,逐一填寫後點擊Submit