一、openssl工具基本應用

SSL是Secure Socket Layer(安全套接層)的縮寫,可以在Internet上提供祕密性傳輸。OpenSSL實現了SSL協議的SSLv2和SSLv3,支持了其中絕大部分算法協議。openssl是一個多功能命令工具,可生成密鑰、創建數字證書、手動加密解密數據。這裏先介紹openssl的基本使用,接着就使用openssl去創建CA。想要查看openssl的命令,可以使用openssl ?

1) OpenSSL由三部分組成:

libencrypt:加密算法庫

libssl :加密模塊應用庫,實現了ssl及tls

openssl:多用途名命令行工具

2)SSL會話主要三步:

客戶端向服務器端索要並驗證證書:

雙發協商生產“會話密鑰”

雙方採用“會話密鑰”進行加密通信

3)SSL handshake Protocol

第一階段: ClientHello:

支持的協議版本,比如tsl.1.2

客戶端生產一個隨機數,稍後用戶生成“會話密鑰”

支持的加密算法:AES,3DES,RSA

支持的壓縮算法:

第二階段: ServertHello:

確認使用的加密通訊協議版本,

服務器端生產一個隨機數,稍後用戶生成“會話密鑰”

確認使用的加密方法:

服務器證書

第三階段:

驗證服務器證書,取出公鑰;(發證機構、證書完整性、證書持有者、有效期)

發送信息給服務器端:

一個隨機數:用於服務器公鑰加密

編碼變更通知;隨後信息都將使用雙方商定加密方法和密鑰通信

客戶端握手結束通知;

第四階段:

收到客戶端第三個隨機數,計算生產本次會話所有的“會話密鑰”

向客戶端發送如下信息:

編碼變更通知:表示隨後的信息都將使用雙方協商的加密方法和密鑰發送

服務端握手結束通知

4)標準命令:

enc,ca ,req,genrsa

5)對稱加密

openssl enc -ciphername [-in filename] [-out filename] [-pass arg] [-e] [-d]

[-a/-base64] [-A] [-k password] [-kfile filename] [-K key] [-iv IV] [-S salt] [-salt]

[-nosalt] [-z] [-md] [-p] [-P] [-bufsize number] [-nopad] [-debug] [-none] [-engine

id]

參數:

-in filename:指定要加密的文件存放路徑

-out filename:指定加密後的文件存放路徑

-salt:自動插入一個隨機數作爲文件內容加密,默認選項

-e:可以指明一種加密算法,若不指的話將使用默認加密算法

-d:解密,解密時也可以指定算法,若不指定則使用默認算法,但一定要與加密時的算法一致

-a/-base64:使用-base64位編碼格式

示列:

加密:openssl enc -e -des3 -a -salt -in /etc/fstab -out /tmp/fstab.des3

解密:openssl enc -d -des3 -a -salt -in /tmp/fstab.des3 -out /tmp/fstab

6)單向加密需要使用的標準命令爲 dgst

主要用於計算出文件的特徵碼,確保文件完整性,用法如下:

openssl dgst [-md5|-md4|-md2|-sha1|-sha|-mdc2|-ripemd160|-dss1] [-c] [-d] [-hex] [-binary]

[-out filename] [-sign filename] [-keyform arg] [-passin arg] [-verify filename] [-prverify

filename] [-signature filename] [-hmac key] [file...]

參數: [-md5|-md4|-md2|-sha1|-sha|-mdc2|-ripemd160|-dss1] 指定一種算法

示列:

openssl dgst -md5 /tmp/fstab.text1

7)生成用戶密碼:

openssl passwd [-crypt] [-1] [-apr1] [-salt string] [-in file] [-stdin] [-noverify]

[-quiet] [-table] {password}

常用選項有:-1:使用md5加密算法

-salt string:加入隨機數,最多8位隨機數

-in file:對輸入的文件內容進行加密

-stdin:對標準輸入的內容進行加密

示列:

openssl passwd -1 -salt 123455 -in /etc/fstab

echo nihao | openssl passwd -1 -stdin

8)生成隨機數需要用到的標準命令爲 rand ,用法如下:

openssl rand [-out file] [-rand file(s)] [-base64] [-hex] num

常用選項有:

-out file:將生成的隨機數保存至指定文件中

-base64:使用base64 編碼格式

-hex:使用16進制編碼格式

openssl rand -hex 123 -out /tmp/shu

9)生成密鑰

openssl genrsa [-out filename] [-passout arg] [-aes128] [-aes192] [-aes256]

[-camellia128] [-camellia192] [-camellia256] [-des] [-des3] [-idea] [-f4] [-3] [-rand

file(s)] [-engine id] [numbits]

選項:

-out filename :將生成的密鑰保存至指定的文件中

[-aes128] [-aes192] :不同的加密算法

numbits:指定生成私鑰的大小,默認是2048

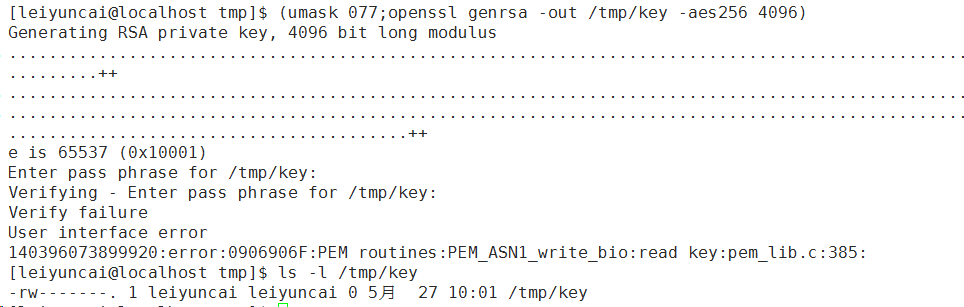

祕鑰文件的權限一定要控制好,只能自己讀寫,因此可以使用 umask 命令設置生成的私鑰權限,示例如下:

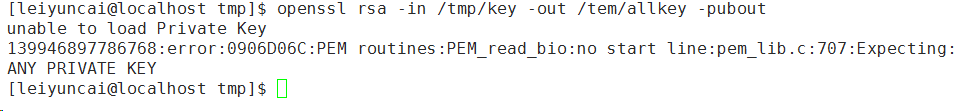

10)提取公鑰

openssl rsa [-inform PEM|NET|DER] [-outform PEM|NET|DER] [-in filename] [-passin arg] [-out filename] [-passout arg]

[-sgckey] [-des] [-des3] [-idea] [-text] [-noout] [-modulus] [-check] [-pubin] [-pubout] [-engine id]

常用選項:

-in filename:指明私鑰文件

-out filename:指明將提取出的公鑰保存至指定文件中

-pubout:根據私鑰提取出公鑰

示例如下:

二、創建CA證書:

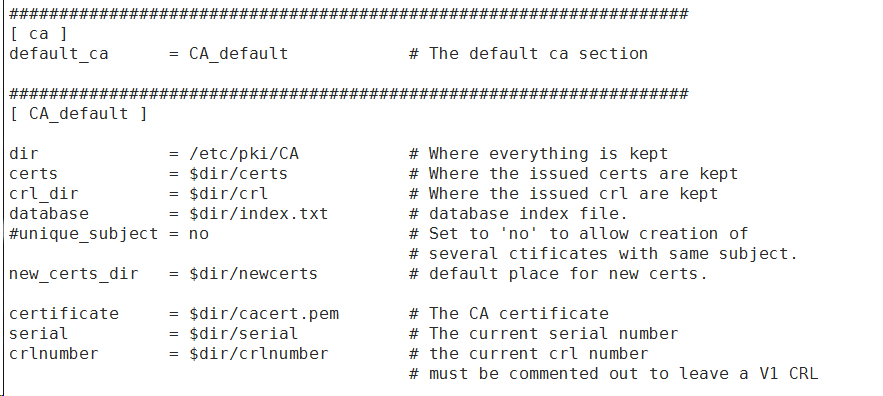

1)使用openssl工具創建CA證書和申請證書時,需要先查看配置文件,因爲配置文件中對證書的名稱和存放位置等相關信息都做了定義,具體可參考 /etc/pki/tls/openssl.cnf 文件。

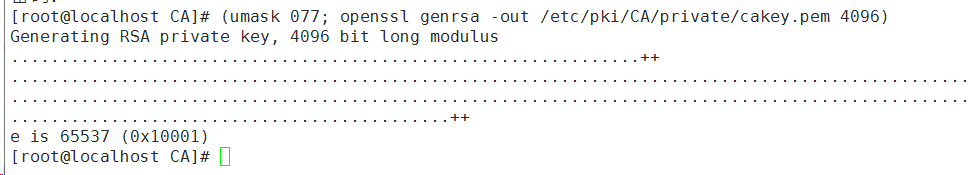

2)在確定配置爲CA的服務器上生產一個自簽證書,併爲CA提供所需要的目錄及文件

生成私鑰

路徑爲: /etc/pki/CA/private/cakey.pem 4096

示列:

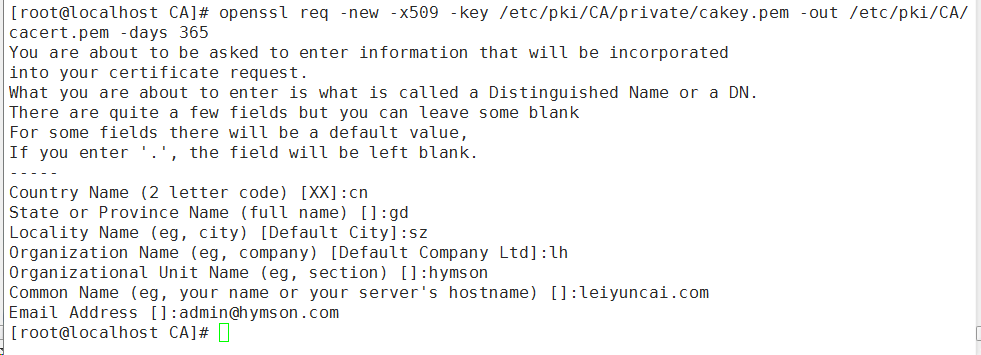

生成自簽證書:

openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -out /etc/CA/cacert.pem -days time

參數:

-new:生成新證書籤署請求

-x509:生成自籤格式證書,專用於創建私有CA

-key: 生成請求用到的文件路徑

-out:生成請求文件路徑,如果自籤操作將直接生產簽署過證書

-days:證書的有效時長,單位是天 默認是365天

示列:

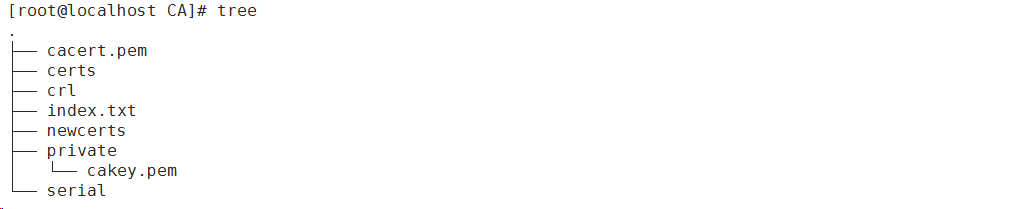

3)爲CA提供所需的目錄及文件;

mkdir /etc/pki/CA{crets,crl,mewcres}

touch /etc/pki/CA{serial,index,txt

指定證書開始編號

echo 01>/etc/pki/CA/serial

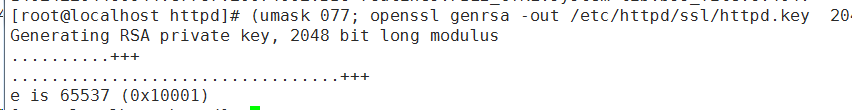

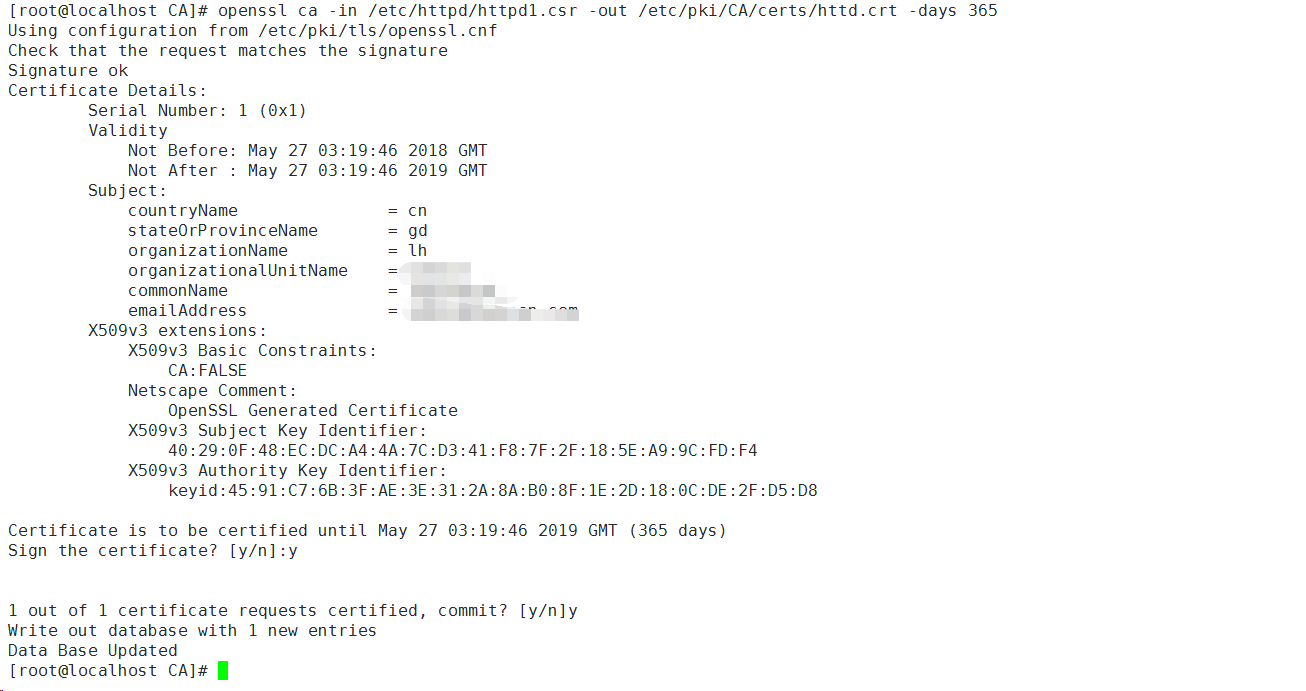

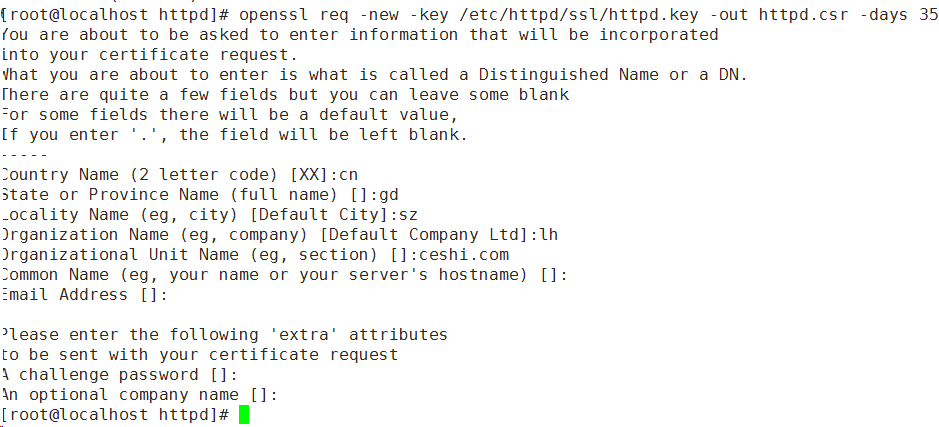

3)簽署頒佈證書:在需要使用證書進行安全通信的服務器,需要向CA請求籤署證書,已httpd爲列:注意:前三步爲需要使用證書的主機上面進行,第四步需要在CA主機上面進行

(1)用到證書的主機生成私鑰

(2)生成證書籤署請

(3)將請求通過可靠方式發送給CA主機

假如通過其他方式複製到CA主機的/tmp/httpd.crt

(4)CA主機簽署證書:

三、吊銷證書

(3)吊銷證書

吊銷證書的步驟也是在CA服務器上執行的,以剛纔新建的 httpd.crt 證書爲例,吊銷步驟如下:

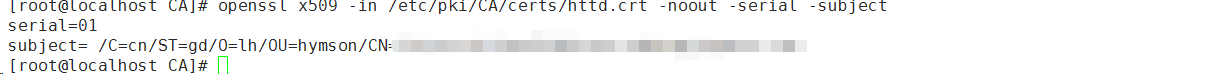

第一步:在客戶機上獲取要吊銷證書的 serial 和 subject 信息

第二步:根據客戶機提交的 serial 和 subject 信息,對比其餘本機數據庫 index.txt 中存儲的是否一致

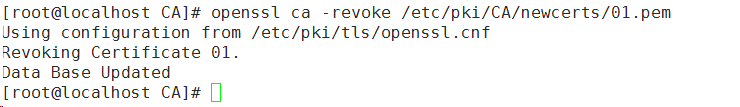

第三步:執行吊銷操作

第四步:生成吊銷證書的吊銷編號 (第一次吊銷證書時執行)

]# echo 01 > /etc/pki/CA/crlnumber

第五步:更新證書吊銷列表

]# openssl ca -gencrl -out /etc/pki/CA/crl/ca.crl

查看 crl 文件命令:

]# openssl crl -in /etc/pki/CA/crl/ca.crl -noout -text