中國XX銀行河北省分行

ACS項目實施方案

TACACS+認證

目錄

項目背景........................................................................ 3

資源配置........................................................................ 3

實驗網絡架構................................................................ 3

ACS管理方案................................................................ 3

權限規定........................................................................ 4

ACS組件........................................................................ 4

網絡資源......................................................................... 4

設備屬性......................................................................... 4

設備位置屬性.................................................................. 5

設備型號屬性.................................................................. 8

AAA客戶端設置............................................................. 9

用戶標識倉庫................................................................ 12

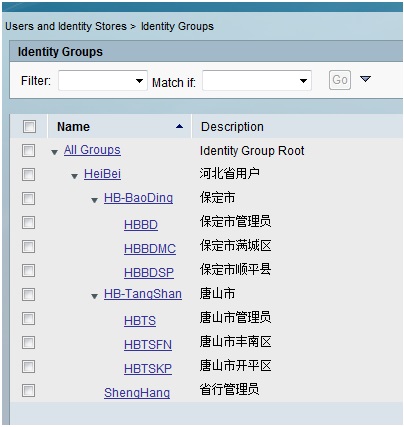

用戶組屬性.................................................................... 12

用戶屬性......................................................................... 13

策略組件......................................................................... 15

設備過濾器..................................................................... 15

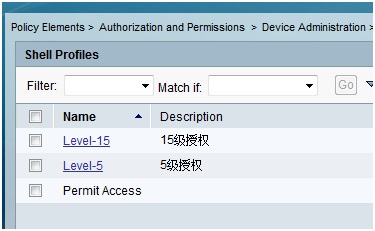

用戶級別控制................................................................. 18

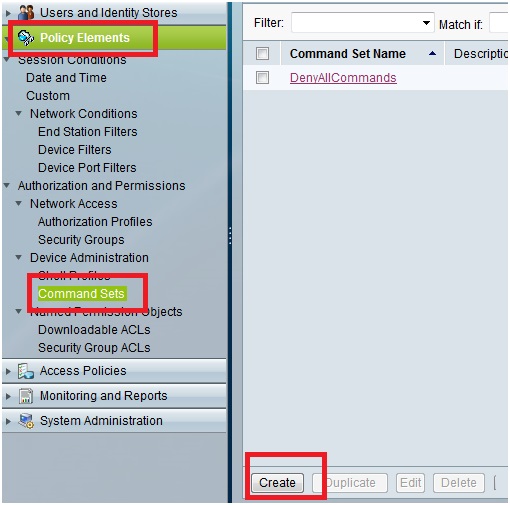

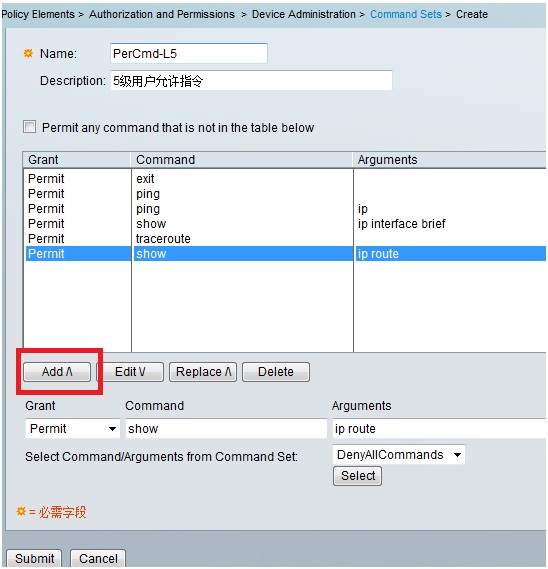

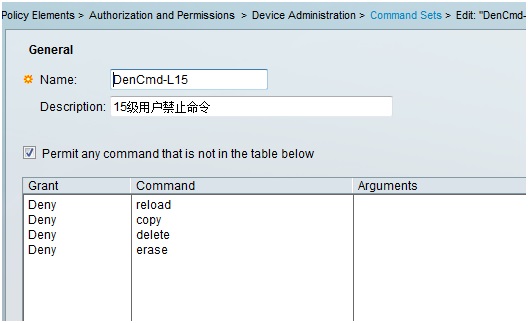

命令控制......................................................................... 20

許可策略......................................................................... 23

條件選擇器..................................................................... 23

許可服務......................................................................... 23

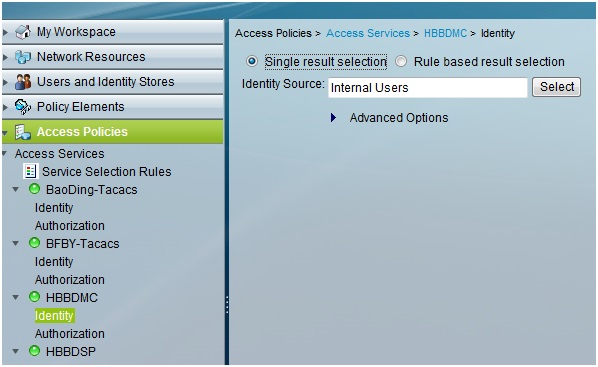

服務選擇規則................................................................. 26

用戶認證庫..................................................................... 28

授權策略......................................................................... 29

客戶端配置..................................................................... 30

配置腳本......................................................................... 31

腳本解釋......................................................................... 31

認證................................................................................. 32

授權................................................................................. 32

審計................................................................................. 33

配置驗證......................................................................... 33

區域路由器登錄驗證..................................................... 34

省行路由器登錄驗證..................................................... 35

查看認證日誌................................................................. 36

查看授權日誌................................................................. 36

查看審計日誌................................................................. 37

總結................................................................................. 37

項目背景

全省網絡設備的遠程管理現狀

1.通過各網絡設備中設置的本地賬戶和密碼進行遠程登錄和管理;

2.用戶沒有跟設備綁定;

3.用戶的權限沒有區分和限制;

4.用戶登錄以及操作沒有詳細的記錄;

根據總行網絡設備管理的要求:

1.省行以及二級行的網絡設備管理員實行統一的身份驗證和管理;

2.通過部署在省行的ACS服務器對網絡管理員進行驗證和授權;

3.管理員在獲得ACS服務器的驗證後方可對相應的網絡設備實行遠程登錄和管理;

4.管理員分爲不同的級別,對於不同級別的管理員有不同的授權;

5.管理員對被管理設備的操作會在ACS服務器上進行記錄;

資源配置

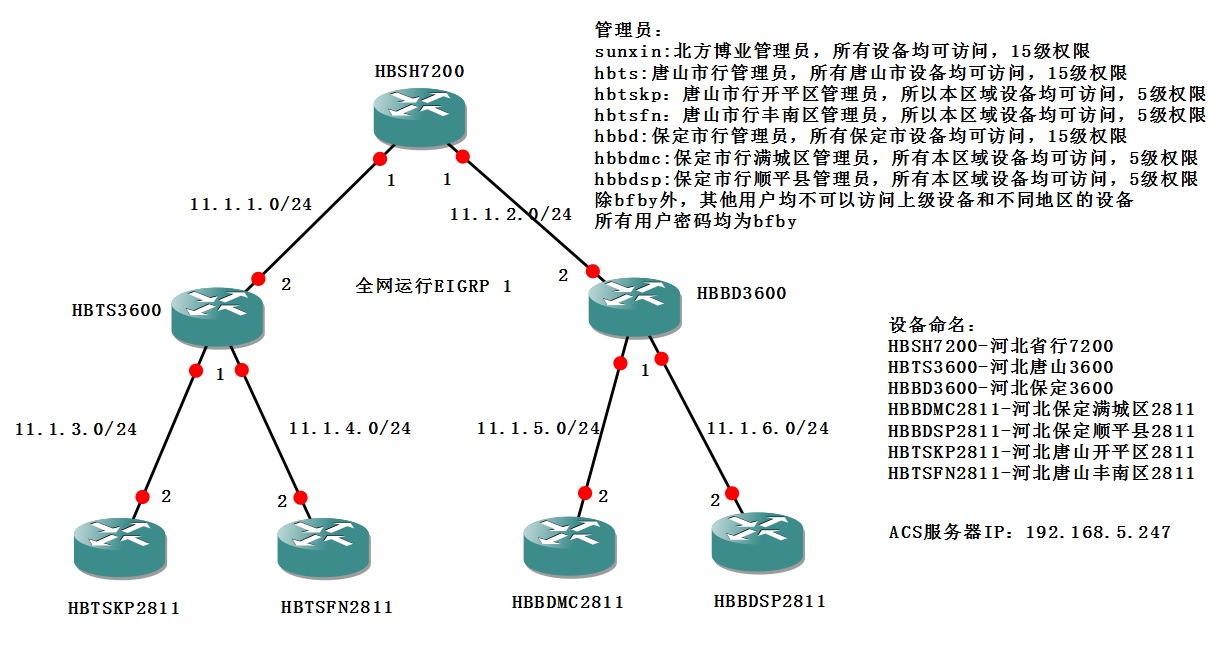

實驗網絡架構

01

ACS管理方案

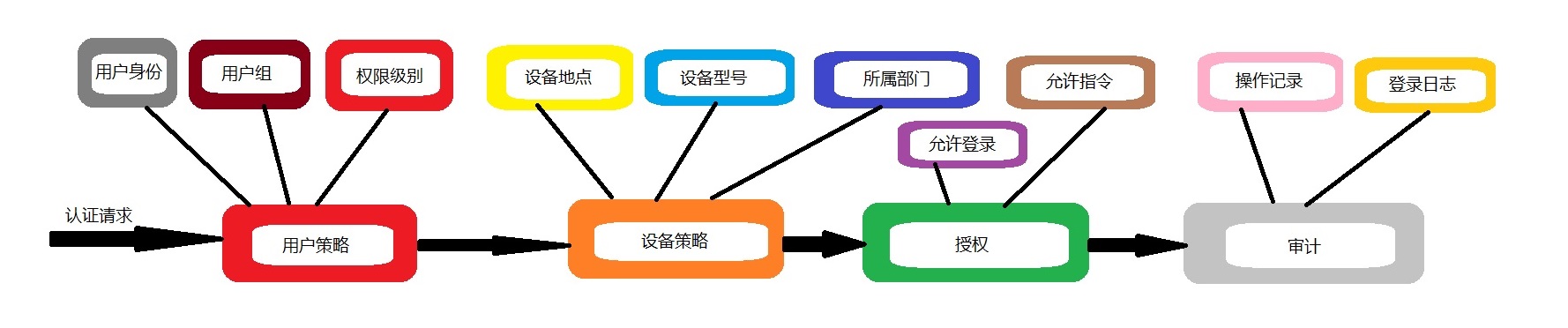

分別建立各種需要的屬性,然後將屬性組合進授權策略

授權策略中匹配用戶、匹配設備、符合則授權,不符合則拒絕

02

權限規定

5級用戶允許命令:

Exit

Show ip interface brief

Ping

Ping ip

Traceroute

Show ip route

15級用戶禁止命令

Erase

Delete

Copy

Reload

ACS組件

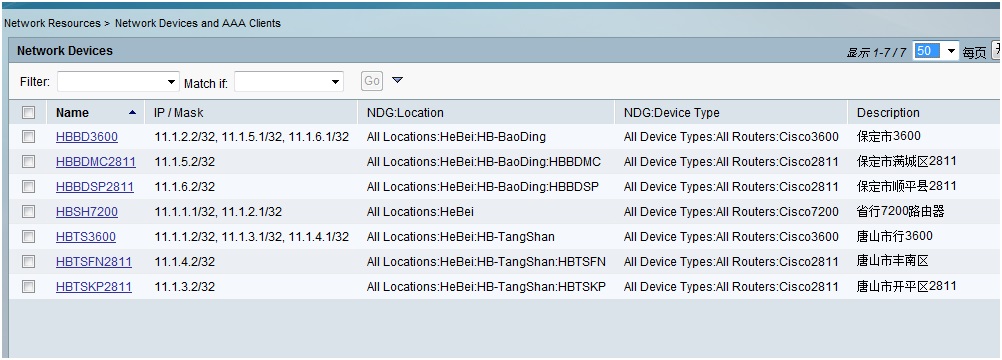

網絡資源

設備屬性

設備屬性、用戶組均屬於自定義屬性,然後根據屬性進行挑選並匹配

確定設備屬性,由於此項目所有路由器與交換機均屬於網絡部,因此不需要設置部門屬性。設備的區別只是地點區別。

HBSH7200(屬性爲河北全省)

HBTS3600(屬性爲唐山市)

HBTSKP2811(屬性爲唐山市開平區)

HBTSFN2811(屬性爲唐山市豐南區)

HBBD3600(屬性爲保定市)

HBBDMC2811(屬性爲保定市滿城區)

HBBDSP2811(屬性爲保定市順平縣)

設備按位置設置爲三級:省、市、區(縣)

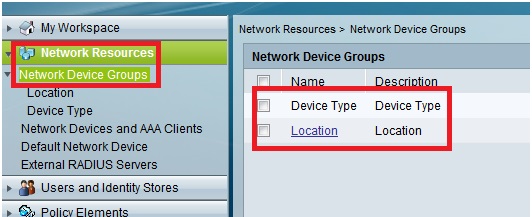

爲了將來管理需求的變更,設置設備類型爲7200、3600、2811三種

建立設備屬性:

系統默認設置了兩種屬性

03

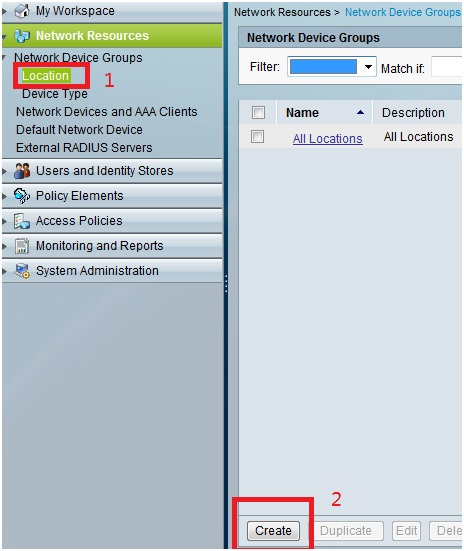

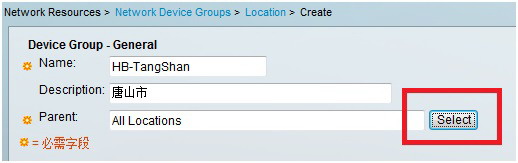

設備位置屬性

設備類型和位置點擊位置,點擊建立

建立河北省屬性

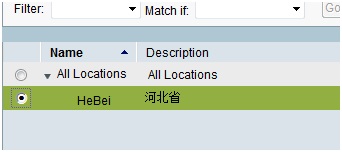

繼續建立市級屬性

選中上級爲河北省

下箭頭顯示了層級關係

08

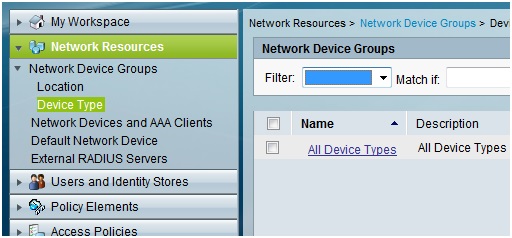

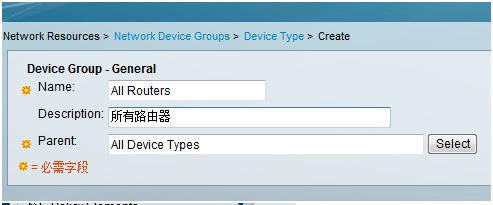

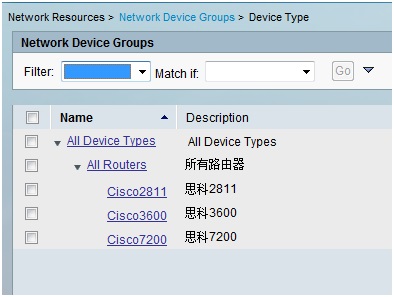

設備型號屬性

進入Device Type選項

點擊Create

10

11

同理,也可以根據需要設置其它分類,例如All Switchs(所有交換機)

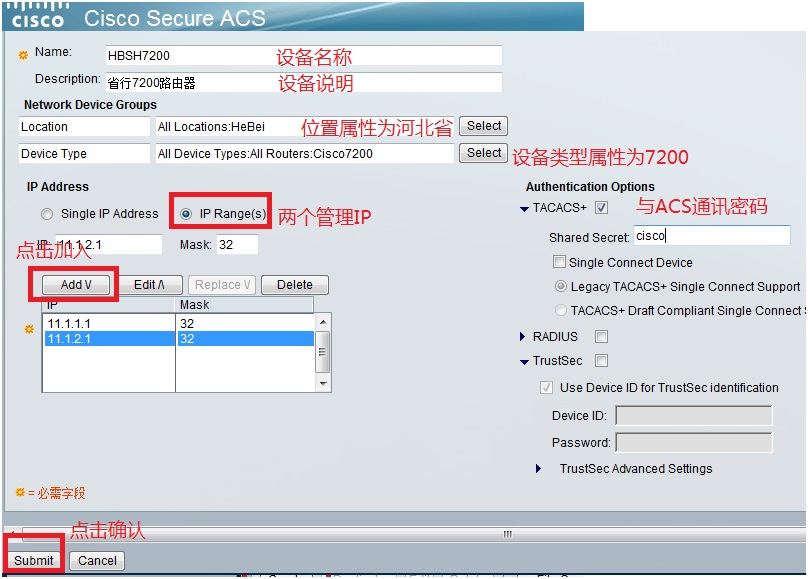

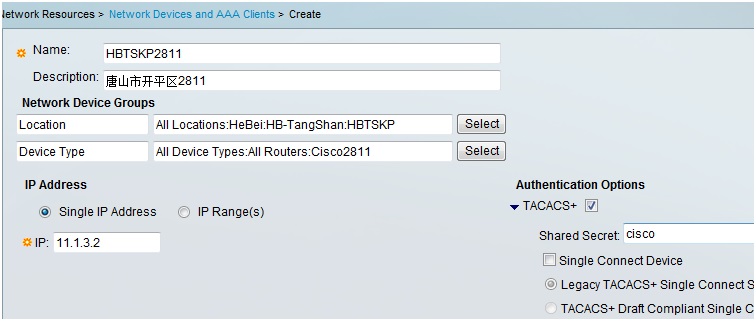

建立路由器與屬性進行關聯,並且設置ACS參與的認證方式及密碼

可以單獨建立路由器,也可以羣組建立(如按地域)。本項目需求全部按路由器名稱建立。

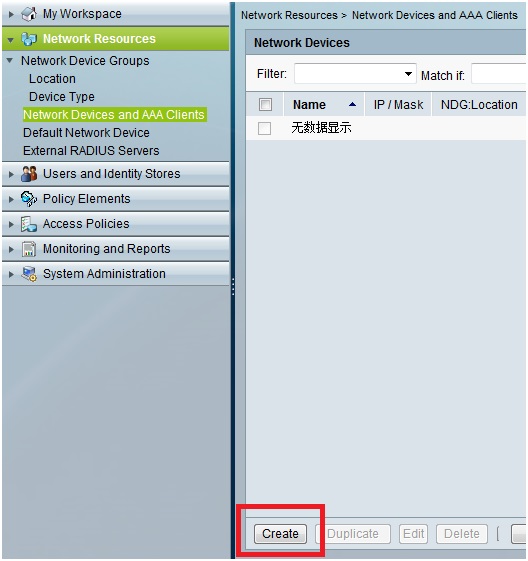

AAA客戶端設置

點擊進入AAA client設置,並點擊Create

建立省行設備

依次建立其它設備

設備建立完成,一共七臺路由器

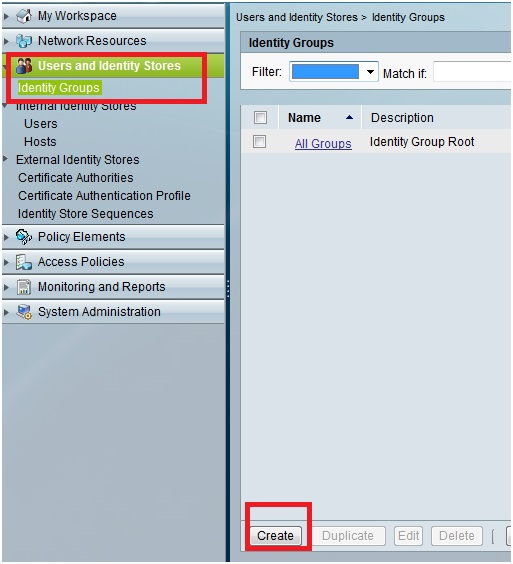

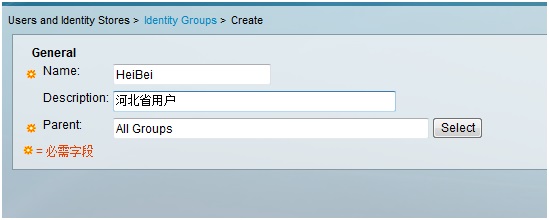

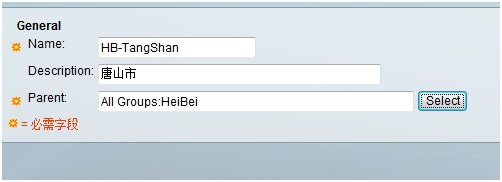

用戶標識倉庫

用戶組屬性

建立用戶組和用戶

16

17

唐山市屬於河北省

18

19

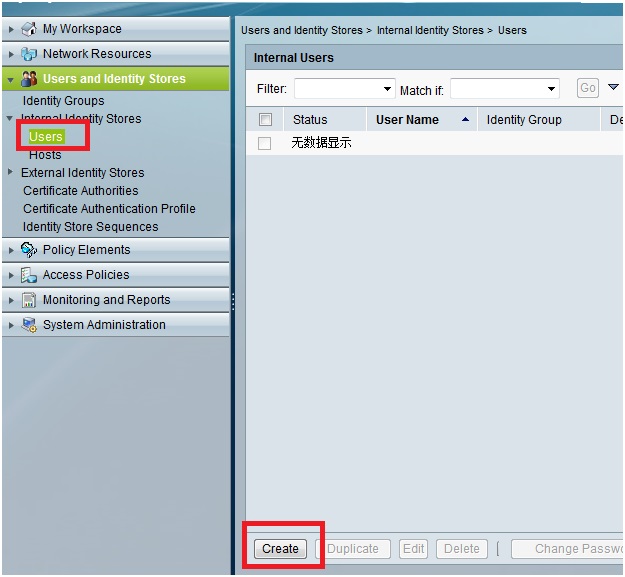

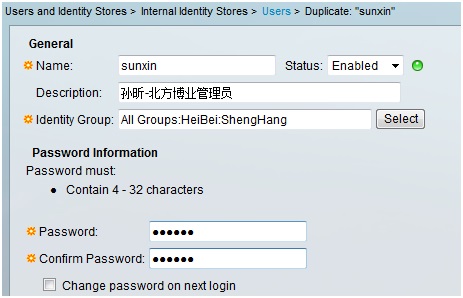

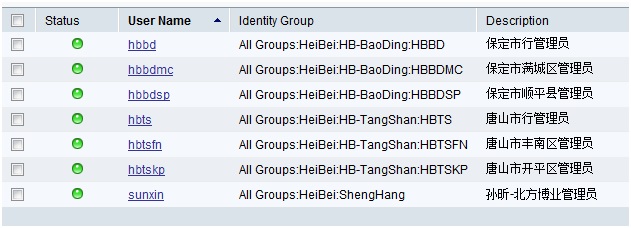

用戶屬性

sunxin:北方博業管理員,所有設備均可訪問,15級權限

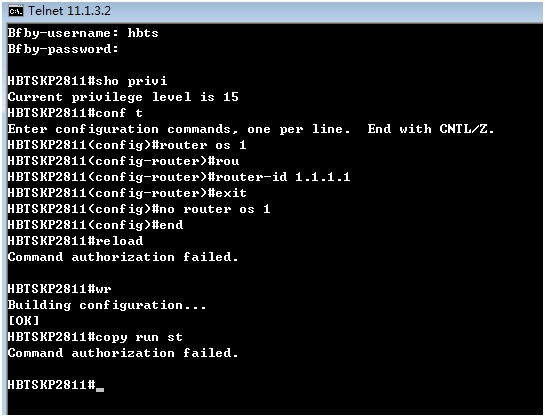

hbts:唐山市行管理員,所有唐山市設備均可訪問,15級權限

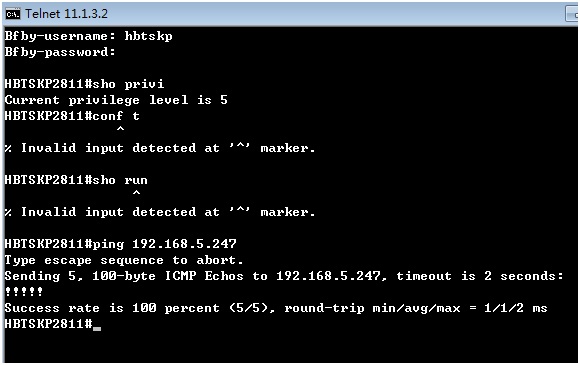

hbtskp:唐山市行開平區管理員,所以本區域設備均可訪問,5級權限

hbtsfn:唐山市行豐南區管理員,所以本區域設備均可訪問,5級權限

hbbd:保定市行管理員,所有保定市設備均可訪問,15級權限

hbbdmc:保定市行滿城區管理員,所有本區域設備均可訪問,5級權限

hbbdsp:保定市行順平縣管理員,所有本區域設備均可訪問,5級權限

除bfby外,其他用戶均不可以訪問上級設備和不同地區的設備

所有用戶密碼均爲bfby

建立用戶

20

21

22

策略組件

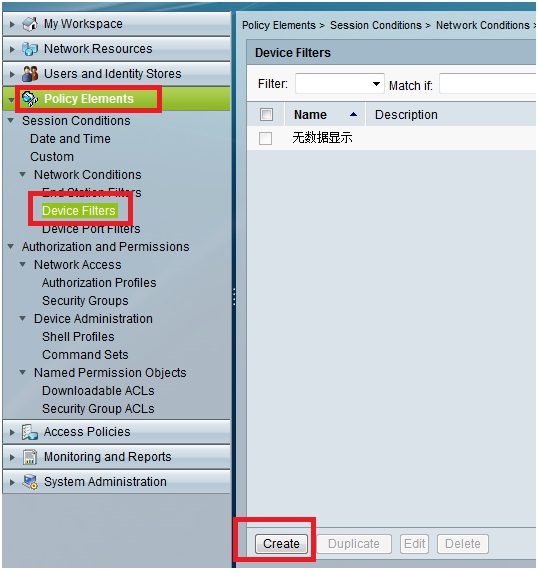

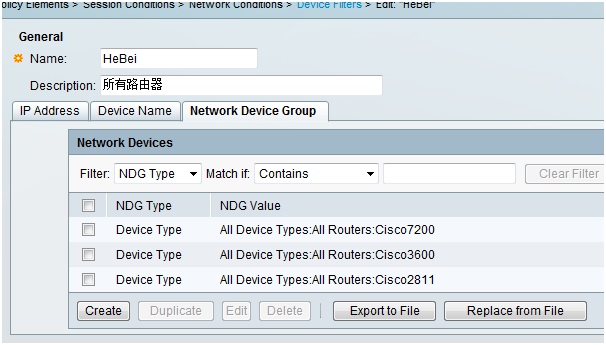

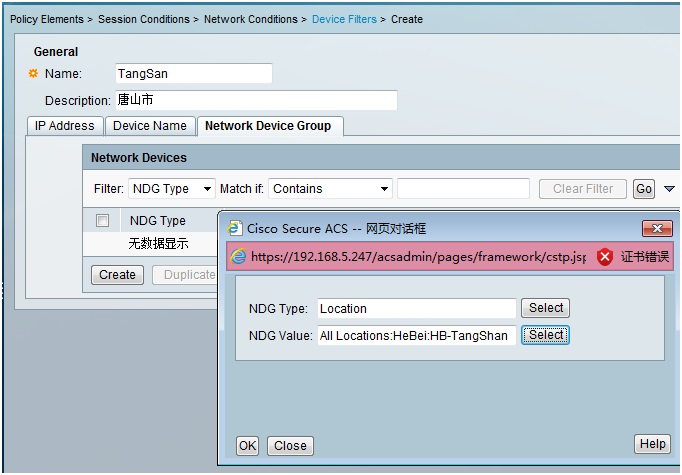

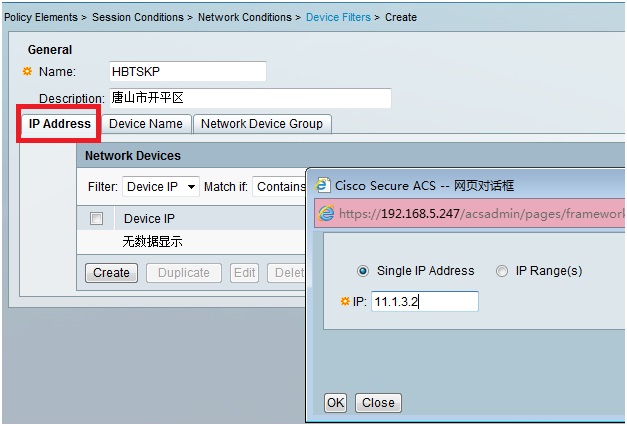

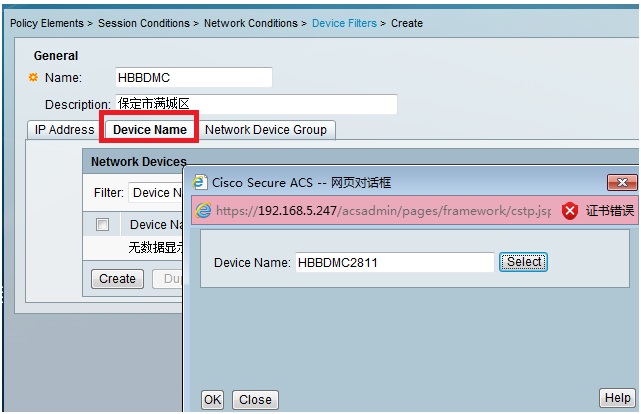

設備過濾器

作用是根據不同權限範圍,將所需要管理的設備用一條指令挑選出來,方便策略調用

匹配方法多種多樣,本例將所有型號的路由器都匹配進去

唐山市和保定市使用位置匹配

唐山和保定區級分別使用IP地址和設備名匹配

26

27

28

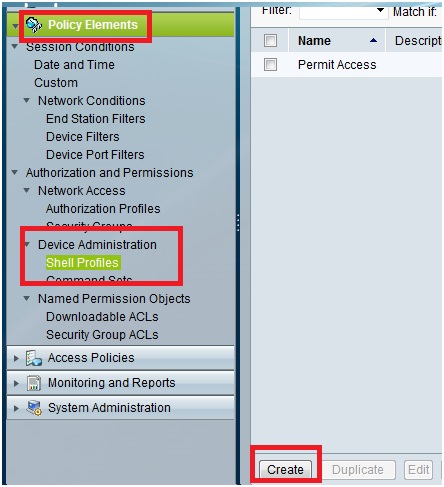

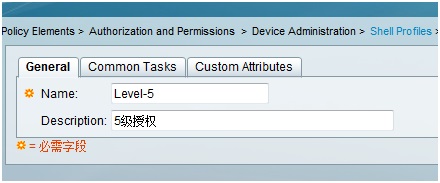

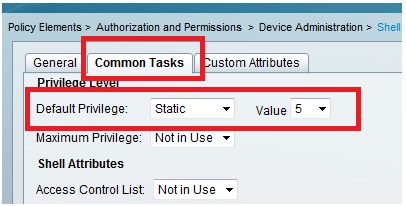

用戶級別控制

29

30

31

32

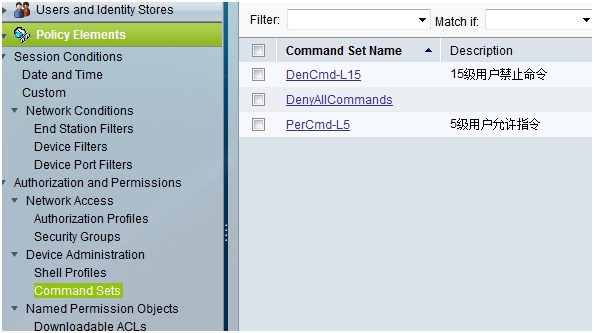

命令控制

輸入允許的命令點擊add添加

允許其它命令

許可策略

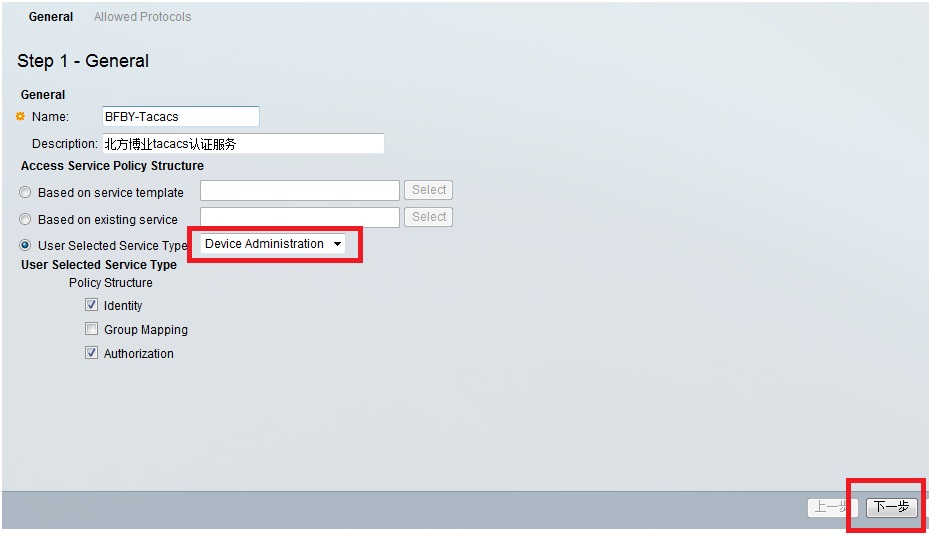

目前所需要的屬性組件已全部建立完成,接下來進行核心部分:策略設置

設置策略選擇條件,根據需要設置需要匹配的條目

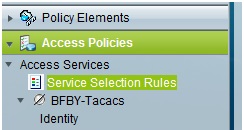

條件選擇器

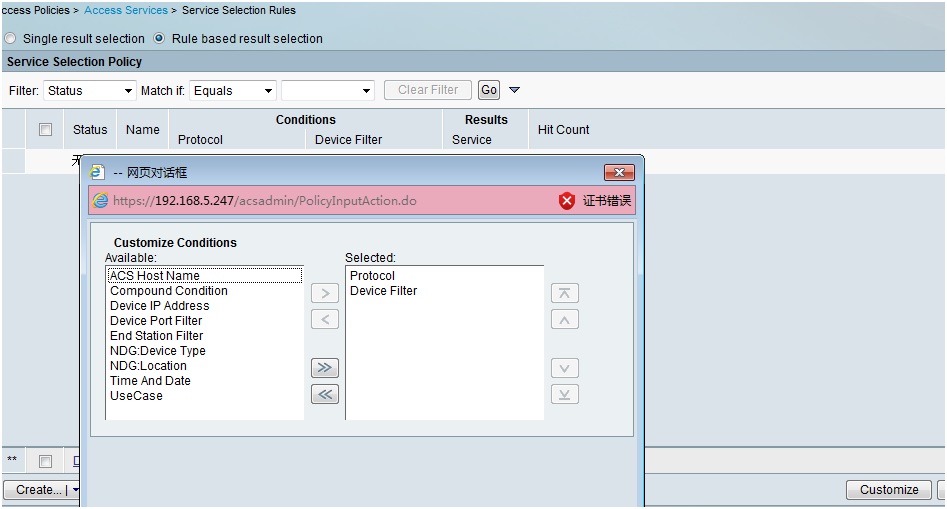

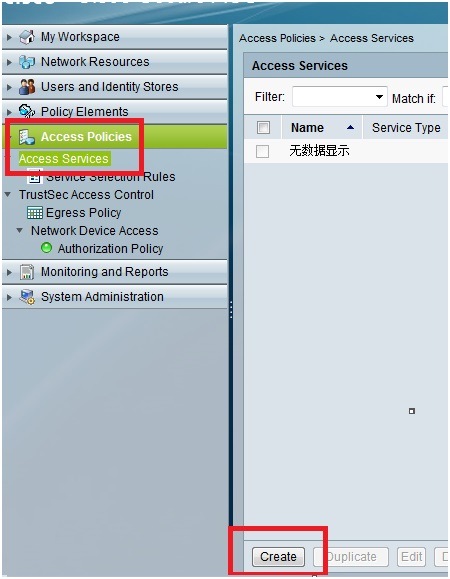

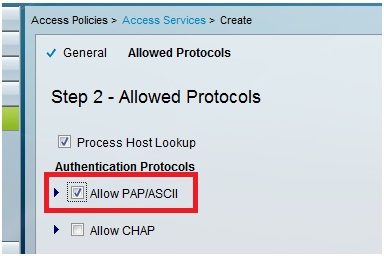

許可服務

建立規則服務,以便被規則調用

39

40

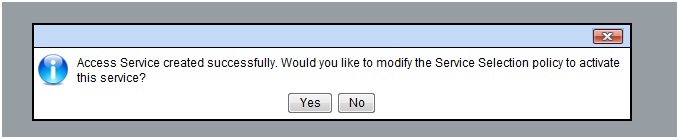

點擊完成

是否馬上建立選擇策略以激活此服務

選擇是,也可以以後建立

匹配原則:先匹配設備,匹配上設備後送給服務,服務進行匹配用戶,最後根據不同的用戶進行授權

41

42

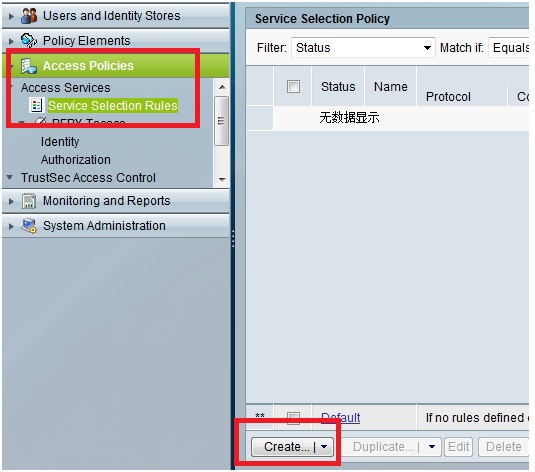

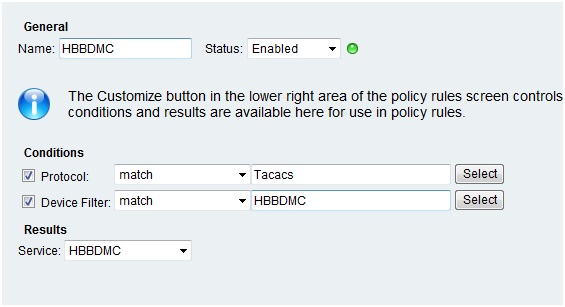

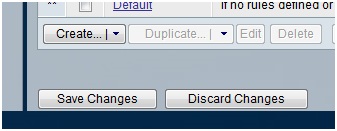

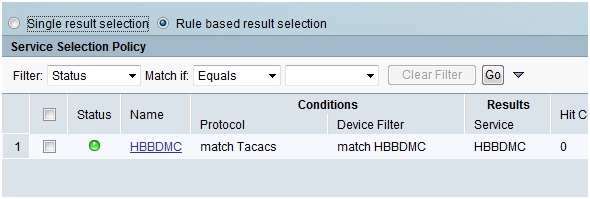

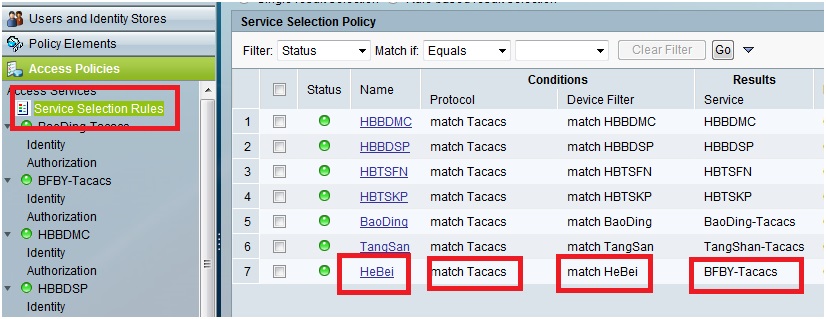

服務選擇規則

進入服務選擇規則,建立規則

43

建立設備訪問規則,按設備優先級進行配置,先匹配上面的,後匹配下面的。

保存規則

45

46

繼續設置其它匹配規則

由於每個地區只設置了一臺路由器,因此這裏效果看起來不太明顯。感覺有點兒累。

按等級順序,等級最低的在上,最先被選擇。

47

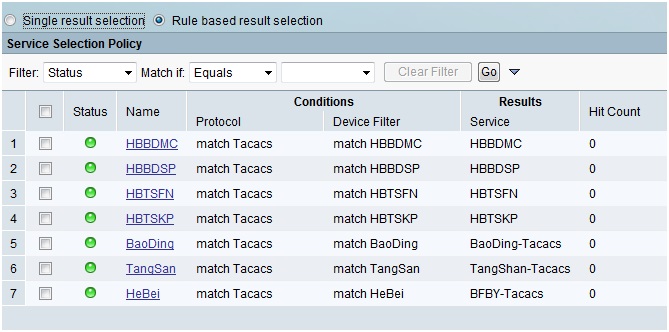

用戶認證庫

修改服務

修改用戶認證數據庫爲本地用戶

保存

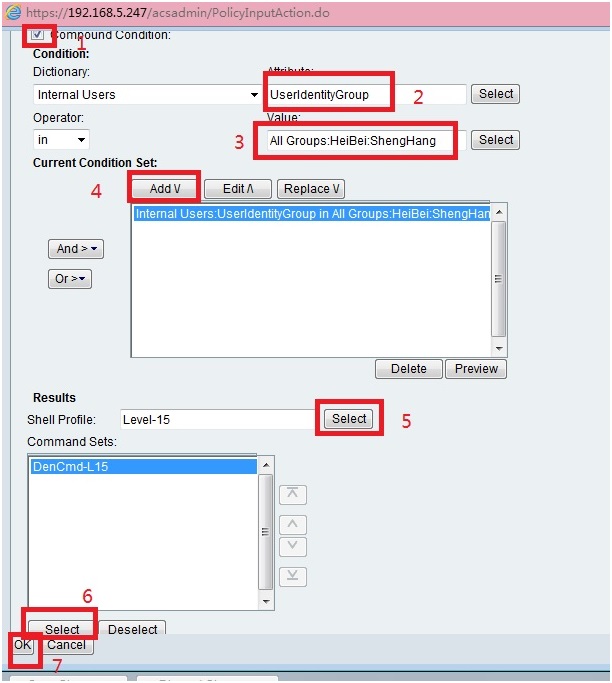

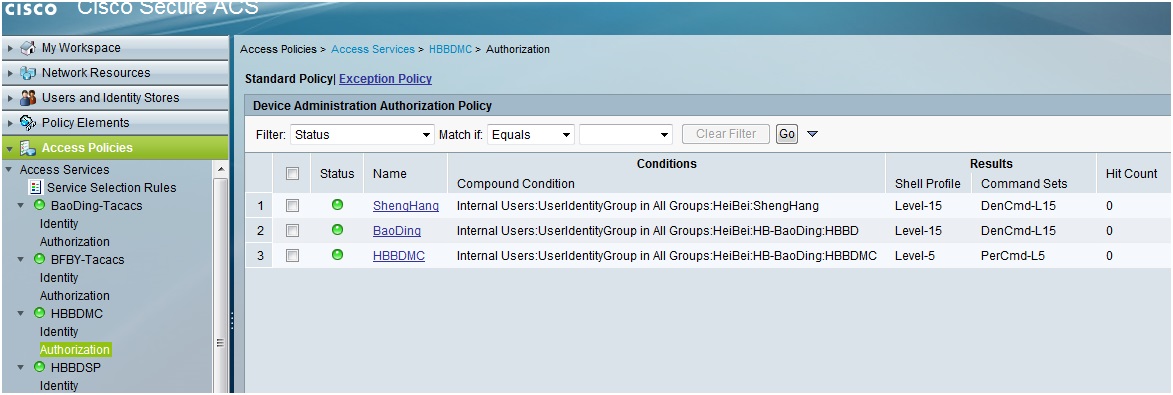

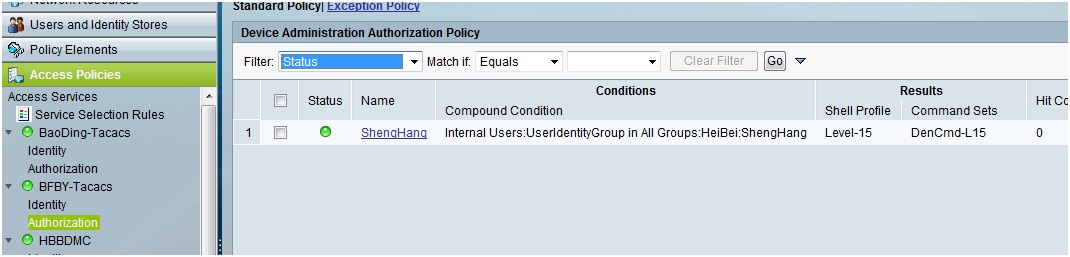

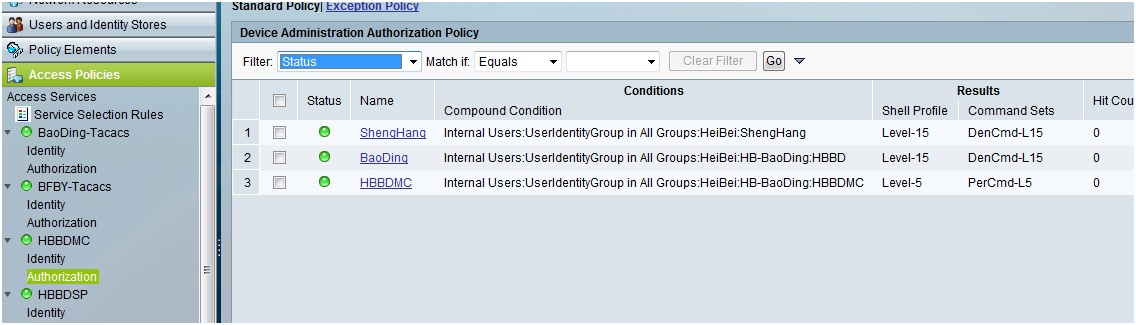

授權策略

點擊Authorization選項

建立一條規則

賦予省行用戶15級權限

賦予市行用戶15級權限

賦予區域用戶5級權限

繼續建立其它規則

客戶端配置

配置腳本

所有省行和市行的設備刪除區域路由器配置中以下幾條

aaa authorization commands 5 vty group tacacs+

aaa accounting commands 5 vty start-stop group tacacs+

authorization commands 5 vty

accounting commands 5 vty

區域路由器配置:

aaa new-model

tacacs-server host 192.168.5.247 key cisco

aaa authentication login noacs line none

aaa authentication login vty group tacacs+

aaa authorization exec vty group tacacs+

aaa authorization commands 0 vty group tacacs+

aaa authorization commands 1 vty group tacacs+

aaa authorization commands 5 vty group tacacs+

aaa authorization commands 15 vty group tacacs+

aaa authorization config-commands

aaa accounting exec vty start-stop group tacacs+

aaa accounting commands 0 vty start-stop group tacacs+

aaa accounting commands 1 vty start-stop group tacacs+

aaa accounting commands 5 vty start-stop group tacacs+

aaa accounting commands 15 vty start-stop group tacacs+

line con 0

logging synchronous

login authentication noacs

line aux 0

login authentication noacs

line vty 0 4

login authentication vty

authorization exec vty

authorization commands 15 vty

accounting exec vty

accounting commands 0 vty

accounting commands 1 vty

accounting commands 5 vty

accounting commands 15 vty

腳本解釋

Cisco IOS 權限等級

Cisco IOS 提供了16種權限等級:

0級:最低級別

1級:用戶模式可以查看少數命令

2-14級:等同於1級,管理員可以根據需要將15級的部分指令開放給其中某個等級,來區別管理

15級:最高級別,進入enable後默認就是15級

認證

線下保護作用是排除不必要的認證

定義一條不進行認證的策略

aaa authentication login noacs line none

掛在con和aux接口下

line con 0

logging synchronous

login authentication noacs

line aux 0

login authentication noacs

定義服務器

tacacs-server host 192.168.5.247 key cisco

測試

test aaa grout tacacs+ bfby bfby net-code

登錄認證策略

aaa authentication login vty group tacacs+

line vty 0 4

login authentication vty

授權

exec級別命令授權

aaa authorization exec vty group tacacs+

line vty 0 4

authorization exec vty

本地命令授權

privilege configure level 5 router

privilege exec level 5 configure terminal

將以下等級命令送到ACS上去授權

aaa authorization commands 0 vty group tacacs+

aaa authorization commands 1 vty group tacacs+

aaa authorization commands 5 vty group tacacs+

aaa authorization commands 15 vty group tacacs+

針對config terminal下的命令集中授權

aaa authorization config-commands

將授權掛到接口上應用

line vty 0 4

authorization commands 15 vty

審計

配置審計

aaa accounting exec vty start-stop group tacacs+

line vty 0 4

accounting exec vty

命令審計

aaa accounting commands 0 vty start-stop group tacacs+

aaa accounting commands 1 vty start-stop group tacacs+

aaa accounting commands 5 vty start-stop group tacacs+

aaa accounting commands 15 vty start-stop group tacacs+

line vty 0 4

accounting commands 0 vty

accounting commands 1 vty

accounting commands 5 vty

accounting commands 15 vty

配置驗證

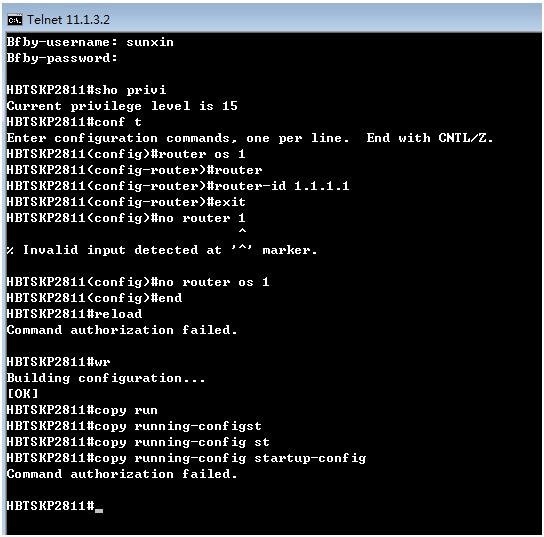

區域路由器登錄驗證

唐山開平區路由器使用5級用戶登錄

唐山開平區路由器使用市行15級用戶登錄

唐山開平區路由器使用省行15級用戶登錄

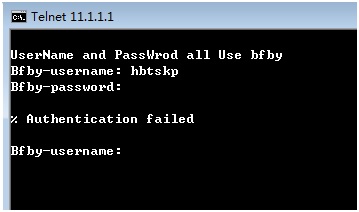

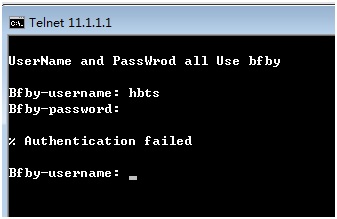

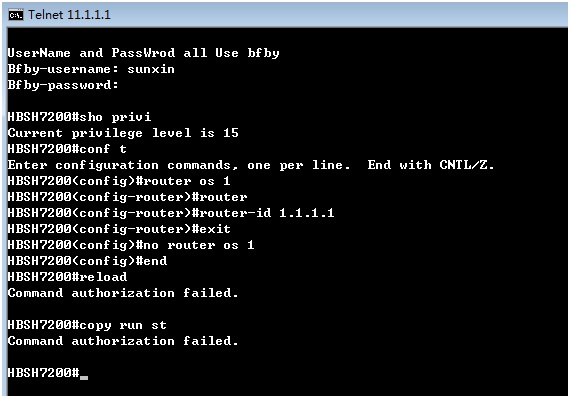

省行路由器登錄驗證

省行路由器,使用唐山區域用戶登錄

省行路由器,使用唐山市用戶登錄

省行路由器,使用sunxin用戶登錄

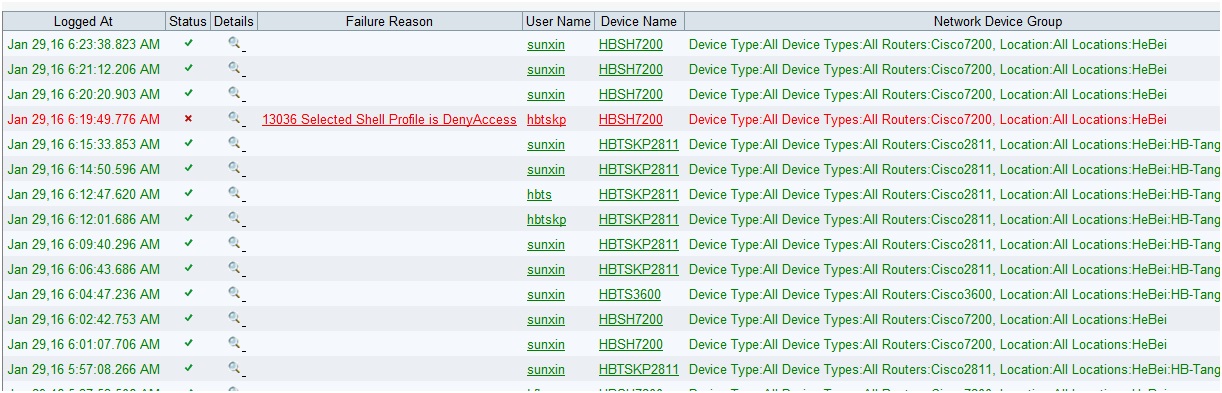

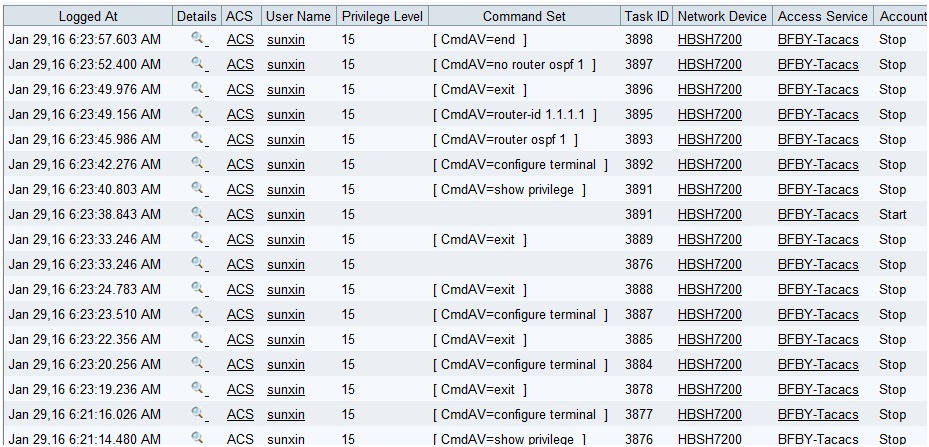

查看認證日誌

查看授權日誌

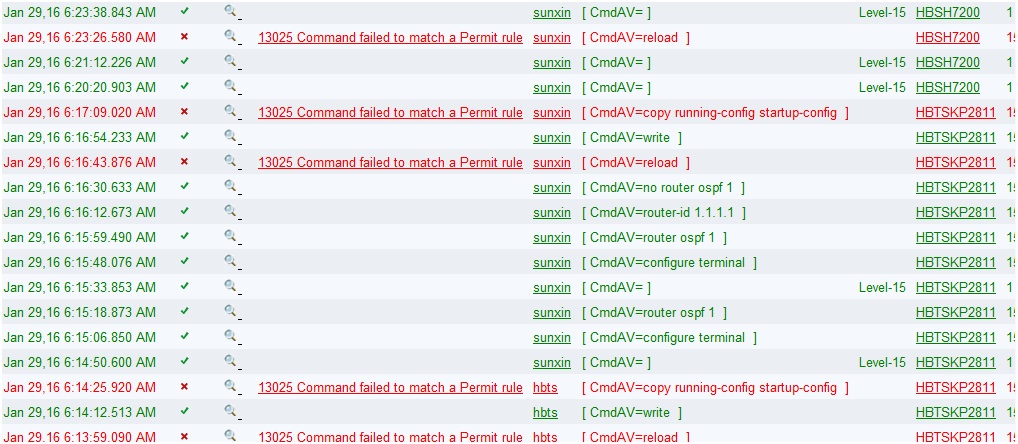

查看審計日誌

總結

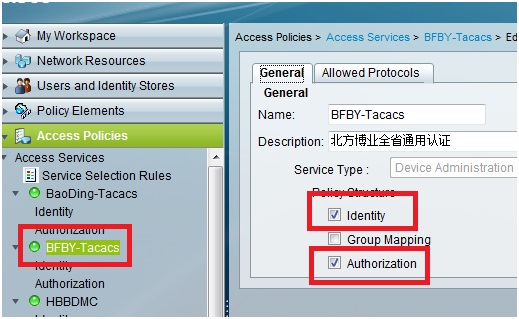

服務選擇規則中名字爲HeiBei的規則,匹配Tacacs協議,匹配設備過濾器中HeBei策略中被選中的設備(其實就是所有路由器),把它送給BFBY-Tacacs這項服務去處理

61

BFBY-Tacacs這項服務中包括了身份認證和授權服務,但不包括組映射(Windows AD)

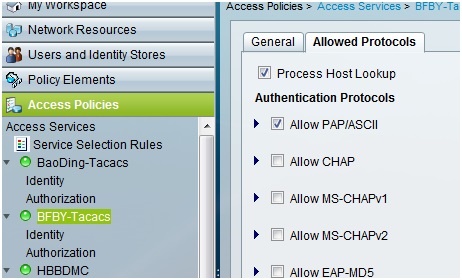

允許的認證方式爲PAP

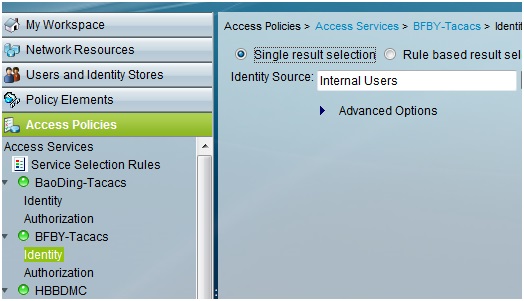

使用內部用戶(ACS中的用戶)進行認證

此服務設置爲省行用戶專用,因此只有省行用戶給予15級權限

而滿城的服務則給予省行、市行15級權限,區域管理員5級權限

審計:

審計在路由器上配置後,路由器發送給ACS,因此在ACS上無需配置。

具體配置的相關項目爲: