ISA Server所支持的***功能: ***聯機之類型: 遠程訪問*** 站點間*** 可支持的***通訊協議: PPTP L2TP IPSec

可使用網絡規則及訪問規則來控制***網絡與其他網絡間的網絡流量

支持***隔離控制功能

ISA Server支持的網絡類型: ***客戶端網絡 隔離的***客戶端網絡 遠程網站網絡

***--保障公司間的資源 見下圖:

***--遠程使用者 見下圖:

實現ISA ***客戶端訪問: 啓用***客戶端訪問 選擇隧道通訊協議 設置遠程訪問設置(訪問網絡、地址指派、驗證、RADIUS) 確認網絡規則 設置***客戶端網絡的訪問規則 設置用戶賬戶的撥號權限

啓用***客戶端聯機 見下圖:

實驗環境拓撲:

如何啓用***功能呢?

我來到Paris這臺計算機 它是一臺處於工作組環境下的ISA Server 2006服務器 打開ISA Server 2006管理控制檯--展開陣列--按虛擬專用網絡(***)--在右邊任務選項的常規***配置裏面按定義地址分配--選擇靜態地址池--在IP地址範圍裏面按添加--指定IP地址範圍就從10.3.1.1到10.3.1.120吧--按確定 這樣客戶端能夠使用的IP地址是119個IP地址 因爲10.3.1.1這個IP地址將會被ISA Server 2006這臺服務器用掉的 注意: 這個指定IP地址範圍是不能夠跟ISA Server 2006服務器上所連接的內部網段是同一個網段的 換句話說這個IP地址範圍不能是10.1.1.0這個網段的IP地址

在任務選項的***客戶端任務裏面按啓用***客戶端訪問--按配置***客戶端訪問--在允許的最大***客戶端數量裏面輸入119--按確定 在ISA Server 2006管理控制檯裏面按應用

通過開始--程序--管理工具--選擇路由和遠程訪問來打開它 可以看到PARIS(本地)這個圖標變成綠色了 說明已經啓用路由和遠程訪問功能了 如果還沒有啓用遠程訪問功能的話 PARIS(本地)這個圖標是紅色的 對着PARIS(本地)右鍵--選擇屬性--按IP地址--可以看到它把10.3.1.1到10.3.1.120這個IP地址範圍添加到靜態地址池裏面了 接下來就是需要到企業外部測試一下***的功能是否已經啓用成功了 注意: ISA Server 2006服務器在配置***的時候是藉助Windows Server 2003內置的路由和遠程訪問來實現的

我來到Istanbul這臺計算機 它是一臺Internet上的計算機 對着網上鄰居右鍵--選擇屬性--雙擊新建連接嚮導來打開它--接着下一步

在網絡連接類型裏面選擇連接到我的工作場所的網絡--接着下一步

在創建下列連接裏面選擇虛擬專用網絡連接--接着下一步

公司名就叫做Microsoft ***[Standard]吧--接着下一步

在主機名或IP地址裏面輸入39.1.1.1(ISA Server 2006服務器外部網卡的IP地址)--接着下一步

在創建此連接,爲裏面選擇只是我使用--接着下一步

按完成

輸入用戶名(Administrator)和密碼--按連接

此時可以看到有一個錯誤提示649: 本賬戶沒有撥入的權限 這個錯誤該如何解決呢? 其實有二種方法可以解決的 第一種方法就是在Administrator這個用戶的屬性裏面--把撥入選項裏面的遠程訪問權限(撥入或***)設置成允許訪問 第二種方法就是在路由和遠程訪問裏面的ISA服務器默認策略屬性裏面的如果一個連接請求匹配指定條件設置成授予遠程訪問權限

我來到Paris這臺計算機 對着我的電腦右鍵--選擇管理--展開本地用戶和組--按用戶--對着Administrator這個用戶右鍵--選擇屬性--按撥入--在遠程訪問權限(撥入或***)裏面選擇允許訪問--按確定

通過開始--程序--管理工具--選擇路由和遠程訪問來打開它--展開PARIS(本地)--按遠程訪問策略--對着ISA服務器默認策略右鍵--選擇屬性--在如果一個連接請求匹配指定條件裏面選擇授予遠程訪問權限 按確定

我來到Istanbul這臺計算機--輸入用戶名(Administrator)和密碼--按連接

看到了吧? 可以看到我已經使用***成功撥入企業內部網絡了

我來到Paris(ISA Server 2006服務器)這臺計算機--在命令提示符裏面輸入ipconfig/all按回車鍵--可以看到10.3.1.1這個IP地址已經被ISA Server 2006服務器使用了

我來到Istanbul(Internet上的計算機)這臺計算機--在命令提示符裏面輸入ipconfig /all按回車鍵--可以看到在Istanbul這臺計算機上獲得10.3.1.4這個IP地址

我在Istanbul這臺計算機上Ping 10.3.1.1和Ping 10.1.1.5這兩個IP地址 你會看到都不能Ping成功 我們不是可以通過***撥入企業內部網絡了嗎? 爲什麼還Ping不通呢? 因爲我們還沒有在ISA Server 2006服務器上新建相應的訪問規則來允許外部的計算機能夠Ping通ISA Server 2006服務器和企業內部的計算機 此時如果你通過開始--運行--輸入\\10.1.1.5(Denver這臺計算機的IP地址)--按確定之後你會看到無法訪問到Denver這臺計算機上的資源

我在Paris這臺計算機上打開ISA Server 2006管理控制檯--展開陣列--Paris--對着防火牆策略(Paris)右鍵--按新建--選擇訪問規則

訪問規則名稱就叫做Allow *** Clients Ping ISA Server吧--接着下一步

選擇允許--接着下一步

在所選的協議裏面按添加--把Ping這個協議添加在裏面--按關閉--接着下一步

在此規則應用於來自這些源的通訊裏面按添加--把***客戶端添加到裏面--按關閉--接着下一步 注意: ***客戶端這個網絡的成員是動態的

在此規則應用於發送到這些目標的通訊裏面按添加--把本地主機添加到裏面--按關閉--接着下一步

此時你也可以指定是那一些用戶才能夠Ping通ISA Server 2006服務器 我就保留默認(所有用戶)吧--接着下一步

按完成 在ISA Server 2006管理控制檯裏面按應用 此時你在Istanbul這臺計算機上Ping 10.3.1.1這個IP地址是能夠Ping通了

我們還需要新建一條訪問規則來允許外部的計算機來Ping通企業內部的計算機和訪問到企業內部計算機上的資源 在ISA Server 2006管理控制檯裏面對着防火牆策略(Paris)右鍵--按新建--選擇訪問規則

訪問規則名稱就叫做Allow *** Clients to Internal Network吧--接着下一步

選擇允許--接着下一步

在所選的協議裏面按添加--把Microsoft CIFS(TCP)和PING這兩種協議添加到裏面--按關閉--接着下一步

在此規則應用於來自這些源的通訊裏面按添加--把***客戶端添加到裏面--按關閉--接着下一步

在此規則應用於發送到這些目標的通訊裏面按添加--把內部添加到裏面--按關閉--接着下一步 注意: 此時你也可以新建一臺特定的計算機 就是說你只允許外部的計算機通過***訪問到這臺特定計算機上的資源

注意: 此時你也可以指定一些特定的用戶才能夠訪問到企業內部計算機上的資源 我就保留默認(所有用戶)吧--接着下一步

按完成 在ISA Server 2006管理控制檯裏面按應用

我來到Istanbul(Internet上的計算機)這臺計算機 打開命令提示符--在裏面輸入ping 10.1.1.5按回車鍵--可以看到能夠Ping通過Denver這臺計算機了--通過開始--運行--輸入\\10.1.1.5(Denver這臺計算機的IP地址)按確定--可以看到能夠訪問到企業內部Denver這臺計算機上的資源了 說明現在已經成功啓用***功能了

實現***隔離控制 見下圖:

啓用***網絡隔離功能: 1.編寫檢查客戶端設置的客戶端腳本 2.在ISA Server端建立與安裝遠程訪問隔離組件 3.在ISA Server上啓用隔離控制 4.使用CMAK來建立遠程訪問客戶端的***撥號軟件 5.設置隔離***客戶端網絡的網絡規則 6.設置隔離***客戶端網絡的訪問規則

***隔離是ISA2006中提供的一個強大功能,也是NAP(網絡訪問保護)的一個重要組成環節。***隔離指的的是當***客戶機通過***服務器的身份驗證後,***服務器並不立即允許其訪問內網,而是將***客戶機放到一個被隔離的網絡中。然後通過策略對客戶機進行安全檢查,例如查看***客戶機是否安裝了最新的安全補丁,是否啓用了防火牆,防病毒軟件是否升級到了最新版本等等。如果***客戶機通過了安全策略的檢查,***服務器將允許其訪問內網資源;如果不能通過安全策略檢查,***客戶機將被限定在隔離網絡中,無法訪問內網資源,而且在隔離網絡中停留一段時間後會被逐出。有的企業會在隔離網絡中放置一些文件服務器,用以提供殺病毒軟件,系統更新補丁等,還有的可能會在隔離網絡中放置Web服務器,用以提示用戶爲什麼被隔離,接下來要進行什麼操作。

一 安裝隔離服務

ISA2004安裝***隔離服務時一般是使用Resource Kits工具集中提供的***隔離服務的安裝程序,現在由於Win2003 SP1中已經集成了***隔離服務,因此ISA2006安裝***隔離就非常簡單了。打開控制面板中的添加或刪除程序,選擇添加/刪除Windows組件,如下圖所示,在網絡服務的子組件中勾選“遠程訪問隔離服務”,點擊確定,接着下一步即可完成***隔離服務的安裝。

如下圖所示,我們已經在ISA服務器上安裝了***隔離服務,這時ISA服務器會在7250端口提供一個守護進程,用來接收***客戶機上的代理程序發來的策略檢查結果,但此時的***隔離服務還需要對一些參數進行配置。

我們在Paris上打開註冊表編輯工具regedit.exe,定位到[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\rqs],編輯“AllowedSet”。如下圖所示,我們爲鍵值賦值爲“RQVersion3”。這個鍵值的作用相當於是一個接頭暗號,當***客戶機被隔離策略檢查安全性之後,***客戶機上的代理程序會把檢查結果發往***服務器。***服務器收到***客戶機上發來的檢查結果後,要查看檢查結果中附帶的版本標識符是否和註冊表中記錄的一樣,如果是相同的,那***服務器就認可對***客戶機的檢查結果,否則***服務器就會認爲***客戶機上的代理程序把檢查結果發錯了目標,拒絕承認檢查結果。

接下來我們還要添加一個註冊表鍵值,如下圖所示,我們在RQS服務中新建一個字符串值。

如下圖所示,鍵值命名爲Authenticator,內容爲C:\Program Files\Microsoft ISA Server\***plgin.dll,這個鍵值的作用是當***客戶機通過了安全策略檢查後,***plgin.dll將解除對***客戶機的隔離。

二 創建***隔離通告協議

ISA服務器上安裝了***隔離服務後,在7250端口會有一個守護進程等候被隔離客戶機上的代理程序傳送安全策略檢查的結果,但ISA的訪問規則不會允許被隔離的計算機連接ISA的7250端口,因此我們需要創建訪問規則允許這種訪問行爲。在創建訪問規則前我們需要把訪問7250端口的行爲定義爲一種協議,在ISA防火牆策略的工具箱中選擇新建協議,如下圖所示,出現協議創建嚮導,我們給協議命名爲“***隔離通告協議”,點擊“下一步”繼續。

如下圖所示,我們定義協議使用TCP,端口是7250,方向是出站。注意,千萬別認爲ISA被其他計算機訪問7250端口,方向應該算是入站,這是錯誤的!訪問規則中使用的協議方向是出站,而發佈規則中使用的協議方向是入站!

接下來協議創建嚮導詢問是否需要使用輔助連接,我們並不需要,點擊下一步繼續

如下圖所示,我們順利完成了***隔離通告協議的創建。

三 創建訪問規則

我們創建了***隔離通告協議之後,接下來就可以創建訪問規則允許被隔離的***客戶機連接ISA服務器的7250端口報告策略檢查結果了。如下圖所示,我們在ISA管理器中選擇新建訪問規則,我們爲規則命名爲“允許***隔離通告”,點擊下一步繼續。

當訪問請求滿足規則條件時允許操作。見下圖:

規則中只允許使用我們創建的***隔離通告協議。見下圖:

規則的訪問源是“被隔離的***客戶端”,這也是ISA中預設的一個網絡。見下圖:

訪問目標是本機主機。見下圖:

此規則適用於所有用戶。見下圖:

如下圖所示,我們完成了訪問規則的創建。

四 啓用***隔離

接下來我們可以在ISA服務器上啓用***隔離了,如下圖所示,我們在ISA的網絡中找到“被隔離的***客戶端”,點擊右鍵查看屬性。

我們在屬性中切換到“隔離標籤”,如下圖所示,勾選“啓用隔離控制”,選擇按照ISA服務器策略進行隔離***客戶端,並設定用戶在30秒內如果不能被解除隔離,就將被ISA服務器中斷連接。

至此,我們在ISA服務器上啓用了***隔離服務,接下來我們啓動***隔離服務就可以完成服務器端的配置了。

五 創建連接管理器分發文件

服務器端的配置完成之後,我們接下來就要考慮如何在客戶端進行安全策略的檢查以及如何把檢查結果傳送給ISA服務器。如下圖所示,rqc.exe負責把策略檢查結果發送給ISA服務器,rqc.exe是***隔離服務的客戶端工具,在Resource kits工具集中有提供,在win2003 SP1中也已經集成了,路徑是C:\Program Files\Cmak\Support。RQScript.vbs是一個負責檢查客戶端安全策略的腳本,這個腳本文件是由微軟的ISA實驗室提供的示例文件,主要負責檢查客戶端的防火牆有沒有開啓。我們如果想自定義一些檢測項目,就只能自己寫腳本了。如果你沒有編程基礎也不要緊,有一些公司可以提供這種腳本編程的服務,還有的公司把常用的檢測項目都封裝成應用程序,管理員只要用鼠標選擇具體的檢測項目即可。

現在我們有了rqc.exe和RQScript.vbs,但怎麼才能讓這兩個文件在客戶端進行***連接時發揮作用呢?我們可以定製一個專用的***撥號配置文件,在配置文件中集成這兩個文件。我們要想定製專用的***撥號配置文件,首先要安裝一個連接管理器管理工具包。我們在ISA服務器上打開控制面板中的添加或刪除程序,選擇添加/刪除Windows組件,如下圖所示,在“管理和監視工具”的子組件中選擇“連接管理器管理工具包”。

接下來我們在管理工具中打開“連接管理器管理工具包”,創建定製一個***撥號配置文件,如下圖所示,出現連接管理器管理工具包嚮導,點擊下一步繼續。

選擇新建配置文件,點擊下一步繼續。見下圖:

輸入服務名和文件名,注意,文件名是***rq,最終生成的配置文件名就是***rq.exe。見下圖:

選擇不在用戶名中添加領域名,下一步繼續。見下圖:

不需要合併配置文件,下一步繼續。見下圖:

在電話簿中配置***服務器的IP地址或完全合格域名,在此我們使用的是IP地址。見下圖:

注意: 39.1.1.1這個IP地址是ISA Server 2006服務器的外部網卡IP地址

***安全設置使用默認值,點擊下一步繼續。見下圖:

取消勾選“自動下載電話簿更新”,點擊下一步繼續。見下圖:

檢查撥號設置無誤,點擊下一步繼續。見下圖:

使用默認設置“不改變路由選擇表”,點擊下一步繼續。見下圖:

選擇“不配置代理設置”,點擊下一步繼續。見下圖:

接下來是關鍵步驟,我們點擊“新建”,準備自定義操作。

在新建的自定義操作中,我們選擇使用RQScript.vbs來檢查客戶端的安全策略,傳遞的參數是%DialRasEntry%,%TunnelRasEntry%,%Domain%和%UserName%,操作類型是後連接,點擊確定完成新建操作。見下圖:

接下來設置登錄位圖,我們使用默認值,點擊下一步繼續。見下圖:

電話簿位圖,我們也取默認值,點擊下一步繼續。見下圖:

顯示圖標也使用默認值,點擊下一步繼續。見下圖:

不在任務欄創建快捷方式,點擊下一步繼續。見下圖:

不指定幫助文件,點擊下一步繼續。見下圖:

不需要輸入登錄對話框中的幫助信息,點擊下一步繼續。見下圖:

選擇把連接管理器1.3版本集成在這個配置文件中。見下圖:

不需要定製許可協議文件,點擊下一步繼續。見下圖:

這一步也很重要,我們點擊“添加”按鈕把rqc.exe集成到配置文件中,這個文件在Resource Kits工具集中有提供,在ISA服務器的C:\Program Files\Cmak\Support中也有。見下圖:

不選擇高級自定義,點擊下一步繼續。見下圖:

如下圖所示,我們終於完成了定製的撥號配置文件,接下來我們只要把***rq.exe發給客戶機,就可以在客戶端進行***隔離的測試了。見下圖:

六 ***隔離測試

我們現在可以在***客戶機Istanbul上開始測試了,看看能否通過***的安全策略檢查。我們在Istanbul上雙擊執行用連接管理器工具生成的配置文件***rq.exe,如下圖所示,安裝程序詢問是否安裝Microsoft配置文件,選擇“是”繼續。

選擇在桌面添加快捷方式,點擊“確定”結束配置文件的安裝。見下圖:

雙擊執行桌面上的Microsoft圖標,如下圖所示,輸入用戶名和口令,點擊“連接”。

用戶名和口令校驗成功後,***服務器提示已經成功撥入,但很快就彈出一個消息框,如下圖所示,提示錯誤-無法聯繫到RQS.exe,爲什麼會提示錯誤-無法聯繫到RQS.exe呢? 那是因爲Paris(ISA Server 2006服務器上的Remote Access Quarantine Agent這個服務還沒有被啓動起來,所以即將被斷開連接。

過了預設的30秒後,***連接被服務器中斷,如下圖所示,撥號連接詢問是否要重新連接,點擊“否”。

我來到Paris(ISA Server 2006服務器)這臺計算機--通過開始--運行--輸入services.msc按確定來打開服務--對着Remote Access Quarantine Agent這個服務右鍵--選擇啓動 見下圖:

開啓Remote Access Quarantine Agent這個服務後再次撥入,如下圖所示,系統提示Istanbul已經通過了安全策略檢查,被賦予了訪問權限,至此,***隔離實驗測試成功!

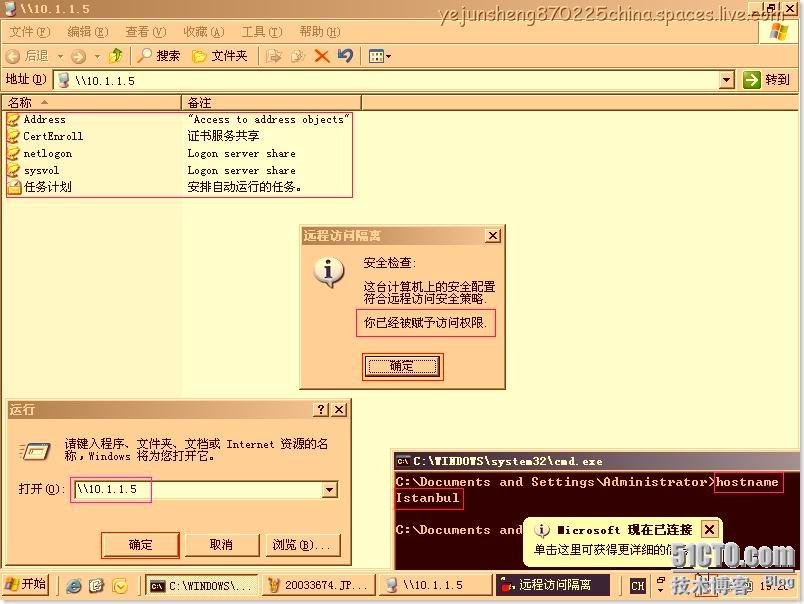

通過開始--運行--輸入\\10.1.1.5(Denver這臺企業內部服務器的IP地址)--按確定之後可以看到能夠通過***隔離的功能訪問到企業內部Denver這臺服務器上的資源了 此時說明Administrator這個用戶被從原來被隔離的***客戶端網絡裏面移動到***客戶端網絡裏面了

***隔離是微軟NAP中的一個重要環節,希望大家能夠掌握這個功能。中間的步驟很多,但難度不大,真正困難的是安全策略檢查腳本的撰寫