最近,入手一臺H3CS3600V2-SI鼓搗了大半個月終於是按照BOSS的要求配好.大部分時間都花在查官方文檔和售後Email上,效率極低.如果基礎知識,紮實感覺有一個星期完全足夠了!下面就來總結一下:

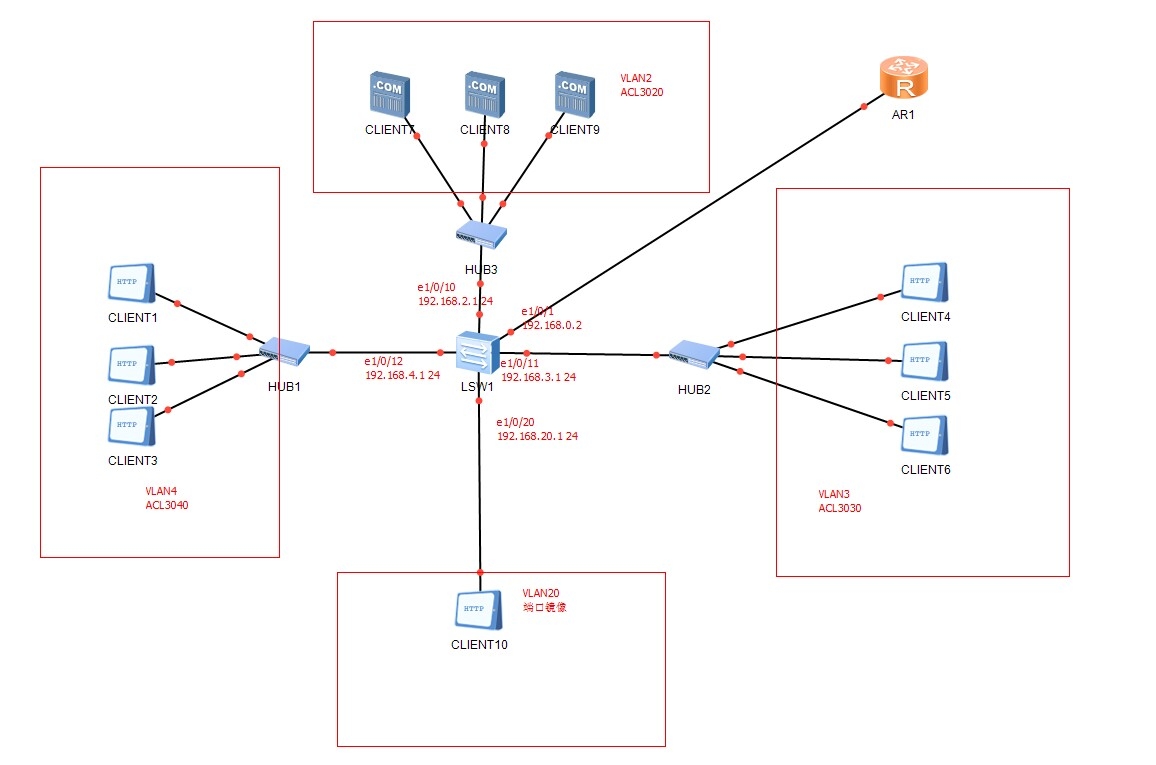

組網需求及內網信息收集:

1,

Vlan2使用192.168.2.0網段,服務器,通過HUB接到e1/0/10

Vlan3使用192.168.3.0網段,研發部,通過HUB接到e1/0/11

Vlan4使用192.168.4.0網段,運營部,通過HUB接到e1/0/12

Vlan20使用192.168.20.0做端口鏡像抓包

2,

需要把2網段的FTP和2個業務端口映射到外網,2,3網段又必須外網隔離,

VLAN2,3,4之間不能互訪

Vlan2,3要訪問192.168.2.253:8000

Vlan2,3要訪問192.168.2.245:8080

192.168.2.0和192.168.3.0的31104-31109,要互通

192.168.3.0要能訪問2.0的21000 ,21001

2網段3389和部分其他端口要被3網段指定機器訪問

3,

Acl3001作用在vlan10 outbound 即交換機出口方向

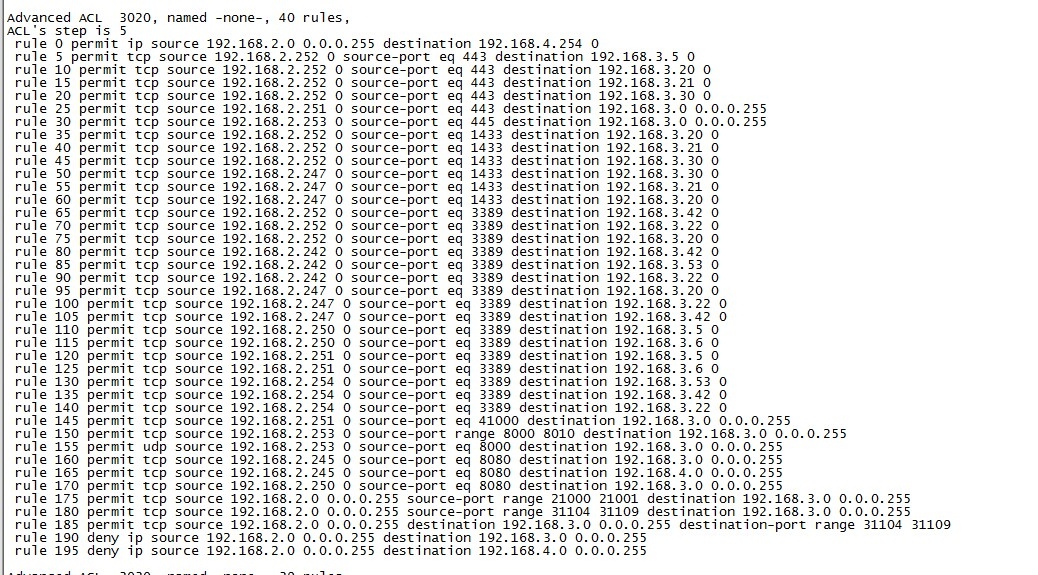

Acl3020作用在vlan2 inbound

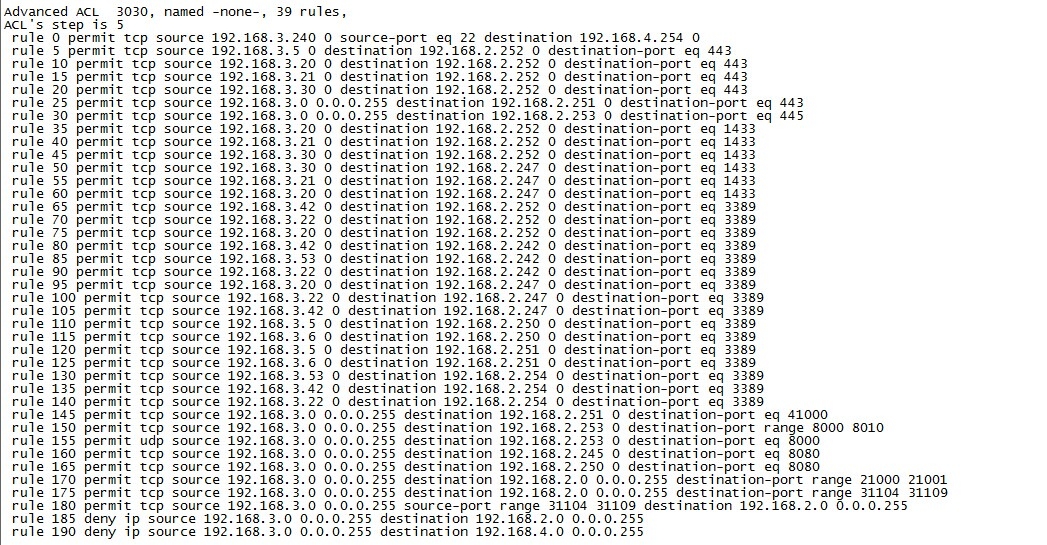

Acl3030作用在vlan3 inbound

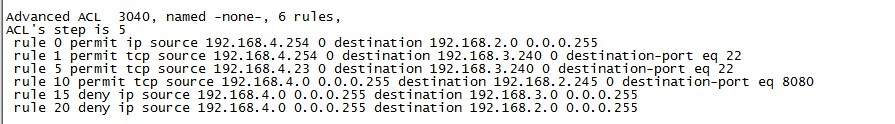

Acl3040 作用在vlan4 inbound

一首先需要配置ssh,web管理接口和用戶配置

不通的命令需要注意在不同視圖才能使用.管理級別有0,1,2,3四個級別從低到高

# 在交換機上創建VLAN接口,併爲其分配IP地址192.168.0.2,作爲客戶端連接的SSH服務器地址

system-view

interface vlan-interface 10

ip address 192.168.0.2 255.255.255.0

quit

#生成服務器端的RSA和DSA密鑰對是完成SSH登錄的必要操作。

public-key local create rsa

public-key local create dsa

# 設置用戶接口上的認證模式爲本地認證。

user-interface vty 15

authentication-mode scheme

# 設置用戶接口上支持SSH協議。

protocol inbound ssh

quit

# 創建用戶admin,設置認證密碼爲abc,登錄協議爲SSH,能訪問的命令級別爲3。

local-user admin

password simple abc

service-type ssh level 3

quit

# 指定用戶admin的認證方式爲password

ssh user admin authentication-type password

# 開啓http服務用戶級別設爲3(管理級用戶)

system-view

ip http shutdown

local-user admin

service-type web level 3

quit

創建基於端口的vlan

1,VLAN2

# 創建VLAN2,並配置VLAN2的描述字符串爲“fuwuqi”,將端口Ethernet1/0/10加入到VLAN2,

# 創建VLAN2接口IP地址,即VLAN網關192.168.2.1對VLAN內PC的報文進行轉發.由於沒有使用到鏈路等高級功能端口使用默認ACCESS類型(如需要改變端口鏈路類型使用port link-type { access | hybrid | trunk })

system-view

vlan 2

description fuwuqi

port Ethernet 1/0/10

quit

interface Vlan-interface 2

ip address 192.168.2.0 24

quit

2,VLAN3

system-view

vlan 3

description yanfabu

port Ethernet 1/0/11

quit

interface Vlan-interface 3

ip address 192.168.3.0 24

quit

3,VLAN4

system-view

vlan 4

description yunyingbu

port Ethernet 1/0/12

quit

interface Vlan-interface 4

ip address 192.168.4.0 24

quit

4,VLAN20

system-view

vlan 20

description mirror

port Ethernet 1/0/20

quit

interface Vlan-interface 20

ip address 192.168.20.0 24

quit

製作端口鏡像,以便組網過程中的調試,排除的抓包.注意:鏡像端口不能是和被鏡像端口在一個VLAN中,所以單獨建了一個VLAN20

# 創建本地鏡像組。

system-view

mirroring-group 1 local

# 爲本地鏡像組配置源端口和目的端口。

mirroring-group 1 mirroring-port Ethernet 1/0/10 Ethernet 1/0/11 Ethernet 1/0/12 both

mirroring-group 1 monitor-port Ethernet 1/0/20

二設置ACL規則

1,對ACL規則寫起來很簡單,注意的是首先要想好是作用在進來的方向(inbound)還是出去的方向(outbound)

# 配置外網限制,禁止VLAN2,3的報文通過。並作用到VLAN10(rule不用編號,會以默認步長5進行遞增編號)

system-view

acl number 3001

rule permit tcp source 192.168.2.247 0 source-port eq ftp #允許來至192.168.247的FTP端口數據包出去

rule permit tcp source 192.168.2.248 0 source-port eq 21000

rule permit tcp source 192.168.2.249 0 source-port eq 21001

rule deny ip source 192.168.2.0 0.0.0.255 #拒絕來至VLAN2的數據包從這裏出去

rule deny ip source 192.168.3.0 0.0.0.255

quit

int vlan 10

packet-filter 3001 outbound #作用在outbound

2,對不同VLAN做ACL規則,因爲需要對指定端口進行放行所以使用高級ACL,需要注意放行的rule需要到對應的VLAN做反向rule per

3020

3030

3040

3,在vlan上作用對應的ACL

sys

interface Vlan-interface 2

packet-filter 3020 inbound

quit

interface Vlan-interface 3

packet-filter 3030 inbound

quit

interface Vlan-interface 2

packet-filter 3040 inbound

quit

save s

到這裏基本配置就完成了,最後使用save命令將配置保存爲默認配置.

PS:

1,實際使用中命令可以很精簡的輸入,只要保證你精簡的內容是獨一無二的.例如:

packet-filter 3040 inbound >> pac 3020 in

acl number 2000 >> a n 2000

rule permit tcp source 192.168.3.20 0 destination 192.168.2.247 0 destination-port eq 3389 >> rule per t s 192.168.3.20 0 des 192.168.2.247 0 des e 3389

system-view >> sys

2,小技巧可以使用TAB鍵進行命令的自動補全,或者輸入?號查看幫助.

3,dis cu查看交換機主配置,同樣dis命令也可以查看其他的獨立項信息,用法

dis acl all

dis acl 3020

dis int vlan

4,任何時候都可以使用?號.比如我想輸入interface但是忘了拼寫.

當然問號也可以用在dis命令,功能相當強大