最原始的數據傳輸方式就是明文傳輸。所謂“明文”就是輸入什麼在文件中最終也顯示什麼,別人獲取到文件後就知道里面的全部內容了。很顯然,這種數據傳輸方式很不安全,被非法截取後,什麼都暴露了。

隨後就有了加密傳輸的理念及相應的技術了,對原始的明文數據進行加密,加密後生成的數據稱之爲“密文”。密文與明文最大的區別就是打亂了原來明文數據中字符的順序,甚至生成一堆非字符信息(通常稱之爲“亂碼”),其目的就是讓非法獲取者看不懂裏面真實的數據內容,這樣即使數據被非法截取了,對方也看不懂裏面到底是講什麼,自然就沒用了。

加密有兩種方式:對稱密鑰加密和非對稱密鑰加密,下面分別予以介紹。

1. 對稱密鑰加密原理

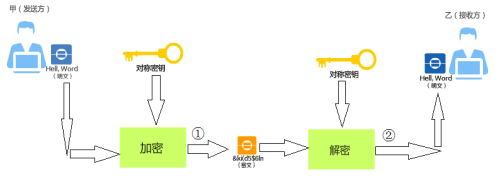

在加密傳輸中最初是採用對稱密鑰方式,也就是加密和解密都用相同的密鑰。對稱密鑰的加/解密過程如圖1-17所示。甲與乙要事先協商好對稱密鑰,具體加解密過程如下(對應圖中的數字序號):

(1)甲使用對稱密鑰對明文加密,並將密文發送給乙。

(2)乙接收到密文後,使用相同的對稱密鑰對密文解密,還原出最初的明文。

以上就是對稱密鑰加/解密原理,就兩步,很簡單。所以,對稱密鑰加密的優點是效率高,算法簡單,系統開銷小,適合加密大量數據。其缺點主要體現在安全性差和擴展性差。

圖1-17 對稱密鑰加/解密過程示意圖

安全性差的原因在於進行安全通信前需要以安全方式進行密鑰交換(相互協商使用一致的密鑰),否則被人截取後就麻煩了,別人也可以看到你的機密文件了;擴展性差表現在每對通信用戶之間都需要協商密鑰,n個用戶的團體就需要協商n*(n-1)/2個不同的密鑰,不便於管理;而如果都使用相同密鑰的話,密鑰被泄漏的機率大大增加,加密也就失去了意義。

目前比較常強的對稱密鑰加密算法,主要包含DES、3DES、AES算法,這些算法獎在本章後面介紹。

2. 非對稱密鑰加密原理

正因爲對稱密鑰加密方法也不是很安全,於是想到了一種稱之爲“非對稱密鑰”加密(也稱公鑰加密)方法。所謂非對稱密鑰加密是指加密和解密用不同的密鑰,其中一個稱之爲公鑰,可以對外公開,通常用於數據加密,另一個相對稱之爲私鑰,是不能對外公佈的,通常用於數據解密。而且公/私鑰必須成對使用,也就是用其中一個密鑰加密的數據只能由與其配對的另一個密鑰進行解密。這樣用公鑰加密的數據即使被人非法截取了,因爲他沒有與之配對的私鑰(私鑰僅發送方自己擁有),也不能對數據進行解密,確保了數據的安全。

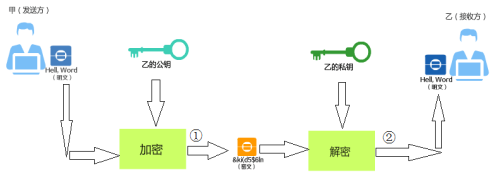

非對稱密鑰加/解密的過程如圖1-18所示。甲要事先獲得乙的公鑰,具體加/解密過程如下(對應圖中的數字序號):

圖1-18 非對稱密鑰加/解密過程示意圖

(1)甲使用乙的公鑰對明文加密,並將密文發送給乙。

(2)乙收到密文後,使用自己的私鑰對密文解密,得到最初的明文。

非對稱密鑰的加/解密過程看似也很簡單,也僅兩步就可以實現了,但事要先不僅雙方獲取自己的非對稱密鑰,還要雙方把自己的公鑰告訴對方。當然,非對稱密鑰加/解密方式的主要優點不是體現在其過程簡單,而是它具有比對稱密鑰加/解密方式更高的安全性,因爲加密和解密用的是不同密鑰,而且無法從一個密鑰推導出另一個密鑰,且公鑰加密的信息只能用同一方的私鑰進行解密。

非對稱密鑰加密的缺點是算法非常複雜,導致加密大量數據所用的時間較長,而且由於在加密過程中會添加較多附加信息,使得加密後的報文比較長,容易造成數據分片,不利於網絡傳輸。

非對稱密鑰加密適合對密鑰或身份信息等敏感信息加密,從而在安全性上滿足用戶的需求。目前比較常用的非對稱密鑰加密算法主要有DH(Diffie-Hellman)、RSA(Ron Rivest、Adi Shamirh、LenAdleman,這是三個人的名字中的第一個字母)和DSA(Digital Signature Algorithm,數字簽名算法)算法。

以上內容摘自筆者剛剛上市的華爲設備著作——《華爲***學習指南》,是國家十三五重點規劃圖書,是華爲官方指定的ICT培訓教材!本書配套實戰視頻課程即將發佈,敬請關注本人課程中心:http://edu.51cto.com/lecturer/user_id-55153.html