作者:wickey L.

QQ:178149081

有时候觉得ACL是一项比较郁闷的技术,因为不同的厂商、品牌甚至不同的型号对于ACL最后一条规则的设定都不一样。

最近学校的师弟要用锐捷三层交换机3760-24和路由器RSR20-04参加广州市的计算机技能竞赛,却被锐捷的ACL搞晕了。因为锐捷交换路由的ACL似乎存在着技术漏洞与规则混乱等缺点,毕竟是国内的厂商,对路由交换技术的不成熟,大多都是照着思科技术照搬照套的,就算是查配置手册、打电话询问锐捷销售方面的技术人员也不能完全解释清楚。(这就是国内厂商与国外厂商的差距)

于是前天晚上,我回了一趟学校,做了一些实验研究了一下锐捷三层交换3760-24与路由器RSR20-04的ACL规则。最后总算是摸清楚锐捷三层交换3760-24与路由器RSR20-04的ACL规则了。实验后我还发现了一些较为郁闷的事情,那就是锐捷三层交换把ACL绑定在OUT的方向,是完全不起作用的。也就是在OUT方向的ACL是废的。郁闷啊...

下面是实验后总结出来的规则:

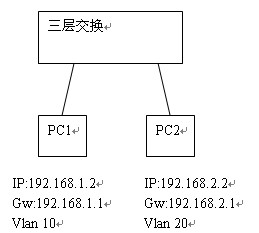

锐捷三层交换机3760-24:

1. 最后一条默认规则为允许所有数据通过;

如:禁止192.168.1.3(不存在的IP)ping(icmp协议)192.168.2.2(PC2),绑定在VLAN10的IN方向,PC1和PC2依然能够互ping。

access-list 100 deny icmp host 192.168.1.3 host 192.168.2.2

int vlan 10

ip access-group 100 in

2. 无论是标准ACL还是扩展ACL,只能绑定在IN的方向,OUT的方向无效;

如禁止192.168.1.2(PC1)ping 192.168.2.2(PC2),只能绑定在VLAN10的IN方向,若绑定在VLAN20的OUT方向则不效。

反之,如禁止192.168.2.2(PC2)ping 192.168.1.2(PC1),只能绑定在VLAN20的IN方向,若绑定在VLAN10的OUT方向则不效。

3. 无论是使用标准ACL还是扩展ACL禁止数据通过,绑定后,双向数据的都无法通过。

如禁止192.168.1.2(PC1)ping 192.168.2.2(PC2),绑定在VLAN10的IN方向后,PC1无法ping通PC2,PC2也无法ping通PC1。反之也是如此。

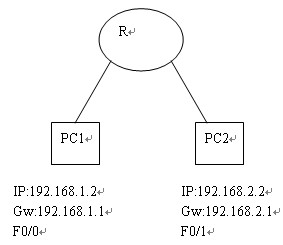

锐捷路由器RSR20-04:

1. 无论是使用标准ACL还是扩展ACL禁止数据通过,绑定后,反向数据依然能够通过。

如禁止192.168.1.2(PC1)ping 192.168.2.2(PC2),绑定在F0/0的IN方向后,PC1无法ping通PC2,但PC2依然能ping通PC1。反之也是如此。(和交换机ACL机制相反)

access-list 100 deny icmp host 192.168.1.2 host 192.168.2.2

int F0/0

ip access-group 100 in

我猜测这是因为路由器里的ACL有个机制,能判断数据是响应还是请求(如TCP/IP协议的ACK位是否为1,ICMP包是Request还是Reply)。而三层交换机却没有这个机制。

2. 最后一条默认规则为拒绝所有数据通过;

如:禁止192.168.1.3(不存在的IP)ping(icmp协议)192.168.2.2(PC2),绑定在F0/0的IN方向,PC1也不能ping通PC2(和交换机机制相反),但PC2能PC通PC1。(原因为第一条:路由ACL机制问题)

access-list 100 deny icmp host 192.168.1.3 host 192.168.2.2

int F0/0

ip access-group 100 in

如果在最后加一条access-list 100 permit icmp any any,PC1就能ping通PC2了。

(验证了最后一条默认规则为拒绝所有数据通过)

3. 无论是标准ACL还是扩展ACL,只要判断好数据流向,绑定在IN方向或者OUT方向都是有效的;

如禁止192.168.1.2(PC1)ping 192.168.2.2(PC2),绑定在F0/0的IN方向可以实现,绑定在F0/1的OUT方向也能实现。