Easy ***是Cisco 独有的远程接入***技术。Easy ***是在Ipsec ***建立的两个阶段(IKE阶段和IPSEC阶段)之间多了一个2.5阶段(用户认证阶段等)。远程接入***的常用作用是为外出办公提供很好接入技术。回想当年的外出的移动办公,那时候还是通过电话线拨号连接到内网访问资源。其网络速之慢,费用之贵,小T我就不多说了!现在的外出移动办公接入内网访问资源,常用的是远程***接入技术,其技术的优点在于网速快、费用低,只要你所在地方能上Internet网,那么,你就很享受远程***接入所带来的好处!(大家有机会用过,就会体会到)。

远程***接入技术,常见的有PPTP,L2TP,Easy ***以及现在很火的SSL ***等。这些远程***接入技术优缺点,现在我以Cisco PacketTracer 5.2这个模拟器为基础,做Easy ***的实验

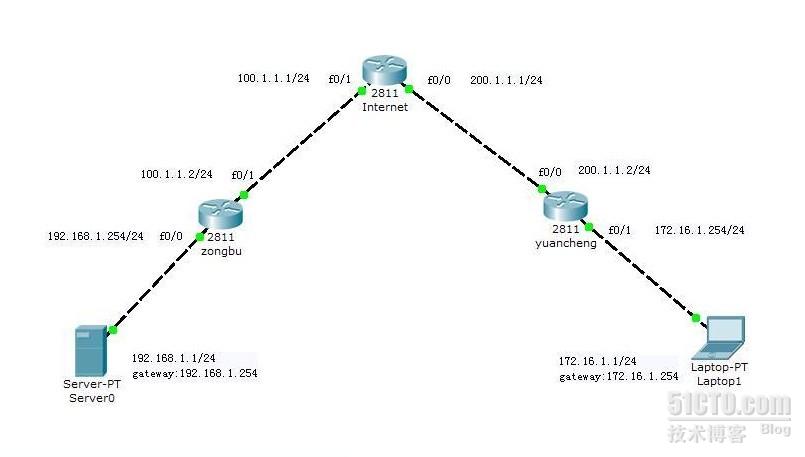

实验的基本思路是这样的,一台路由器做总部***网关,一台路由模拟Internet网(就是没私有IP路由的路由器),一台路由路模拟能上Internet网的路由器(也就是做了NAT上网)。外出移动办公的笔记本通过能上Internet网的路由器Easy ***连接到总部,并访问总部的web服务器。

实验拓扑:

IP地址规划如下:

总部服务器:192.168.1.1、24

总部路由器:fa 0/0 192.168.1.254/24 fa 0/1 100.1.1.2/24

Internet网路由器:fa 0/1 100.1.1.1/24 fa 0/0 200.1.1.1/24

远端路由器:fa 0/0 200.1.1.2/24 fa 0/1 172.16.1.254/24

办公笔记本:172.16.1.1、24

实验的基本配置如下:

总部路由器:

interface FastEthernet0/0

ip address 192.168.1.254 255.255.255.0

no shutdown

interface FastEthernet0/1

ip address 100.1.1.2 255.255.255.0

no shutdown

ip route 0.0.0.0 0.0.0.0 100.1.1.1

Internet路由器:

interface FastEthernet0/0

ip address 200.1.1.1 255.255.255.0

no shutdown

interface FastEthernet0/1

ip address 100.1.1.1 255.255.255.0

no shutdown

远端路由器的配置:

interface FastEthernet0/0

ip address 200.1.1.2 255.255.255.0

ip nat outside

no shutdown

interface FastEthernet0/1

ip address 172.16.1.254 255.255.255.0

ip nat inside

shutdown

ip nat inside source list 1 interface FastEthernet0/0 overload

ip route 0.0.0.0 0.0.0.0 200.1.1.1

access-list 1 permit 172.16.1.0 0.0.0.255

此时,远端的笔记本能上网,但不能访问总部内的Web服务器。现在在总部做Easy ***的配置。其配置如下:

aaa new-model(开启AAA认证)

aaa authentication login eza local (命名eza,对eza认证)

aaa authorization network ezo local(命名ezo,对ezo的事件授权)

username tang password 123(创建用户名密码)

crypto isakmp policy 10(Ipsec 阶段一的安全参数配置)

hash md5

authentication pre-share

group 2

ip local pool ez 192.168.2.1 192.168.2.10(Easy *** 接入后所分配的地址)

crypto isakmp client configuration group myez(Easy ***的组和密码配置)

key 123

pool ez

crypto ipsec transform-set tim esp-3des esp-md5-hmac(IPSec阶段二的配置)

crypto dynamic-map ezmap 10(动态加密图)

set transform-set tim

reverse-route(反向路由注入)

(以下是对Easy ***的认证,授权配置,list是调用上面的AAA的配置名)

crypto map tom client authentication list eza

crypto map tom isakmp authorization list ezo

crypto map tom client configuration address respond

crypto map tom 10 ipsec-isakmp dynamic ezmap(最后,动态加密图必须有静态绑定)

interface FastEthernet0/1

crypto map tom(绑定到接口)

Easy ***的测试:

测试如下:

首先,双击笔记本,打开图,选择Desktop,再下面选择command Pormpt,ping一下总部的公网地址100.1.1.2,通了后再ping内部服务器192.168.1.1,此时是ping不通的,因为我们来没Easy *** 接入。

其次,我们依然选择Desktop下的***,依次输入如下信息:

GroupName:myez

Group key:123

Host IP(server IP):100.1.1.2

Username:tang

Password:123

点击connect,就会提示连接上去,此时会显示下发的IP地址。(若没马上连上去,在配置没错的前提下,Ipsec ***协商时,前面几个包是不通的,解决方法,在ping一下100.1.1.2,再连接Easy ***)。

最后,我们访问web服务器,选择Desktop下的Web Browser,输入IP:192.168.1.1即可访问到web服务器.