Discuz 3.4是目前discuz論壇的最新版本,也是繼X3.2、X3.3來,最穩定的社區論壇系統。目前官方已經停止對老版本的補丁更新與升級,直接在X3.4上更新了,最近我們SINE安全在對其安全檢測的時候,發現網站漏洞,該漏洞是由於用戶登錄論壇的時候調用的微信接口,導致可以進行任意登錄,甚至可以登錄到管理員的賬號裏去。

關於Discuz漏洞詳情

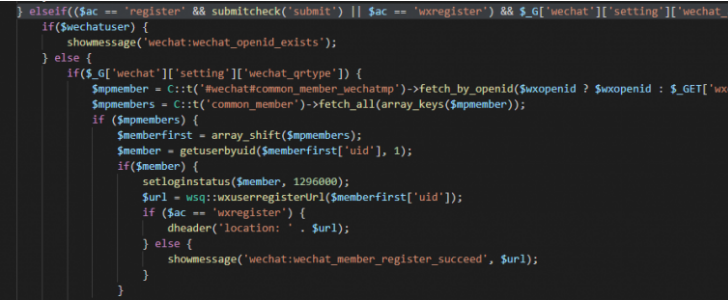

漏洞的產生是在plugin文件夾下的wechat目錄裏的wechat.inc.php代碼中的220-240行的代碼裏,代碼如下:

我們可以看到代碼裏的邏輯功能設計師如何,首先會從會員的這個數據表裏進行查詢微信接口的ID,是否在會員表裏有相對應,並綁定好的會員賬號,如果有數據庫返回數據給前端。然後再進行下一步,從common這個表裏進行獲取會員uID值的用戶ID,以及用戶的所有信息。

根據discuz的設計邏輯,我們可以看出只要知道了用戶使用微信接口openid就能登錄到其他用戶的賬戶裏面去,我們仔細的看下discuz關於微信API接口這個文檔,openid這個值是不變的,只有用戶將微信號綁定到論壇裏,才能從公衆號中獲取到這個openid值,正常的請求下是獲取不到這個值的。

那麼我們就可以僞造參數對其進行登錄嘗試,安全測試看下是否會獲取到其他人的openid值來,我們用id爲空的一個用戶進行登錄,發現可以登錄但是並沒有綁定任何的論壇賬號,但註冊了一個新的賬戶到了論壇裏。從整個的邏輯代碼中,我們發現了漏洞,可以解除任意ID綁定的微信,然後我們再來登錄openid爲空的賬號,我們發現可以登錄任何會員的賬戶了。截圖如下:

如果管理員的賬戶綁定了微信登錄,那我們就可以解除他綁定的ID,我們用空ID登錄就可以進到管理員賬號裏了。關於discuz網站漏洞的修復,建議網站的管理者對代碼進行刪除,在plugin/wechat/wechat.inc.php裏的230行到247行代碼全部註釋掉即可。網站漏洞的修復,可以對比程序系統的版本進行升級,也可以找程序員進行修復,如果是你自己寫的網站熟悉還好,不是自己寫的,建議找專業的網站安全公司來處理解決網站被篡改的問題,像Sinesafe,綠盟那些專門做網站安全防護的安全服務商來幫忙。