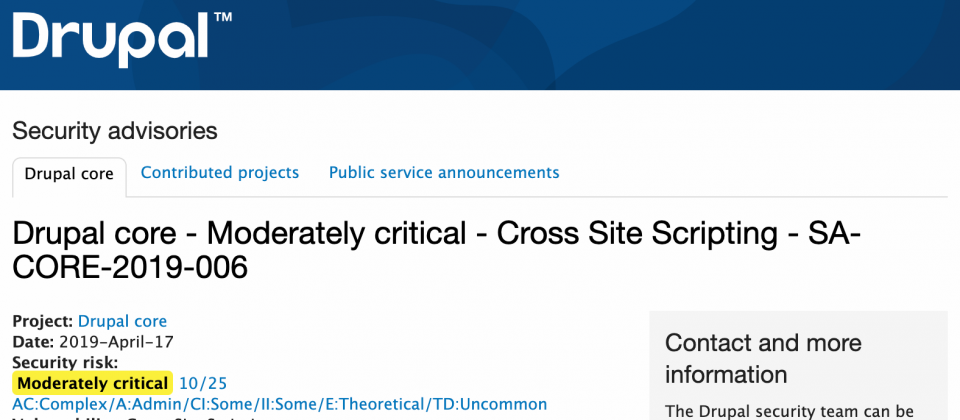

開源內容管理框架Drupal對其Drupal 7、Drupal 8.5以及Drupal 8.6釋出新建置版本,以修補JavaScript函式庫jQuery和網頁應用程序框架Symfony中跨站腳本***(Cross-Site Scripting,XSS)漏洞等其他問題,Drupal官方建議網站管理員立即更新。由於jQuery官方在4月中時釋出新版jQuery 3.4.0,並於文件提到,之前版本存在跨站腳本***的漏洞,因此Drupal抽換了其整合的jQuery版本。jQuery的這個漏洞可能導致跨站腳本***,當開發者使用jQuery.extend(true, {}, ...)時,會發生意料之外的行爲,未過濾的來源對象包含可列舉的

proto屬性,則可能擴展污染原生Object.prototype。jQuery官方提到,jQuery是一個DOM操作函式庫,在一般情況下會依照使用者的指示動作,雖然jQuery會盡量保護使用者安全,但是開發者也應該把關使用者輸入的內容,以規則過濾危險的數據。由於使用部分Drupal模塊也會受該漏洞影響,因此爲了安全起見,這個安全修補將往前向舊版本推送,包括Drupal 7和Drupal 8,但是不涵蓋Drupal 8.5.x或是其他停止支持的版本。

![Drupal釋新版修補jQuery與Symfony腳本漏洞]()

同一個Drupal更新,也修復了Drupal核心Symfony框架所發現的三個漏洞,分別是PHP模板引擎的跳脫驗證訊息CVE-2019-10909、驗證服務ID有效性CVE-2019-10910以及Cookie哈希的問題CVE-2019-10911。第一個漏洞是開發者在使用PHP模板引擎的窗體主題時,當驗證的訊息格式未跳脫又可能包含使用者輸入的時候,可能會與jQuery漏洞一樣,有遭受跨站腳本***的風險。Symfony的第二個驗證服務ID有效性漏洞與第一個漏洞類似,也是一個跟輸入格式驗證有關的漏洞,當使用未過濾的使用者輸入,衍生新的服務ID,則可能允許執行任意程序代碼,導致遠程程序代碼執行***。第三個Cookie哈希漏洞則讓***者可以記錄用戶的Cookie,並用做不同身份驗證,這對於使用單點登入(SSO)的系統特別危險,***可能假冒其他用戶存取服務。