防火牆的作用:

它是一種位於內部網絡與外部網絡之間的網絡安全系統。一項信息安全的防護系統,依照特定的規則,允許或是限制傳輸的數據通過,有純軟件的防火牆,最常見就是集成在系統內核當中的防火牆。還有企業常用的硬件防火牆,硬件上裝有操作和管理的程序。也就是說防火牆就是一個位於計算機和它所連接的網絡之間的軟件或硬件。該計算機流入流出的所有網絡通信和數據包均要經過此防火牆。

操作系統上的防火牆,例如Internet連接防火牆(ICF),它就是用一段"代碼牆"把電腦和Internet分隔開,時刻檢查出入防火牆的所有數據包,決定攔截或是放行那些數據包。

防火牆是如何防火的?

常常提到的防火牆有兩類:主機防火牆和網絡防火牆

工作在主機或者網絡的邊緣,防火牆和殺毒軟件又是兩回事,防火牆主要和網絡×××相關,與病毒沒有直接的關係。對於進入本主機或者本地網絡的報文根據事先定義好的規則匹配檢測,對於能匹配到的報文,做拒絕或者放行的處理。

我們到底使用主機防火牆或者網絡防火牆取決於我們需要對主機進行保護還是對一個網絡進行防火,它到底是硬件還是軟件,都可,可以是軟件,可以是硬件,也可以是兩者相結合。邊緣就是網絡進出的位置,tcp/ip協議棧在內核當中實現,網卡做爲接收報文在硬件,只能由內核通過驅動程序進行訪問,所以主機防火牆在內核空間,但是內核空間的什麼位置呢?驅動程序中嗎?肯定不是,因爲驅動程序只能驅動硬件進行工作,並不能理解協議,所以防火牆應該放在可以理解協議的機制上的,防火牆是架構在TCP/IP協議棧當中的。

思科ASA防火牆

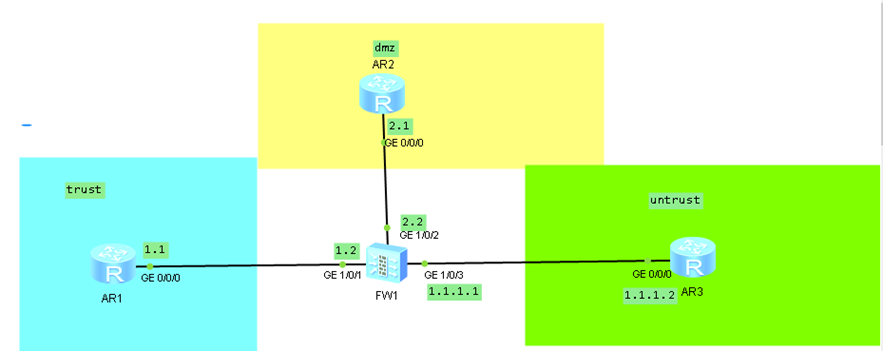

安全區域:

安全區域的概念是爲了對流來源進行安全等級的劃分

outbounnd(出站),從高安全級別到低安全級別,默認允許

inbountd(入站),從低安全級別到高安全級別,默認不允許,可通過ACL放行

上圖中,inside的等級爲100,R2是50,R3是0,所以R1可以telnet通任意一個路由器,從高到低嘛而R2只能連通R3而不能連接R1,原因是R2到R1是從低到高不允許,而R2到R3是從高到低,所以沒問題。R2誰都不能連接,原因同前。

所有的ping都不能用,爲什麼?

因爲防火牆只記錄基於TCP和UDP的記錄。

級別高的可以telnet級別低的,但是級別低的不能telnet級別高的。

接口配置

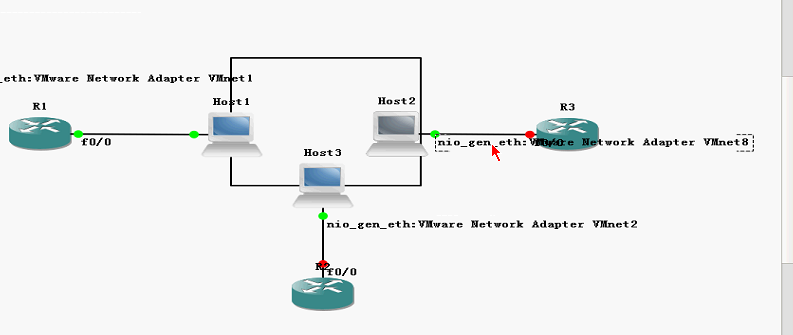

此驗用到了思科防火牆的842的鏡像和GNS

第一步:打開GNS3,拉出3個host主機,三個主機分別接入到VM1、2、8個網卡上

第二步:打開命名管道並使用telnet連接上,給防火牆留下打開防火牆的給三個接口配置好

第二步:給三個路由配置好地址並保證能夠與防火牆的三個接口通信,並且都指定默認路由到對應的防火牆接口。

int g0

nameif inside #第一步就是給接口命令,相當於劃分區域,使用inside級別默認就是100

securty-level 100 #設定接口的級別

ip address 192.168.0.1 255.255.255.0

no sh

show conn detail 查看連接狀態表

show nameif # 查看安全區域和安全等級

ssh遠程連接ASA

telnet用來從內網連接防火牆,telnet是明文是不安全的,outside區域默認是不允許使用telnet連接的,但是我們如果出差在外地的話,需要調整公司內網的防火牆的怎樣辦?當前,有兩種辦法:

第一種:通過***連接到內網,通過telnet連接,這是可以的。

第二種:毫無疑問,防火牆肯定是支持從外網連接的,只不過不是telnet而是ssh,下面我們就介紹一下使用ssh通過ssh,也就是外網連接到防火牆的。

第一步:在防火牆起名字和配置域名

hostname sdxh #給主機起一個名字

domain-name sdxh-cn #再配置一個域名

第二步:生成非對稱密鑰

crypto key generate rsa modulus 1024 #生成密鑰並指明1024位,這一點與思科路由器一樣的。

第三步:允許誰連接,這裏就允許是outside連接,這樣就解決了telnt不能使用outside連接的問題

ssh 0.0.0.0 0.0.0.0 outside #0.0.0.0 0.0.0.0 也就代表了任意地址都可以

第三步:配置ssh的認證,因爲ssh基於用戶和密碼的認證,所以要通過aaa認證

aaa authentication ssh console LOCAL #在aaa認證裏面啓動本地的用戶認證

第四步:默認本地是沒有普通用戶的,所以我們需要在aaa認證退出來增加一個用戶並指定其權限。

username sdxh password cba-123 privilege 15 #用戶是sdxh,密碼是cba-123 ,級別爲15

NOTE:完成以上幾步就可以通過outside進行連接了,但是ssh僅支持ssh1的版本,當連接上之後可以在防火牆通過show ssh session來查看ssh的會話。

華爲防火牆

配置區域

firewall zone trust #進入到這個區域

set pro 85 #設置安全級別

add interface g0/0/1 #把接口加入到這人區域裏面 dis this查看

[USG6000V1]dis zone trust #除了dis this 之外的查看命令

配置接口

當配置完IP地址之後需要手動啓動ping服務

int g1/0/0

ip add 192.168.100.123 255.255.255.0 #配置地址

service-manage ping permit #打開ping服務

dhcp select interface #打開dhcp功能,通常這個在trust接口開啓,用於給內網分配地址

dhcp server ip-range 192.168.100.90 192.168.100.100 #建立dhcp的地址池

dhcp server.dns-list.192.168.100.123 #dhcp分配的dns服務器

默認路由

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254 preference 1 #調整默認路由的優先級爲1,默認爲60

不加preference 是爲單單添加默認路由,一般也不會調整優先級。

步驟一:

[USG6000V1]nat-policy #配置nat策略

[USG6000V1-policy-nat]rule name policy_nat_1.1 #給此策略起一個名字,名字最好要有意義

[USG6000V1-policy-nat-rule-policy_nat_1.1]source-zone trust #自trust區域

[USG6000V1-policy-nat-rule-policy_nat_1.1]source address 192.168.1.1 24 #trust區域的ip

[USG6000V1-policy-nat-rule-policy_nat_1.1]destination-zone untrust #到untrst區域

[USG6000V1-policy-nat-rule-policy_nat_1.1]action nat easy-ip #使用easy-ip的nat方式,相當於PAT

步驟二:

[USG6000V1]security-policy #定義一個安全策略

[USG6000V1-policy-security]rule name policy_sec_nat #給安全策略起一個名字

[USG6000V1-policy-security-rule-policy_sec_nat]source-zone trust #說明其源區域

[USG6000V1-policy-security-rule-policy_sec_nat]source-address 192.168.1.1 24 #說明源區域的IP

[USG6000V1-policy-security-rule-policy_sec_nat]destination-zone untrust #說明目標區域

[USG6000V1-policy-security-rule-policy_sec_nat]action permit #動作是允許放行

nat和安全策略一個都不可少,而思科不同,思科只配置nat即可,不用配置安全策略,因爲思科默認從高區域到低區域就是允許的。