用DHCP Relay代理可以去掉在每個物理的網段都要有DHCP服務器的必要,它可以傳遞消息到不在同一個物理子網的DHCP服務器,也可以將服務器的消息傳回給不在同一個物理子網的DHCP客戶機。

二、DHCP Relay原理

1 當dhcp client 啓動並進行dhcp 初始化時,它會在本地網絡廣播配置請求報文。

2 如果本地網絡存在dhcp server,則可以直接進行dhcp 配置,不需要dhcp relay。

3 如果本地網絡沒有dhcp server,則與本地網絡相連的具有dhcprelay 功能的網絡設備收到該廣播報文後,將進行適當處理並轉發給指定的其它網絡上的dhcp server。

4 dhcp server 根據dhcp client 提供的信息進行相應的配置,並通過dhcp relay 將配置信息發送給dhcp client,完成對dhcp client 的動態配置。

事實上,從開始到最終完成配置,需要多個這樣的交互過程。

1 dhcp relay設備修改dhcp消息中的相應字段,把dhcp的廣播包改成單播包,並負責在服務器與客戶機之間轉換。

2 netcore路由器(2x05)可以作爲dhcp relay 代理。

三、DHCP Snooping

簡介:當交換機開啓了 DHCP-Snooping後,會對DHCP報文進行偵聽,並可以從接收到的DHCP Request或DHCP Ack報文中提取並記錄IP地址和MAC地址信息。另外,DHCP-Snooping允許將某個物理端口設置爲信任端口或不信任端口。信任端口可以正常接收並轉發DHCP Offer報文,而不信任端口會將接收到的DHCP Offer報文丟棄。這樣,可以完成交換機對假冒DHCP Server的屏蔽作用,確保客戶端從合法的DHCP Server獲取IP地址。

作用:1.隔絕非法的dhcp server,通過配置非信任端口。

2.與交換機DAI的配合,防止ARP病毒的傳播。

3.建立和維護一張dhcp-snooping的綁定表,這張表一是通過dhcp ack包中的ip和mac地址生成的,二是可以手工指定。這張表是後續DAI(dynamic arp inspect)和IPSource Guard 基礎。這兩種類似的技術,是通過這張表來判定ip或者mac地址是否合法,來限制用戶連接到網絡的。

4.通過建立信任端口和非信任端口,對非法DHCP服務器進行隔離,信任端口正常轉發DHCP數據包,非信任端口收到的服務器響應的DHCP offer和DHCPACK後,做丟包處理,不進行轉發。

DHCP snooping還可以跟蹤主機的物理位置,從而可以防禦(ARP)緩存污染。它在防禦這些的過程中發揮重要作用,因爲您可以使用DHCP snooping技術丟棄一些來源與目標MAC地址不符合已定義規則的DHCP消息。管理會收到通過DHCP snooping警報通知的違規行爲。當DHCP snooping服務檢測到違規行爲時,它會在系統日誌服務器上記錄一條消息“DHCP Snooping”。

DHCP snooping是實現2層協議流量安全性的第一步。惡意DHCP服務器不僅會導致網絡問題,它們還可以被者用於轉發敏感流量和發起中間人。如果還沒有做好這些措施,那麼一定要考慮實現這些防禦措施,保證網絡基礎架構的安全性。

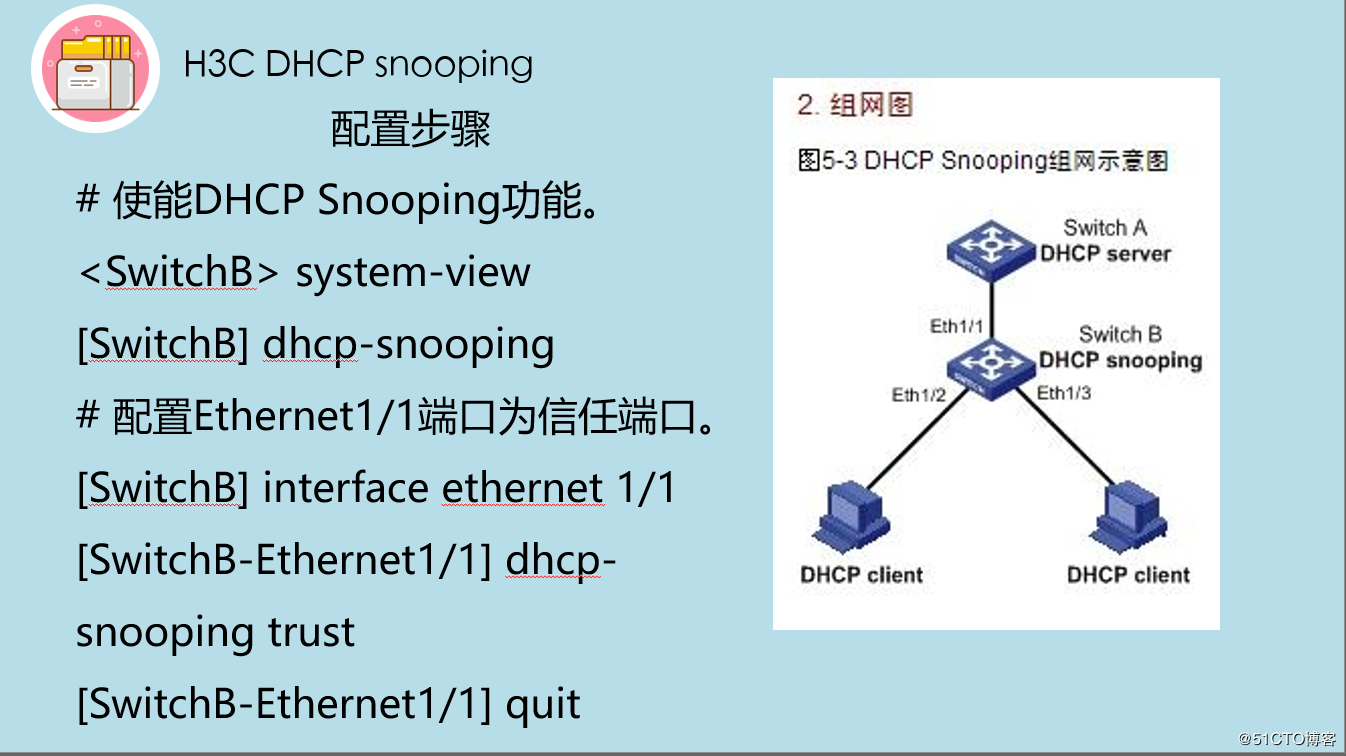

配置: