0.背景

很多網絡安全防禦體系比較弱的計算機都遭受過APT,其中不乏一些重要領域的計算機,雖然一些被的目標早已安裝了防病毒或者其他安全檢測軟件,但依然遭受APT的持續威脅,這種威脅可能持續一段很長時間不被發現。爲了解決這些這種APT問題,本人曾經在計算機節點、接入層交換機、服務器、核心交換機和網絡邊緣的安全設備上提出了多種解決方案,可收效甚微,關鍵在於缺乏一種高效的檢測技術,下文中提出的一種OSSIM平臺(開源SIEM)的APT檢測方法,通過這種解決方案能夠實時檢測APT***,爲安全人員迅速做出響應,提升網絡安全防護能力。

1. APT的顯著特徵

APT全稱高級持續性威脅,通過長期潛伏找到有價值的特定目標,利用網絡中存在的應用程序漏洞,發起持續性網絡,帶有很強的隱蔽性,不易發現。APT有以下3個特點:

隱蔽性:者通常潛伏在目標網絡中進行數月甚至更長時間,收集用戶信息,掌握目標的情況。

目標專一:在徹底掌握目標的精確信息後,尋找系統或者軟件的漏洞,構造專門代碼,對鎖定的目標發送惡意鏈接、郵件等程序,時只針對一個目標,這一點和以前遇到的蠕蟲病毒不同。

持續性:在不被察覺的情況下,者會不斷嘗試各種手段,甚至被阻斷後,還會採用全新的方式再次發起。

**2. APT*的主要階段

典型的APT***主要包括下列5個階段:

情報收集:者有針對性地蒐集特定組織的網絡系統和人員信息。

突破:者在收集了足夠的情報信息之後,開始採用惡意代碼、漏洞等方式組織目標的終端設備。

控制通道:者在控制終端設備之後,會創建從被控終端到控制服務器之間的命令控制通道,以獲得進一步指令,在維護該通道正常訪問的基礎上,還要不斷提升訪問權限,以獲取更大的系統操作權限。

內部:者會優先攻陷普通PC(防禦體系最差),作爲跳板,利用口令竊聽和漏洞等方法,在系統內部進行橫向,從而獲取組織內部其它包含重要資產的服務器的控制權限。

數據收集:者在過程中,會不斷將蒐集到的各服務器上的重要數據資產,進行壓縮、加密和打包,然後通過控制通道將數據回傳。

**3.APT分層*防禦策略

者通常會針對特定目標創建一系列的鏈,即使裝有Proxy Server、Firewalls、×××及防病毒軟件等,也無法獨自抵禦APT。有效的檢測和防禦APT的方式是根據網絡層級中***的核心技術環節進行持續監控,並建立一一對應的抑制點。

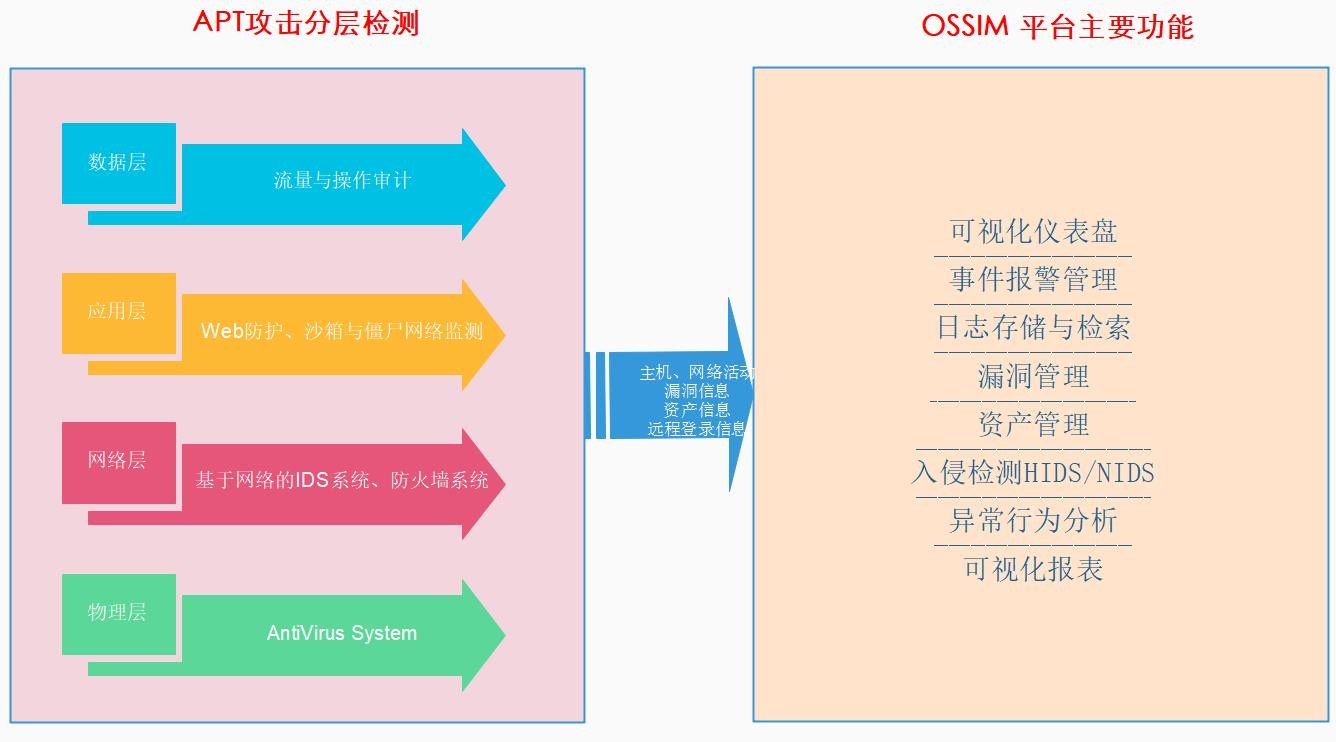

要監控APT,首先根據APT分層模型,因爲任何APT都是基於對OSI協議棧上層或底層的,而且會在棧上多個層次尋找漏洞來實現的最終目的。因此,APT檢測防禦體系需要嚴格遵循縱深防禦的安全理念,按照網絡安全的分層方法,採取措施在每一層中檢測威脅,對其做出反應並消除威脅,如圖1所示。

圖1中分別從物理層、網絡層、應用層和數據層四個方面對APT***進行檢測和防禦,以部署防護硬件和軟件探針的方式,在網絡結構的不同層次監控和生成安全事件,推送至OSSIM數據分析引擎進行存儲檢索和關聯分析。

圖1 檢測分層

4.檢測與防禦技術

在圖1所示中專門針對物理層、網絡層、應用層以及數據層進行檢測與防禦說明。

物理層,在網絡及終端設備上安裝防病毒軟件,用於掃描流經網絡中各節點上的所有網絡數據包。

網絡層,在網絡邊界處部署網絡防火牆和防禦系統,例如在物理網絡層部署透明防火牆,根據攔截規則和默認通過規則,判斷所有的數據包以決定數據包是否允許通過,如果這個數據包允許通過,就被轉發到其他 網絡接口,可以限制內部用戶訪問內部的資源。

應用層,實現Web應用防護、殭屍網絡檢測、沙箱檢測等高級防禦功能,以保障應用服務的安全運行。

數據層,對數據庫的用戶操作內部數據的流轉進行審計。

通過對上述4個網絡層次的安全監控,將主機及網絡活動、漏洞信息、資產信息、遠程訪問等信息集中採集,併發送至OSSIM平臺進行分析,不但能對整體網絡安全態勢進行監控,而且還能發現網絡中更多未知的安全威脅,從而有效抵禦APT。 OSSIM中通過動態數據建模技術,將異構數據通過一個關聯數據模型將其集成在一起,形成關聯分析平臺。

OSSIM平臺中還使用了包括深度學習等技術,需要通過累積經驗進行持續監控、不斷適應和學習。因此,還應該考慮基於神經網絡,分別從可擴展的檢測器、主機分類監控、***源監控、網絡流量監控等方面,加強對企業內部數據流轉的監控,從而在正常的網絡流量中尋找異常行爲。

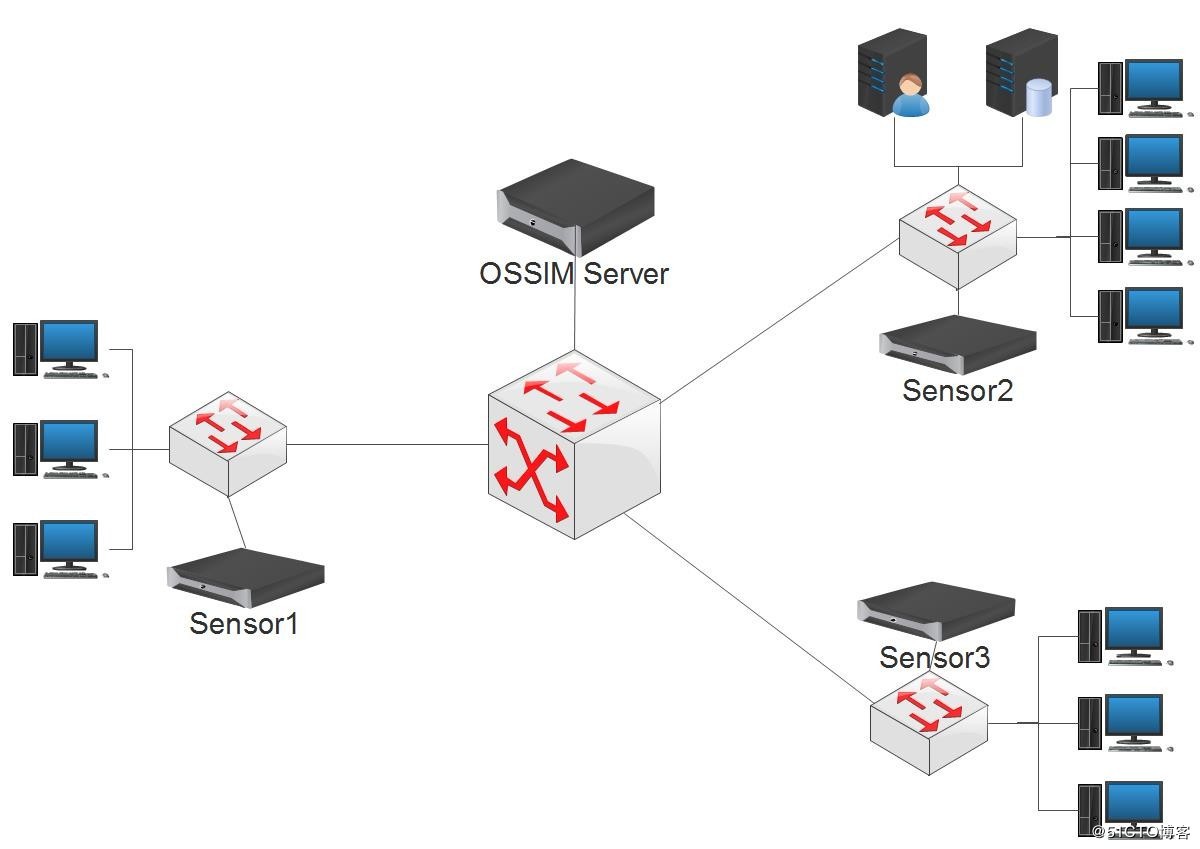

5.複雜網絡環境部署OSSIM

OSSIM的傳感器安放位置,至關重要。很多人曾經都安裝過sniffer嗅探器,在大型網絡中這種做法並不像將主機接入網絡那樣簡單。作爲網絡管理人員,應該清楚所管理網絡環境的具體情況。如圖 所示的就是一個某企業的網絡拓撲結構。在交換式網絡中採用端口鏡像是捕獲流量最簡單的方法,但所使用的交換機必須支持端口鏡像(Port Mirroring)功能,以及有一個空閒端口,可插入嗅探器。大多數中檔以上的交換機都支持端口鏡像功能,但支持程度不同。

圖2 交換式網絡中的Server/Sensor部署

• 注意:千兆網絡環境中,在三層交換機上監控多個VLAN的流量有就有些吃力,交換機設置端口鏡像後同樣會是CPU佔用率上升。具統計,當流量超過800MB/s時,在OSSIM分析數據包時會出現響應遲緩,伴隨丟包現象出現,而且準確性迅速下降。

6.在特殊場景的應用

在一些特殊場合爲了鑑別各種IDS的特性會同時使用多套IDS系統,比如安裝OSSIM然後同時使用HP-Arcsight分析網絡數據包(或IBM QRadar),這時傳統端口鏡像(SPAN)的方法無法滿足。也就是說遇到需要將一個監測數據流傳送給多臺監測設備的情況採用SPAN無法滿足。凡是需要將多個監測數據流傳送到單臺監測設備的情況SPAN同樣無法滿足。

• 注意:在網絡核心設備上開啓SPAN需慎重,如果CPU利用率長期超過20%,則不建議開啓,以免影響網絡性能。

對於這兩種情況我們可以採用網絡分流器的設備解決,它是一個獨立的硬件,支持千兆甚至是萬兆網絡環境(比如Gigamon的方案),而且它不會對已有網絡設備的負載帶來任何影響,這與端口鏡像等方式相比具有極大的優勢,它的分流模式,是將被監控的UTP鏈路用TAP分流設備一分爲二,分流出來的數據接入採集接口,爲信息安全監控系統採集數據。

**7.利用OSSIM識別APT*****

許多遭受APT*的受害者所在單位擁有防火牆,防病毒系統,監控系統,但仍未能阻止威脅進入,這些系統未能感知到異常行爲,直到損失被曝光。安全團隊應考慮到當今複雜多變的網絡威脅環境,可以假設其IT環境已被或間歇性遭受到不明來歷的**,這時我們需要了解*的各個階段的詳細情況,包括對持續的威脅見識以及快速的檢測。過去使用Cacti、Zabbix等工具,等到在系統中發現問題時已經到了完成階段,者早已得手,並消失的無影無蹤。要提高網絡的可視化、提高對網絡***的敏感性和處理高級威脅的速度,SIEM(安全信息和事件管理)是理想的平臺,適合於目前企業中大規模集中數據安全分析。作爲開源SIEM產品OSSIM具備了3個方面的能力:

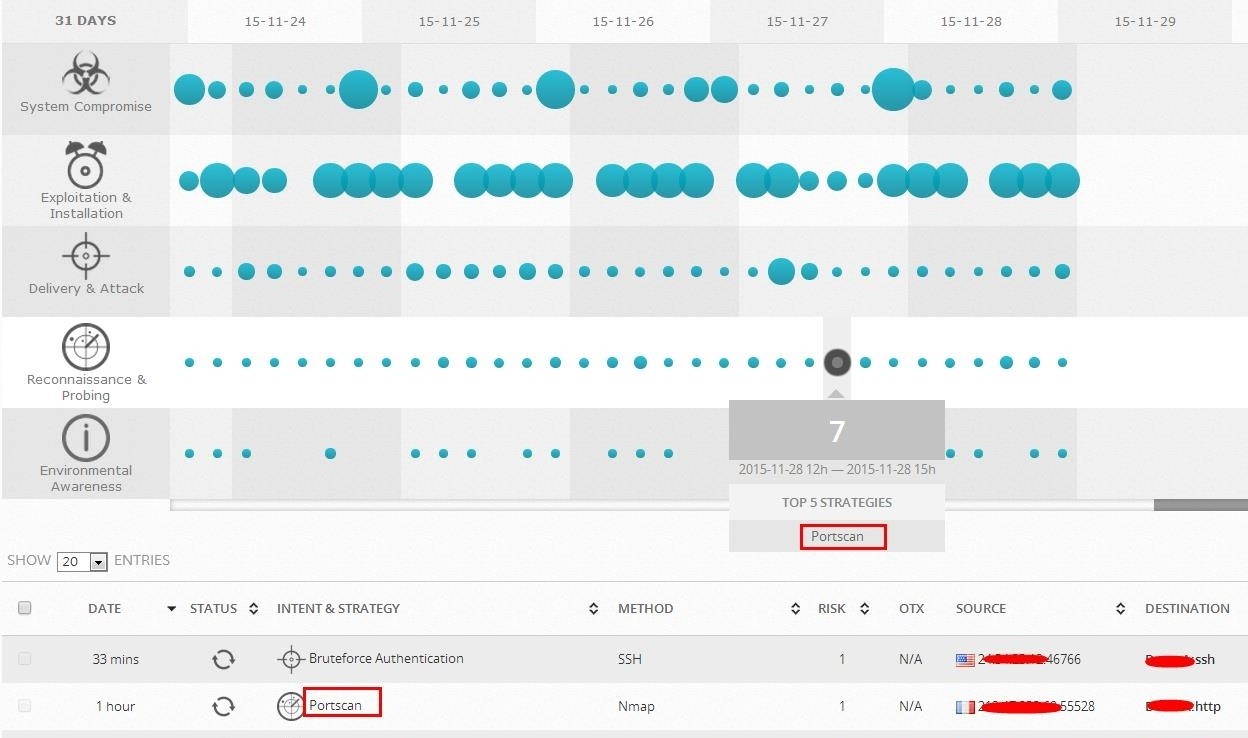

(1)可視化-該技術獲知異構的IT環境中,所發生的一切信息需要多種數據源,包括網絡數據包捕獲,和完整會話的重建以及來自網絡設備、服務器、數據庫的日誌文件,需要將這些數據有效組織起來,通過圖形化方式展現給用戶,而且將各種視圖統一的整合到一個位置,如圖3所示。

圖3 OSSIM中展示的各類***報警

(2)可擴展--收集安全數據的平臺必須能在橫向和縱向進行擴展,以處理來自企業內部和外部的海量安全事件,深入分析網絡流量的同時會產生大量pcap文件,這會使安全分析平臺的數據成倍增加,OSSIM通過分佈式多層存儲體系結構處理了密集型數據。

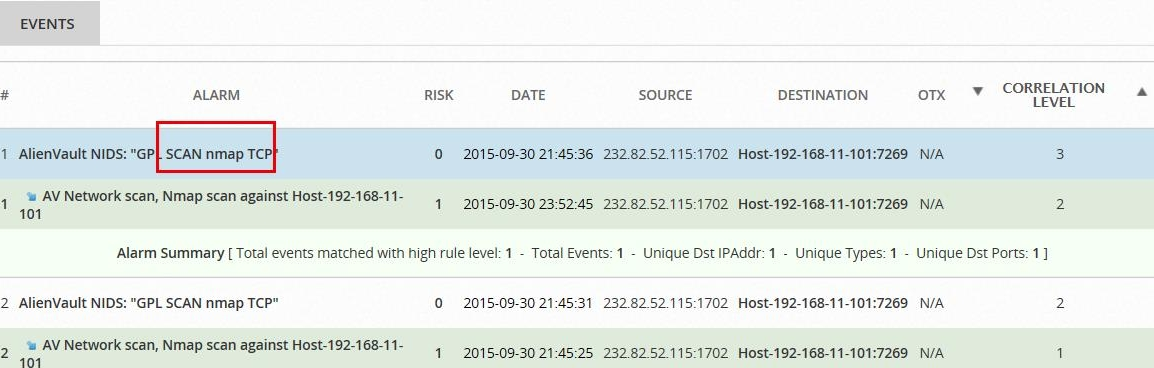

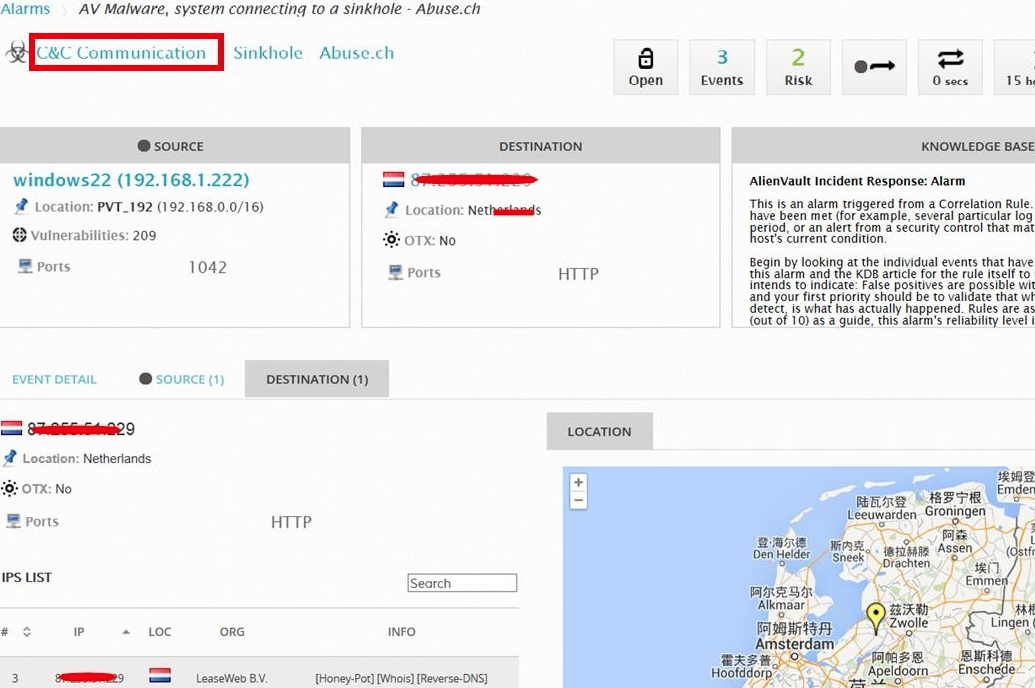

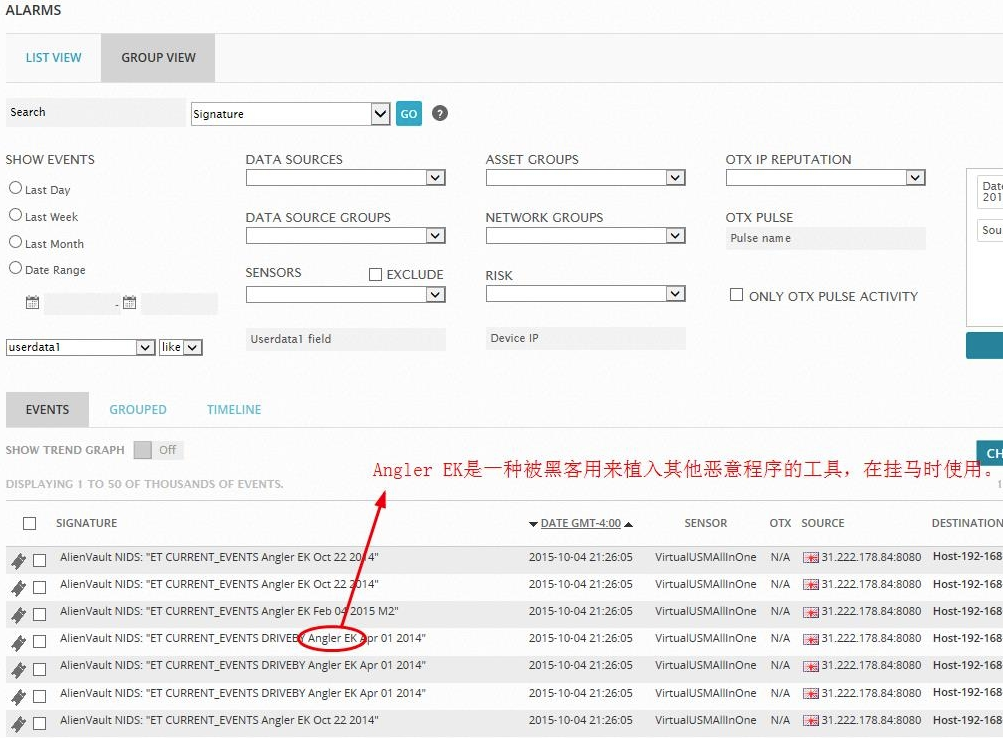

(3)可關聯分析-具有一定的智能分析是因爲內置的關聯分析引擎的緣故。傳統計算機安全機制偏重於靜態的封閉的威脅防護,所以只能被動應對安全威脅,往往是安全事件發生後才處理,面對**,在過程中,檢測到掃描、注入、暴力破解和漏洞利用時OSSIM的關聯引擎從多數據源獲得數據,通過抓包和多數據源收最大範圍和深度收集有效信息,比如在應用系統日誌中有相關登錄失敗等異常指標,進行主動安全分析,在事件發生階段就發出預警信息,如圖4~圖6所示,通過這些可視化的報警以便管理員實現快速響應。

圖4 發現網絡掃描行爲

圖5 鎖定可疑目標IP

圖6 發現惡意程序

8.小結

雖然使用OSSIM系統可對我們瞭解發現APT有所幫助,在大型網絡中對於APT防控僅通過一兩套系統是不夠的,檢測和防禦APT的研究工作需要長期、深入瞭解網絡內部各個安全點之間的綜合信息交換,加強硬件及軟件的安全配置,加強相關安全人員的安全意識和技術培訓,對網絡流量及訪問行爲進行嚴格審計,制定更加詳細的應對方案,並確保全面防護的高級預防和檢測。