當遇到SSH異常行爲時我們通常選擇到日誌服務器上被動查看和分析日誌,這樣往往無法實時發現可疑IP的異常行爲,下面通過OSSIM平臺大數據分析智能篩選出疑似Attack行爲。

場景再現:

小張最近在使用某雲服務器的過程中,被比特幣Hacker光顧了服務器....,損失慘重。在備份好重要資料之後,重新安裝了系統,沒過多久服務器又掛了。

在隨後的調查中,小張在服務器中發現了一些蛛絲馬跡,auth.log文件有很多不明IP通過22端口嘗試以ssh用戶名密碼的方式登錄服務器....

#grep "Failed password " /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr | more

2990 Failed

2208 222.186.50.190

654 94.102.3.151

303 106.186.21.162

299 115.239.248.90

... ... ...

... ... ...

通過日誌分析很有可能SSH A t t a c k 。有什麼辦法能第一時間發現此類問題呢?

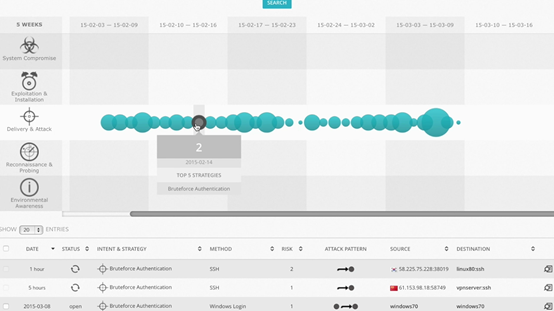

下面我們通過OSSIM報警平臺實時觀察到網絡異常行爲報警。

圖1 網絡異常行爲可視化

點擊氣泡圖中某天的一條報警聚合信息

圖2 事件聚合

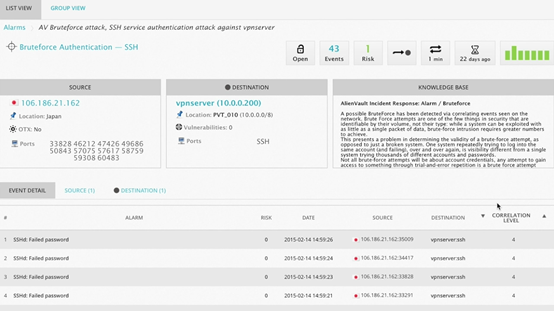

查看詳細事件

圖3 詳細日誌

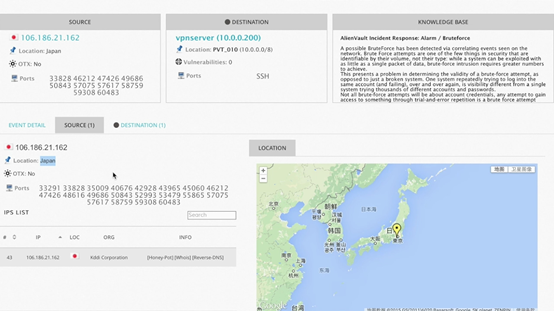

查看疑似異常行爲主機的網絡信息以及IP地理位置信息

圖4 IP定位

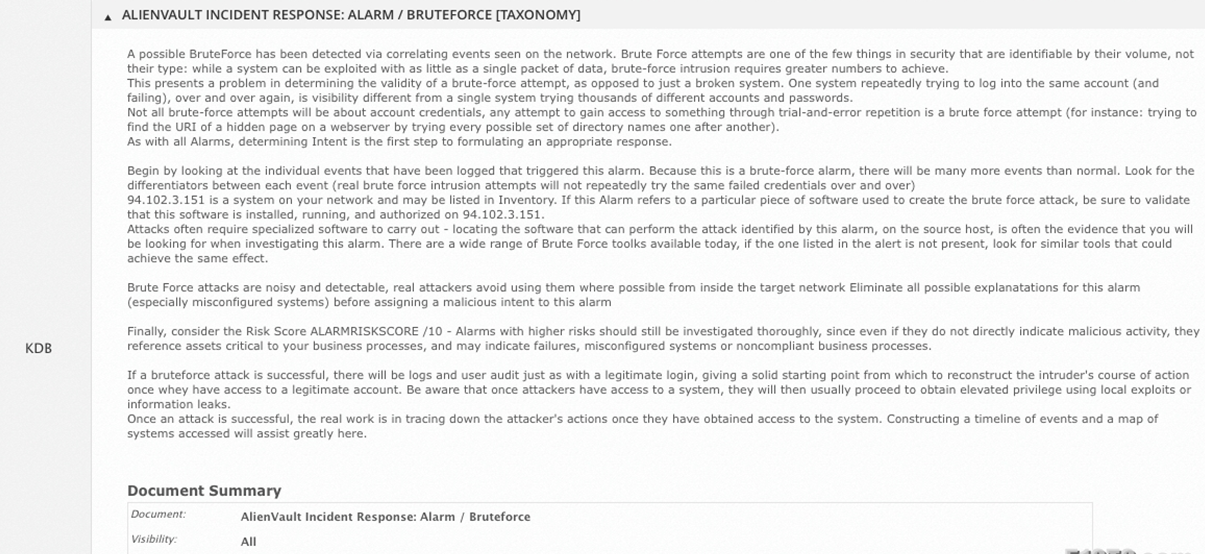

圖5 關聯分析所得到的Alarm

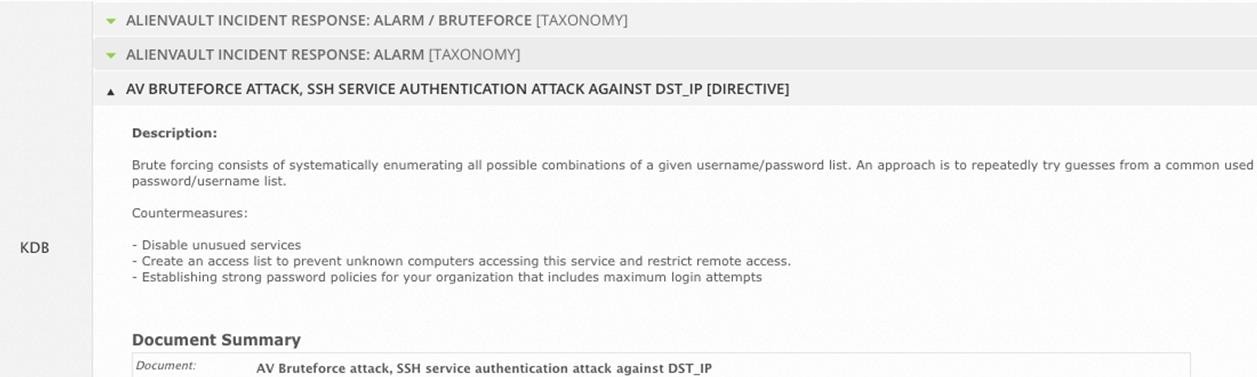

每一條Alarm中系統提供了此事件的知識庫

圖6 KDB 信息描述

關注OSSIM公衆號可觀看視頻講解