業務需要,做個IPSec,本來想做傳統的基於策略的IPsec,後面想了下還是做基於虛擬隧道的IPSec*後續方便擴展。這種不同廠商設備做 威皮N 本來就各種問題,做之前就心有揣之。

果不其然配置過程遇到幾個問題,找了廠家,廠家回覆說很少做基於虛擬隧道的*,一時半會找不到問題,後續還是自己一步步排查**

H3C路由配置:

配置第一階段協商參數比較重要,華三路由器有默認的,但是不同廠商之間默認參數有時候會對不上

ike local-name h3c //設置本地ID

ike proposal 20 //配置第一階段參數

dh group2

authentication-algorithm md5

encryption-algorithm des-cbc

authentication-method pre-share

ike peer juniperfw //配置對等體,因爲本端ADSL無固定IP,本地ID跟對端ID 要兩端匹配上

exchange-mode aggressive

proposal 20

pre-shared-key cipher 123456

id-type name

remote-name juniper

local-name h3c

ipsec transform-set method1 //配置二階段參數

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

ipsec profile tojuniper

ike-peer juniperfw

transform-set method1

interface Tunnel10

ip address 1.1.1.1 255.255.255.252

tunnel-protocol ipsec ipv4

source Dialer10 //引用撥號口

destination <對端公網IP>

ipsec profile tojuniper

ip route-static 172.31.1.1 255.255.255.0 Tunnel10Juniper 配置:

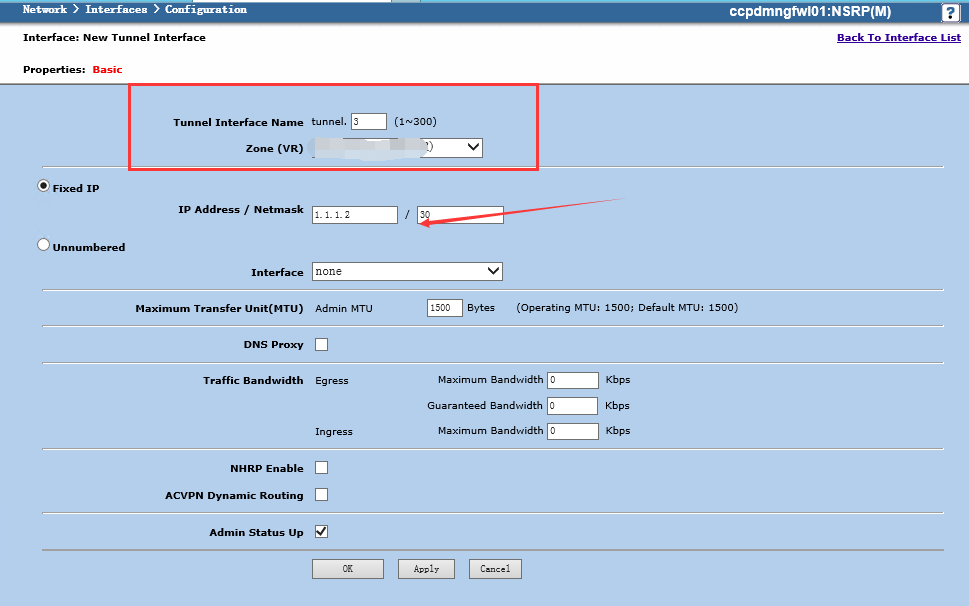

創建tunnel口,IP地址跟對端對上

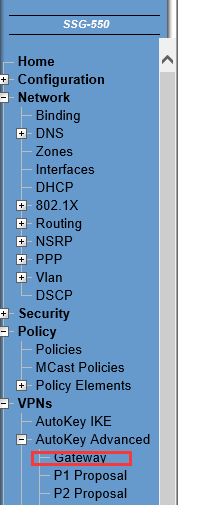

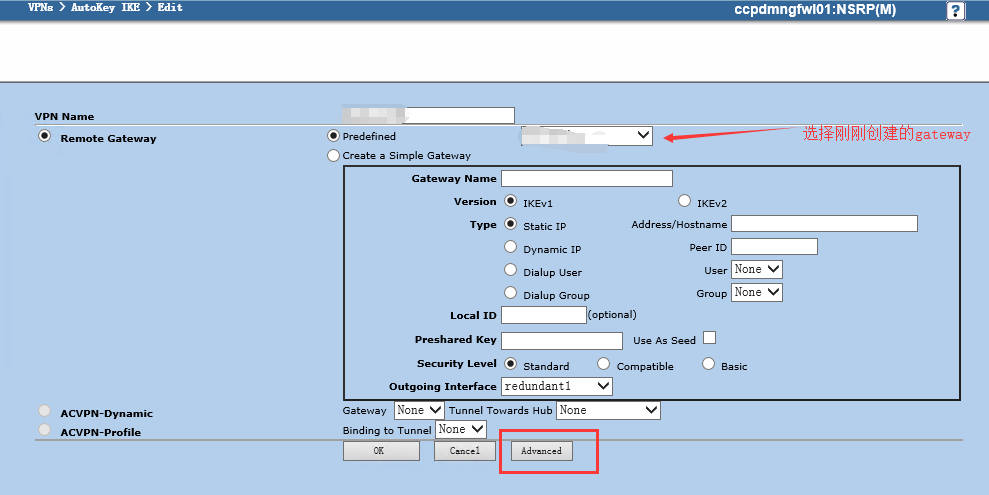

配置Ipsec 網關:

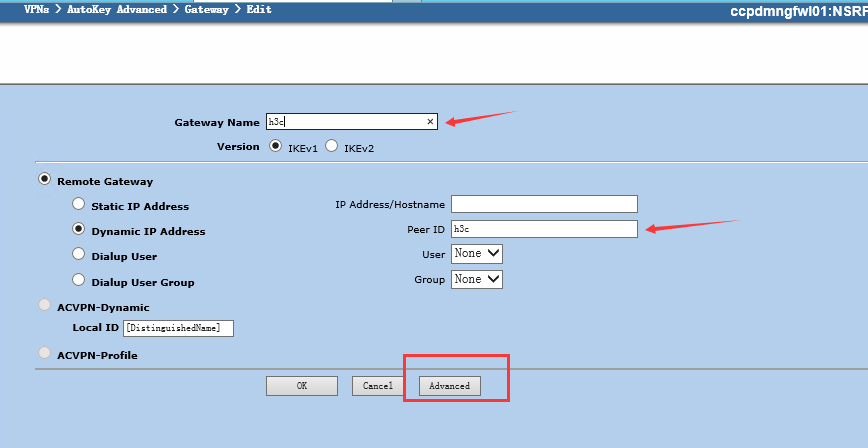

對端是adsl無固定地址,選擇Dynamic IPaddress (peer ID 要對上對端的配置)

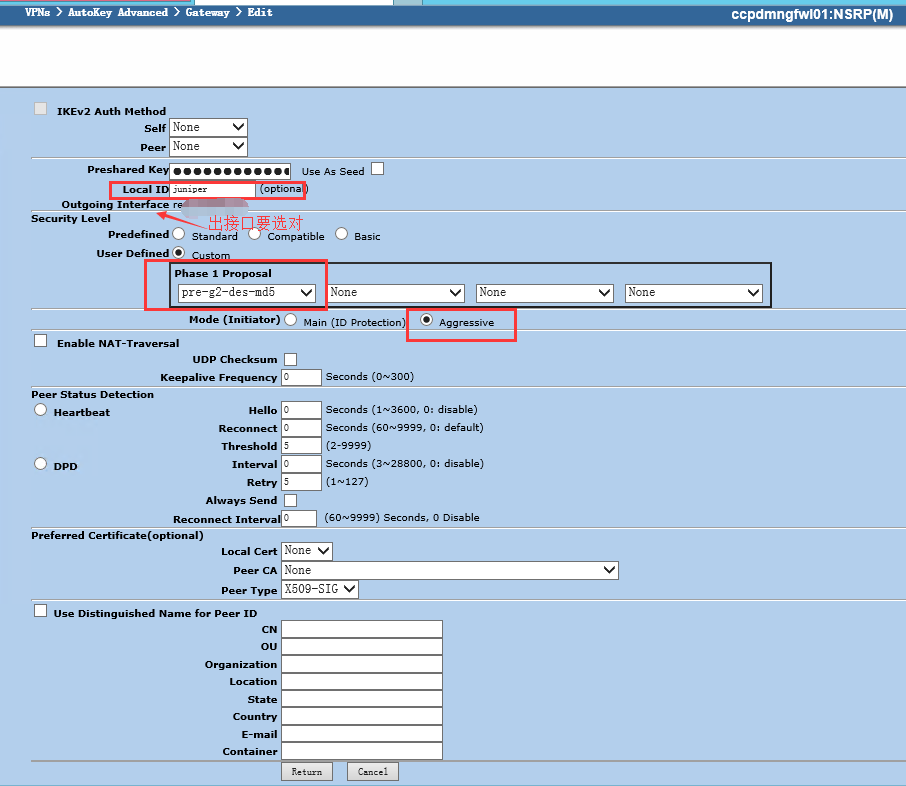

點高級,local ID 也要兩端對上 ,出接口選對,階段1 proposal 要跟對端proposal匹配上,選擇野蠻模式

頁面選擇s-AutoKEY IKE : 創建IKE 這裏設置階段2的參數:

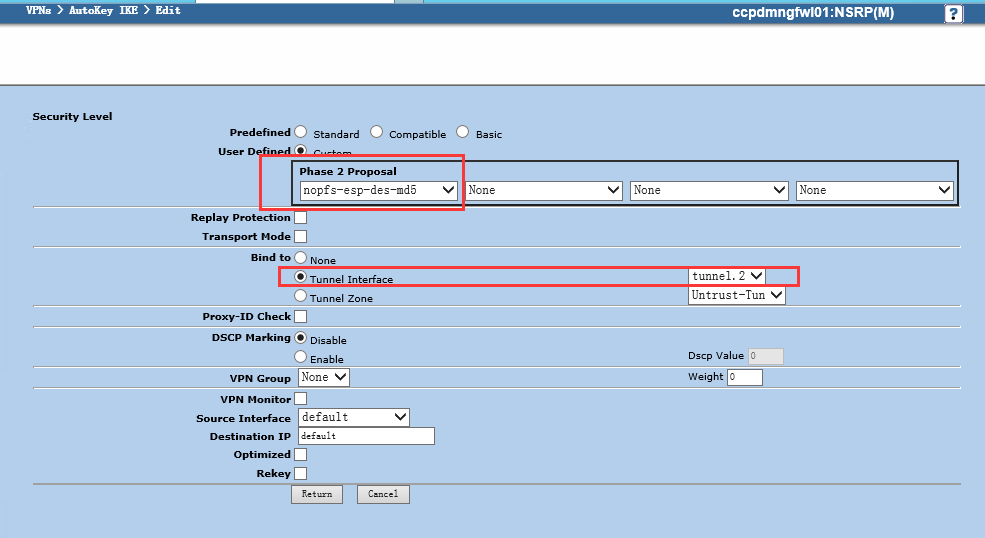

點高級:階段2參數兩端一致 , 選擇tunnel接口

最後寫上duidu對端路由指向 tunnel口 ,然後配置放行策略。