ACL(access control list):訪問控制列表(多用於路由、三層交換中建立包過濾防火牆)

一、ACL分類

1、標準型訪問控制列表

(1)只能基於源IP 地址過濾

(2)該種列表的訪問控制列表號爲1~99

2、擴展訪問控制列表

(1)基於源IP、目的IP、指定協議、端口、標誌過濾數據

(2)該種列表的訪問控制列表號爲100~199

3、命名訪問控制列表——包含標準訪問和擴展訪問

(1)該種列表允許在標準和擴展列表中使用“名稱代替表號”

二、過濾參數

1、訪問控制列表基於三層(基於IP) 四層(基於端口、協議)進行過濾

2、應用防火牆,基於七層進行過濾

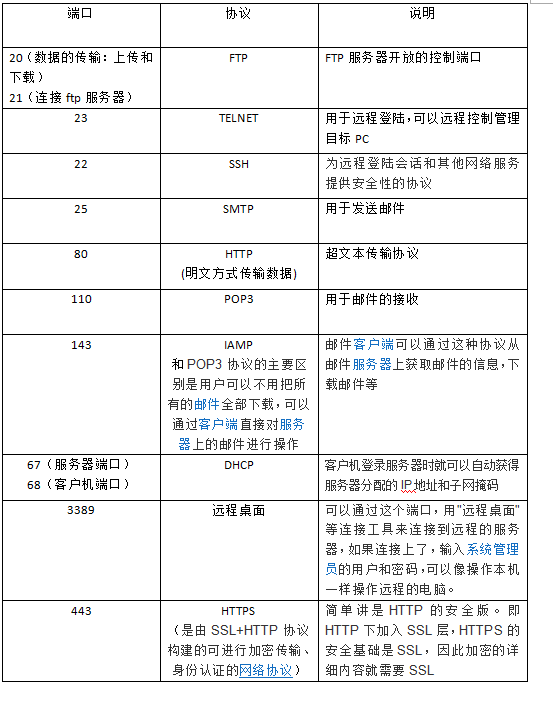

3、常用端口以及協議如下圖

4、訪問控制列表在接口應用的方向

出:已經過路由器的處理,正離開路由器接口的數據包

入:已達到路由器接口的數據包,將被路由器處理

三、ACL作用

1、ACL根據人爲定義好的規則對數據包進行過濾

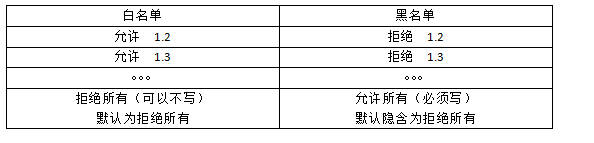

四、白名單 黑名單

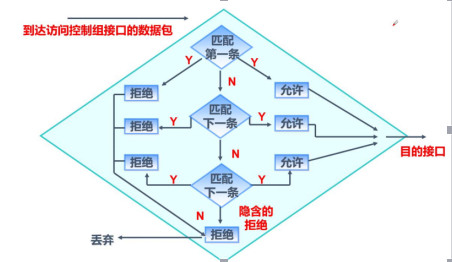

匹配流程圖:

匹配規則:自上而下所有,逐條匹配,默認隱含拒絕所有

五、配置

1、標準訪問控制列表配置

(1)創建ACL

access - list access-list-number {permit | deny} source 【source-wildcard】access-list 1 deny any :拒絕所有

access-list-number :列表號(1—99)

source[source-wildcard]:源IP+子網掩碼反碼

(2)刪除ACL

no access - list access-list-number(3)將ACL應用於端口

ip access-group access-list-number { in | out }(4)取消ACL應用在端口

no ip access-group access-list-number { in | out }TIP : ACL的訪問控制列表in口大部分在離限制方近的一端

2、擴展訪問控制列表

(1)創建ACL

access - list access-list-number {permit | deny} protocol { source source-wildcard destination destination-wildcard } 【 operator operan】protocol:協議名稱(TCP、UDP、 ICMP........)

source-wildcard destination destination-wildcard:源IP、掩碼反碼和目標IP、掩碼反碼

operator operan:服務的端口或者名字(80/www服務)

(2)刪除ACL

no access - list access-list-numbe(3)將ACL應用於端口

ip access-group access-list-number { in | out }(4)在接口上取消ACL的應用

no ip access-group access-list-number { in | out }TIP:ip包含所有協議

any any:源IP 、目標IP

拓展:

1、NAT地址轉換:一個私網轉換爲一個公網地址

2、特殊形式

PAT:多個私網轉換爲一個公網地址 (端口多路複用)

作用:緩解了可用IP地址資源的枯竭,提高了IP地址的利用率。