Nmap網絡安全審計(七)

漏洞審計

Nmap中的漏洞掃描功能

做過安服的可能知道經常用的一些漏掃工具,像Nessus、Open Vas等。在NSE的加持下,Nmap也可以成爲一款漏掃工具,這些漏掃的腳本在vuln分類下。

NSE漏洞掃描的優勢:

- 可以使用Nmap API來完成對掃描過程中收集信息的處理

- NSE腳本可以在執行過程中和其他腳本共享獲得的信息

- NSE中提供了大量網絡協議庫的組件

- NSE中提供了漏洞庫文件,利用漏洞庫文件可以創建一份優秀的漏洞報告

-

NSE中提供了強大的併發機制和錯誤處理機制

之前講過,如果想要使用這個分類下的所有腳本,可以在--script的後面加上分類名稱,同樣我們可以用相似的方法來提高目標版本的檢測功能,以及將目標端口設置爲全部有效端口。

nmap -p- -sV --version-all --script vuln 192.168.126.131-p- 指的是將目標端口指定爲全部有效端口, -sV --version-all 用來提高版本檢測的效率。

運行上面的指令稍微等待一會兒,我們可以得到一份漏掃報告,我這裏掃描的是一臺win7如果我們想得到詳細的信息,可以使用參數vuln.showall顯示全部內容(--script-args是用來選擇NSE腳本運行參數,因爲我們這裏運行的參數是 vuln.showall)

windwos系統漏洞的檢測

我們之前提到過一個會對系統造成損害的腳本,我們在使用下面這個腳本的時候要慎重選擇測試目標。

nmap -p- -sV --script vuln --script-args unsafe 192.168.126.131在掃描的時候,這種腳本可能會導致系統崩潰,最常使用的腳本smb-check-vulns就完成了對目標系統中是否有以下漏洞的檢測

- Windows Ras RPC service vulnerability(MS06-025)

- Windows Dns Server RPC service vulnerability(MS07-029)

- Windows RPC vulnerability(MS08-67)

- Conficker worm infection

- CVE-2009-3013

-

Unnamed regsvc Dos found by Ron Bowes

這些漏洞一般都存在於比較的老的系統中,但是還有很多企業在使用舊版本的系統,在企業中還有很多win2003的服務器,我在工作中也見過,因爲在很早之前使用的這個版本,隨後的業務發展大了以後,數據太多不好做遷移,做遷移還需要停服務器,服務器上又運行着重要的服務.....

完結

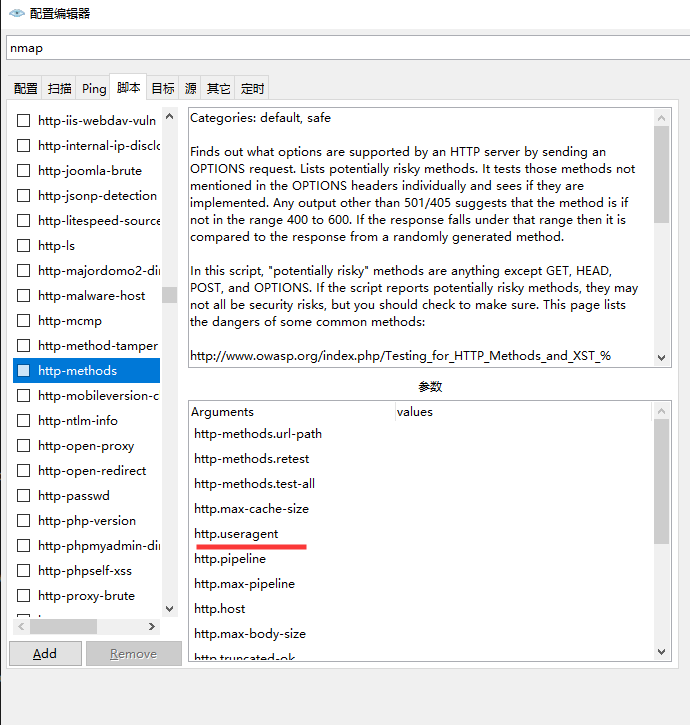

網上也有別的作者會寫到使用nmap去檢測什麼ssl心臟滴血,VNC漏洞這些,我不可能每個都去寫,其實使用windows版的nmap很方便,點擊上方的配置---編輯選中的配置---腳本,在左側我們可以看到很多腳本,這跟nmap文件下的script裏的文件是一樣的

找到自己要使用的腳本,這裏我就拿心臟滴血做演示,找到ssl-heartbleed 點這個選項在右側會出現這個腳本的使用方法,很詳細,跟我平常寫到的那些是差不多的,還有這個腳本對應的參數,所以這些不用講自己去研究,官網也有使用手冊,有很多現成的資料。

(ssl心臟滴血)

(之前修改HTTP頭部信息中的user-agent使用的參數)

寫這個涉及到太多的敏感詞,每次文章寫幾個小時寫完還需要再爲了敏感詞去刪減修改,太難了

命令以圖片上爲主