DDOS全称Distributed Denial of Service,中文叫做“分布式拒绝服务”,就是利用大量合法的分布式服务器对目标发送请求,从而导致正常合法用户无法获得服务。DDOS会耗尽网络服务的资源,使服务器失去响应,为实施下一步网络***来做准备。比如用KaLi_Linux的hping3就可以很容易的实现DDOS***。

1. DDOS***的具体步骤

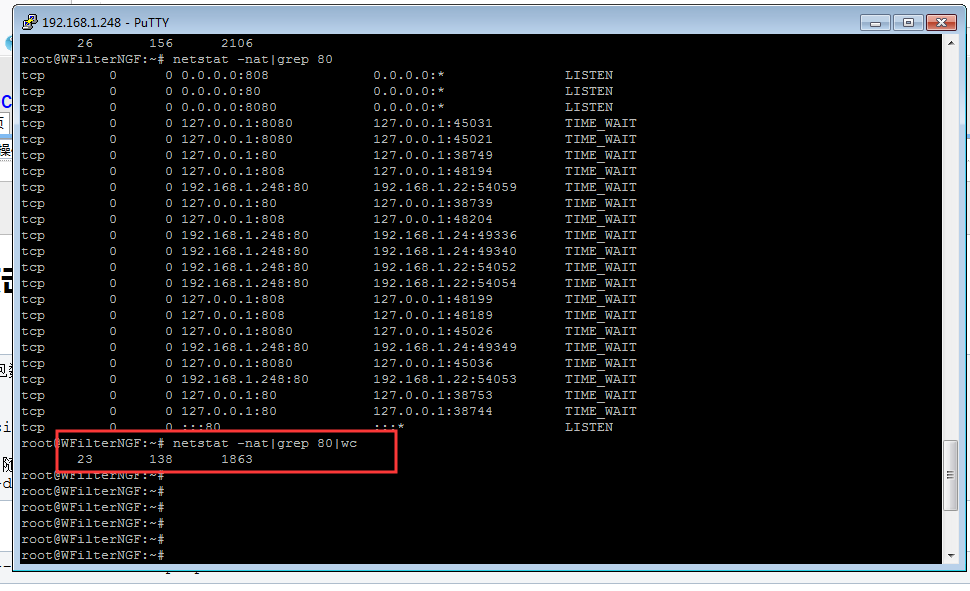

如图,未受***时,netstat -nat可以查看到只有少量的网络链接。

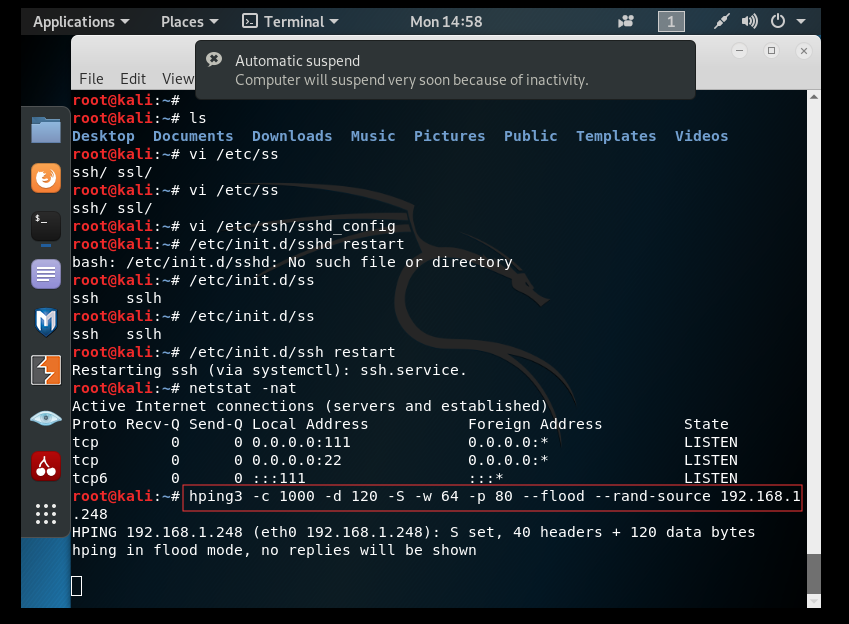

用KaLi Linux的hping3进行SYN Flood***。修改参数还可以进行UDP Flood和ICMP Flood***。

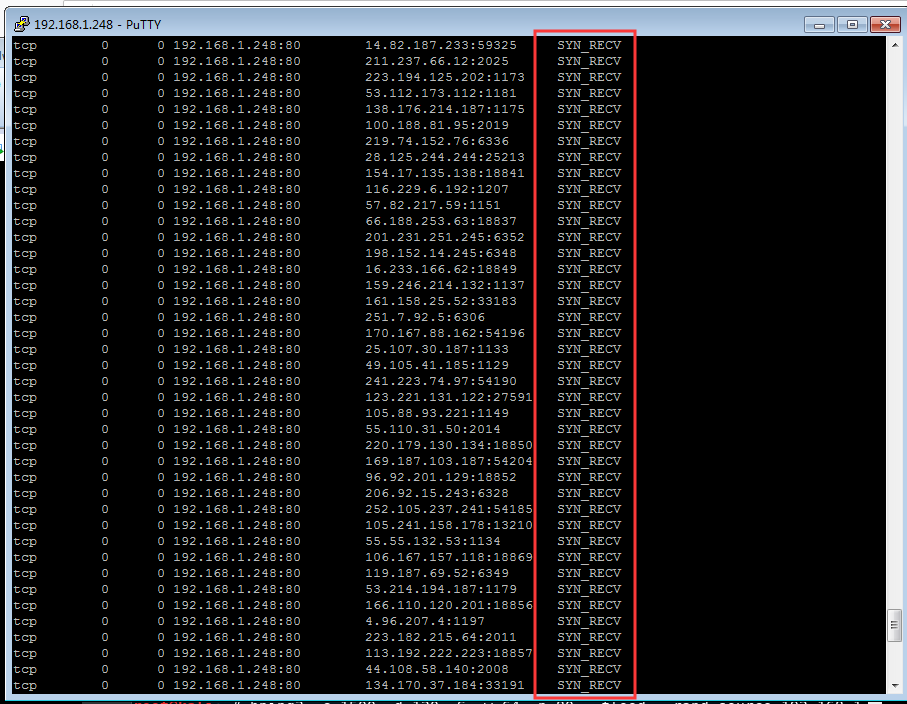

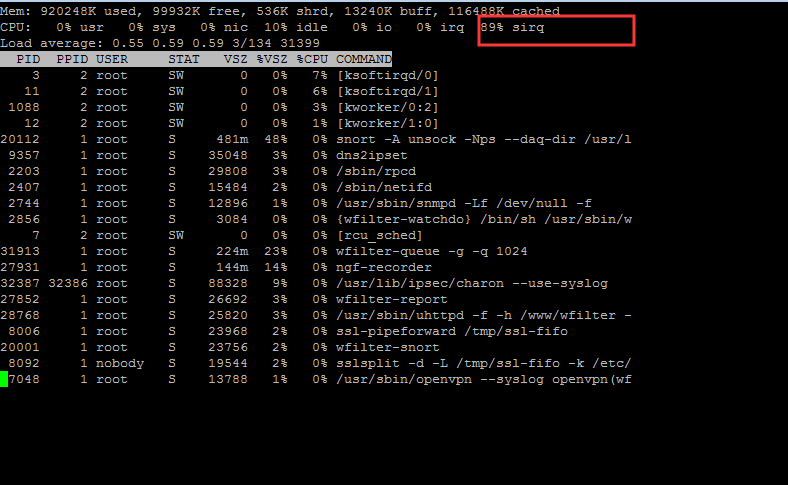

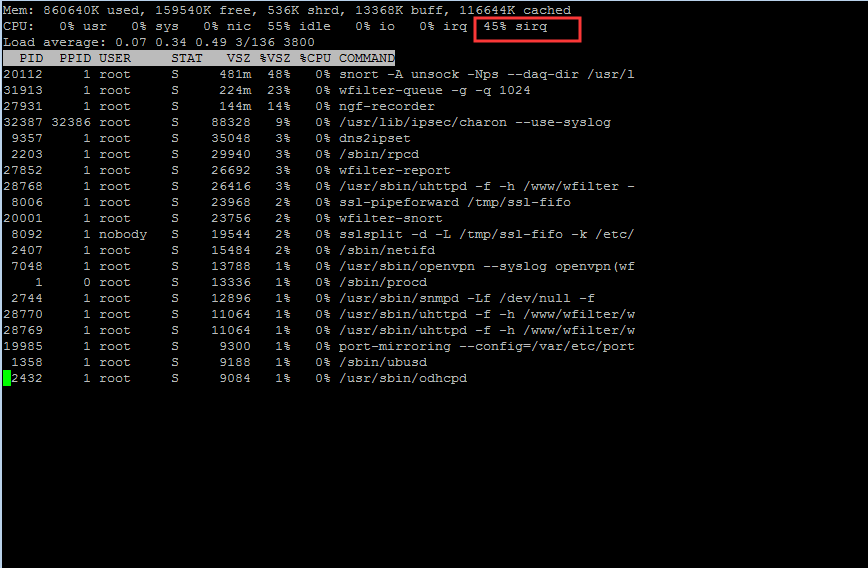

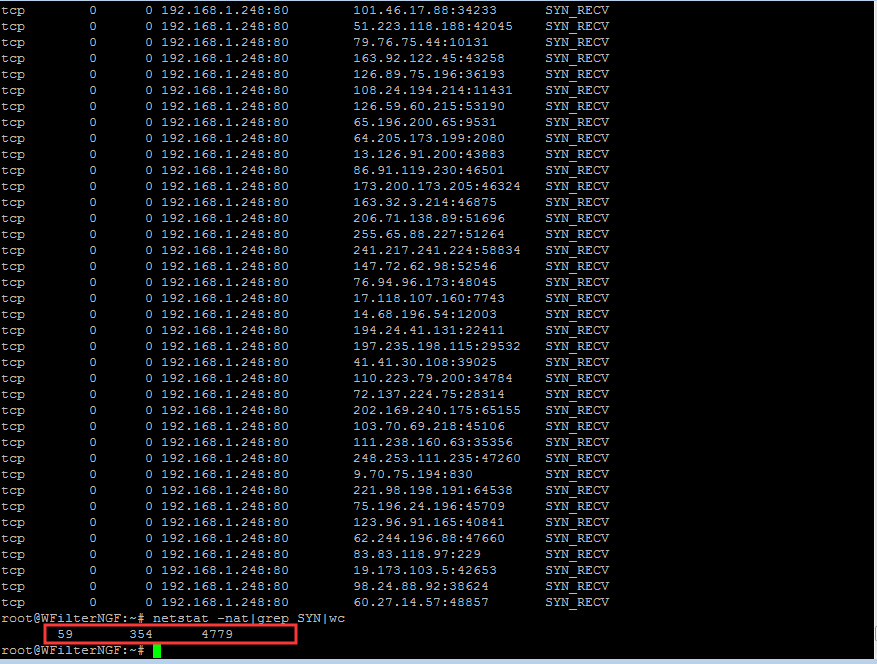

主机上用netstat查看,可以看到大量的SYN RECV状态的连接,CPU耗用也很高。由于来源IP地址都是伪造的,而TCP SYN的超时时间至少需要30秒。这样就可以消耗服务器的大量端口和网络资源。

2. 如何防护DDOS***?

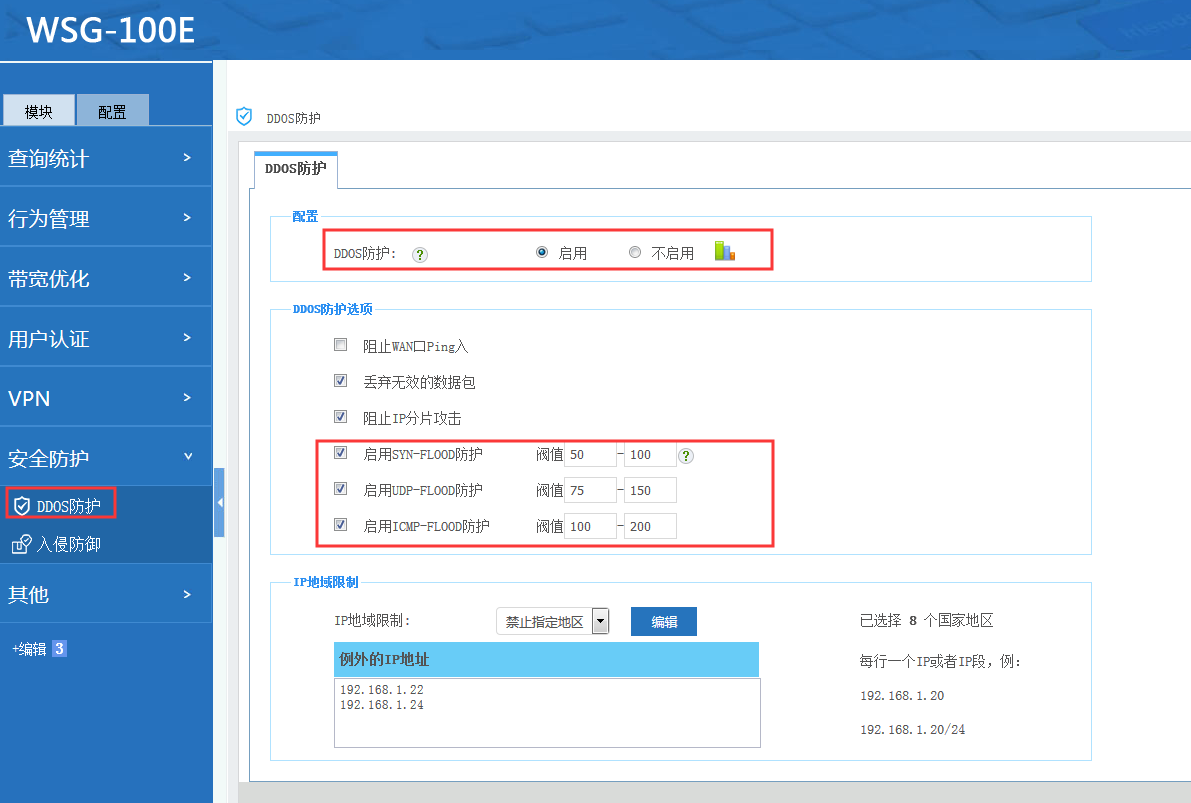

DDOS必须在网络边缘处进行防护,大部分的防火墙都有类似的功能。以我司的WSG上网行为管理网关为例,开启“DDOS防护”即可进行有效的阻挡。如图:

开启DDOS防护后,SYN RECV的连接数大大减少,CPU的占用也少很多。

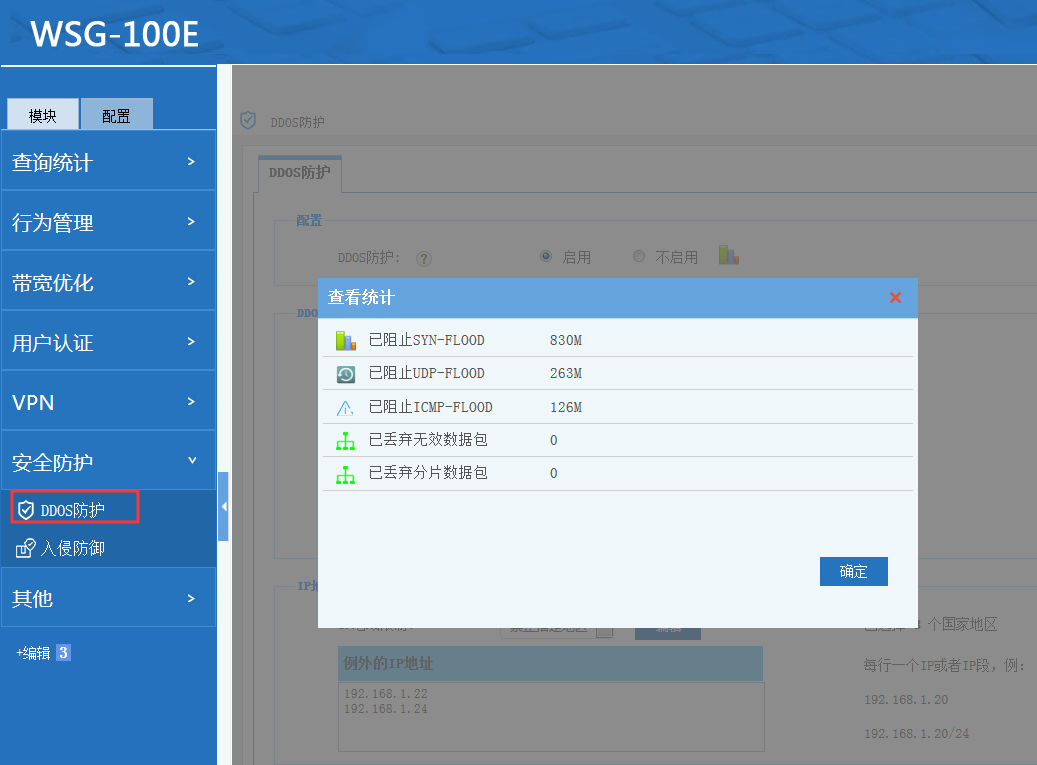

在WSG的“DDOS防护”中还可以看到防护的状态统计。