在做安全配置前,首先要獲取操作系統相關的統計信息,包括已經安裝的補丁編號,這可以通過在 cmd命令提示符下鍵入 systeminfo ,回車運行來實現,如下所示:

順帶提一下,在上面 systeminfo 的第一部分輸出中,可以看到,系統默認使用 C 盤分區下的 pagefile.sys 文件作爲擴充物理內存的“虛擬內存”,

但不建議將虛擬內存文件設置成和 windows 安裝目錄位於同一個磁盤分區,這會降低系統性能。

可以調整虛擬內存文件的位置,將其設置爲其它分區的 pagefile.sys 文件。注意,設置後不會立即生效,需要重啓系統,如下所示:

另外一個安全加固所涉及的操作步驟類似上面的過程,就是開啓 windows 的 DEP(數據執行保護)功能,防止重要的內存地址區段中的數據或指令被任意覆蓋以及被 CPU 執行,這能夠在一定程度上避免針對各種系統服務程序,應用軟件漏洞的緩衝區溢出***,如下所示:

對於 windows 2003 server 服務器,以及在不安全的內網環境中的 windows xp 個人工作站,建議關閉服務器默認的管理員共享功能,以及 IPC 共享(防止 IPC$ 空連接***),操作如下所示:

禁用 IPC 共享,其註冊表路徑爲:

我的電腦\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

刪除服務器上的管理員共享,註冊表路徑爲:

我的電腦\HKEY_LOCAL_MACHINE\System\CurrentControlSet\ Services\LanmanServer\Parameters\AutoShareServer

注意,上面的 HKEY_LOCAL_MACHINE 通常簡寫爲 HKLM

*****啓用源路由欺騙保護

註冊表路徑爲:

我的電腦\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

*****防止 TCP SYN Flood ***(適用於作爲 web 服務器和其它服務進程運行的主機)

註冊表路徑爲:

我的電腦\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

*****檢查註冊表的啓動項中是否存在惡意或***程序

註冊表相關路徑爲:

我的電腦\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

我的電腦\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

以及下面這2個註冊表路徑:

我的電腦\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

我的電腦\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

對於桌上型個人電腦以及工作站用戶而言,建議關閉下列端口與服務,這些都是潛在的安全風險來源,尤其在端口掃描中,一旦檢測到相應的端口開啓,那麼就能利用 Metasploit 中現有的 Exploit ******。

因此無論如何,堅決不開放這些端口:

如果想要基於“白名單”的方式,添加自己信任的程序使用的端口,那麼首先要獲得該程序使用的所有 TCP 與 UDP 端口號,注意,遺漏任何該程序,服務組件使用的端口之一,都會無法正常運行,因爲這是基於白名單的過濾。操作如下所示:

*****關閉 NetBIOS 監聽的 TCP 139 端口:

操作如下所示:

上面的操作是即刻生效的,不用重啓系統。下面是分別在操作前後執行 netstat -an 命令的輸出,可以看到 TCP 139 端口已經關閉:

使用第三方工具交叉驗證輸出結果的準確性:

*****關閉 SMB 網絡文件服務進程監聽的 TCP 445 端口

需要修改的註冊表路徑爲:

我的電腦\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\NetBT\Parameters

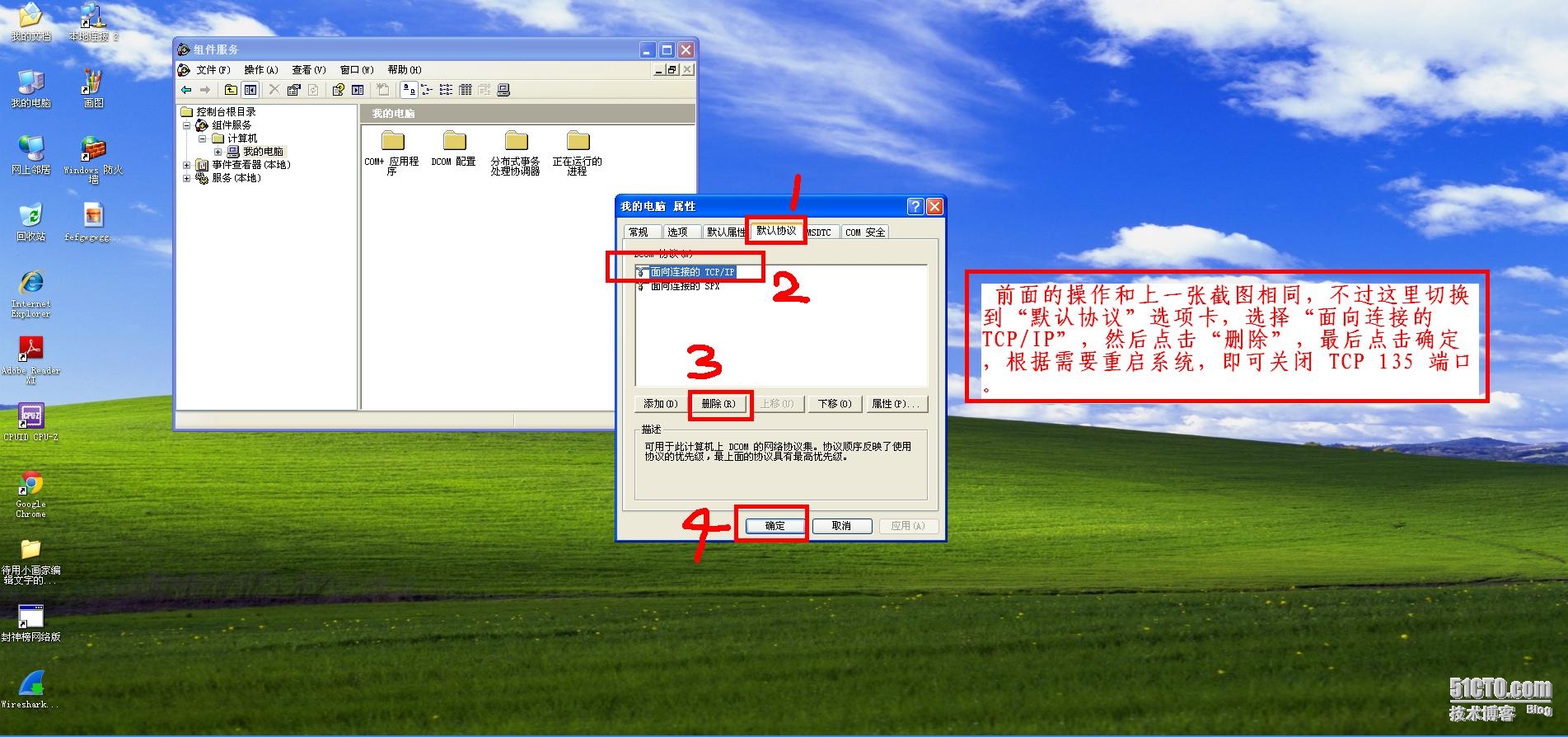

*****關閉 TCP 135 端口

具體操作如下所示:

上面這些端口,如135,137,138,139,445等,都是有着高危安全漏洞,並且是***者在掃描採點時,重點關照的對象,必須引起重視。

另一方面,許多類型的 windows XP 系統,包括品牌機上預裝的 OEM 版本,市面上零售的正版彩盒版本,甚至是網絡上發佈的 GHOST 純淨版本 ISO文件等等,在新安裝完系統時,這些端口默認都是打開的,既然連廠商以及網絡社區都不重視這些系統級別的安全,可以想見,普通的娛樂型用戶有多少人會去關注這些實際上將危害他們系統,個人信息的安全問題。

這裏講到的僅僅是最基礎的系統層面加固,而安全是一個整體,對於桌上型個人計算機的操作系統用戶而言,其縱深防禦還包括了瀏覽器及其插件,擴展的安全;第三方應用程序的安全,以及系統用戶賬戶的安全策略。當然不限於這些,後面會陸續提到,下面繼續:

*****停止,或者禁用非必要的系統服務:

在 CMD 命令提示符下鍵入 net start 命令後回車,可以顯示當前系統開啓的服務名稱。

一旦發現多餘的或者可能導致安全隱患的系統服務,可以在 “開始”-“運行” 對話框中鍵入 services.msc ,打開的服務策略管理器中,來停止或者禁用相應服務,操作如下所示:

下面給出建議將其停止或者禁用的服務,注意,如果在 net start 命令的輸出中沒有列出,並不一定表示該服務就沒有開啓,需要在 services.msc 中再次查找並確認,如果發現則將其停止或禁用:

Alerter

Clipbook

Computer Browser

Internet Connection Sharing

Messenger

Remote Registry Service

Routing and Remote Access

Server

TCP/IP NetBIOS Helper Service

Terminal Services

Simple Mail Trasfer Protocol (SMTP)

Simple Network Management Protocol (SNMP) Service

Simple Network Management Protocol (SNMP) Trap

Telnet

World Wide Web Publishing Service

workstation

Remote Desk Service

Remote Desktop Configuration

實例:停止以及禁用 TCP/IP NetBIOS Helper Service

操作如下所示:

實例:啓動 windows xp 自帶防火牆所需的前置服務:Windows Firewall / Internet Connection Sharing (ICS)服務

操作如下所示:

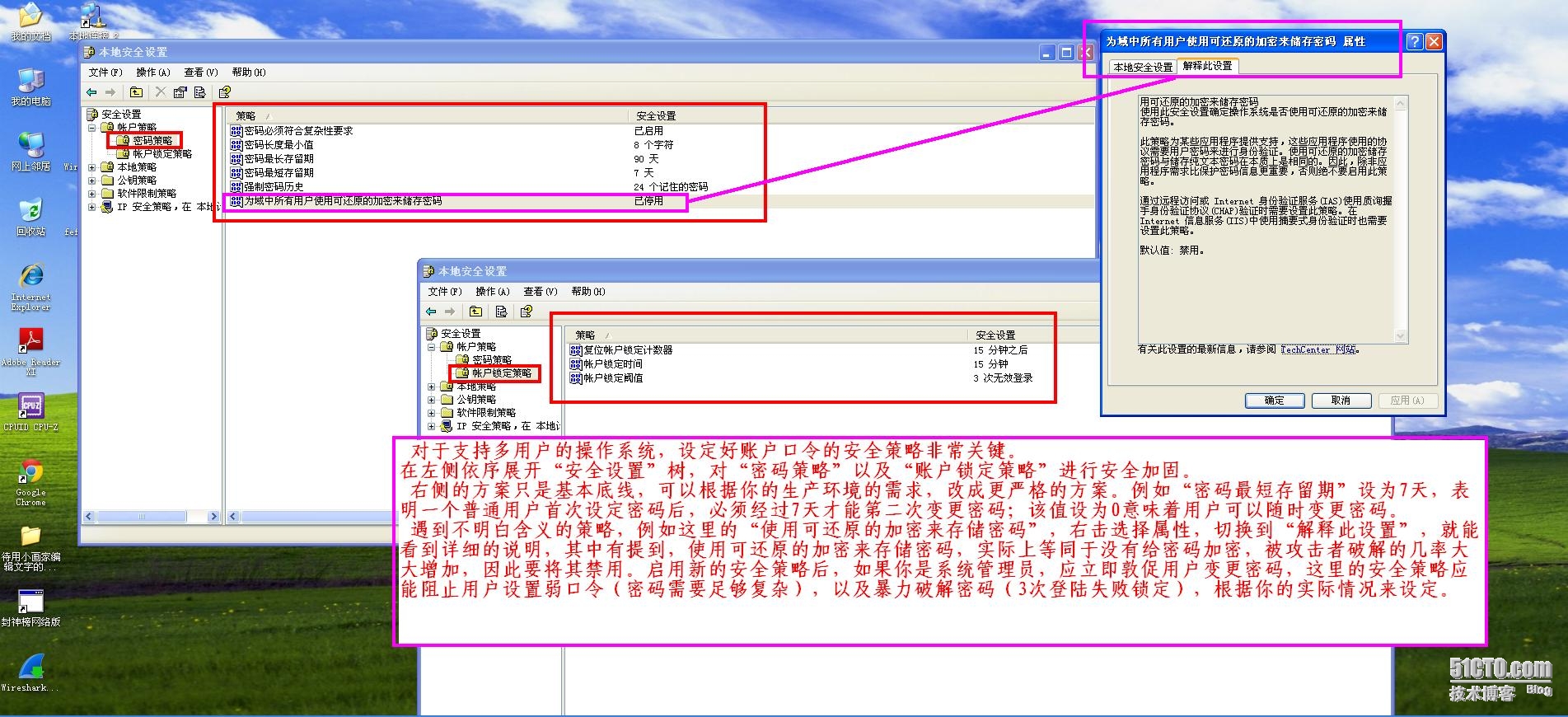

*****加強 windows 用戶賬戶的口令安全,防止用戶設定存在弱口令漏洞的密碼:

依序點擊左下角的“開始”-> “所有程序”-> “管理工具”-> “本地安全策略”

打開“本地安全設置”,如下所示進行安全策略的設定:

*****禁用 guest 賬戶

依序點擊左下角的“開始”-> “控制面板”-> “管理工具”-> “計算機管理”,在打開的窗口中,依序展開左側的“計算機管理(本地)”樹,定位到“本地用戶和組”-> “用戶”節點,在右側的用戶列表中選擇“guest”,在其上右擊選擇屬性,在“常規”標籤頁中勾選“賬戶已停用”,確定後退出,如下所示:

*****設置系統內建防火牆的日誌文件大小爲最大上限,用於記錄出入本機的數據包信息,如下所示:

*****在系統關機時清除當作虛擬內存使用的磁盤上的頁面文件

我們已經知道內存中的數據會在重新加電後丟失,但是磁盤上的數據會持久保存,系統在某個硬盤分區中存儲頁面文件來實現虛擬內存,將當前空閒的內存分頁交換到磁盤,這個內存分頁可能含有用戶的敏感數據,而第三方應用程序可以通過使用

操作系統提供的虛擬內存功能,來訪問這些位於磁盤頁面文件中的用戶數據,因此建議每次關機前都清空其內容,防止被非法讀取,如下所示:

*****如何關閉在 windows 任務管理器中,無法通過右擊“結束進程(樹)”來關閉的進程?

點擊任務管理器的“查看”菜單 -> “選擇列”,勾選 PID(進程標識符),然後記下你要關閉的進程 PID

進入 DOS 的命令提示符 (CMD),執行命令

ntsd -c q -p [你要關閉的進程 PID]

就可以關閉進程

*****下面內容轉載自

https://technet.microsoft.com/zh-cn/library/security/MS14-054

Windows 任務計劃程序中的漏洞可能允許特權提升 (2988948)

Windows 任務計劃程序未正確對任務執行完整性檢查的方式中存在一個特權提升漏洞。成功利用此漏洞的***者可以在本地系統的安全上下文中運行任意代碼。***者可隨後安裝程序;查看、更改或刪除數據;或者創建擁有完全用戶權限的新帳戶。

要在“常見漏洞和披露”列表中以標準條目查看此漏洞,請參閱 CVE-2014-4074。

緩解因素

緩解是指一種設置、通用配置或者一般的最佳實踐,它以默認狀態存在,能夠降低利用漏洞的嚴重性。以下緩解因素在您遇到的情形中可能會有所幫助:

***者必須擁有有效的登錄憑據並能本地登錄才能利用此漏洞。匿名用戶無法利用此漏洞,也無法以遠程方式利用此漏洞。

變通辦法

變通辦法是指一種設置或配置更改,它不能從根本上糾正漏洞,但有助於在應用更新之前封堵已知的***源。Microsoft 已測試了以下變通方法,並在討論中指明瞭變通方法是否會降低功能性:

關閉任務計劃程序服務

注意 如果註冊表編輯器使用不當,可能會導致嚴重的問題,可能必須重新安裝操作系統。Microsoft 不保證能夠解決因註冊表編輯器使用不當而導致的問題。使用註冊表編輯器的風險由您自己承擔。有關如何編輯註冊表的信息,請查看註冊表編輯器 (Regedit.exe) 中的“更改項和值”幫助主題,或查看 Regedt32.exe 中的“在註冊表中添加和刪除信息”和“編輯註冊表數據”幫助主題。

單擊“開始”,單擊“運行”,在“打開”框中鍵入 Regedit,然後單擊“確定”。

找到並隨後選擇下列註冊表項:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Schedule

雙擊“開始”鍵,將其值從 2 改爲 4,然後單擊“確定”。

退出註冊表編輯器,然後重新啓動計算機。

變通辦法的影響。 用戶將無法在計算機上運行預定任務。我們建議,這可能會對依賴於任務計劃程序的進程造成不利影響。

如何撤消變通方法。

單擊“開始”,單擊“運行”,在“打開”框中鍵入 Regedit,然後單擊“確定”。

找到並隨後選擇下列註冊表項:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Schedule

雙擊“開始”鍵,將其值從 4 改爲 2,然後單擊“確定”。

退出註冊表編輯器,然後重新啓動計算機。

常見問題

這些漏洞的影響範圍有多大?

這是一個特權提升漏洞。成功利用此漏洞的***者可執行任意代碼,並可完全控制受影響的系統。***者可隨後安裝程序;查看、更改或刪除數據;或者創建擁有完全用戶權限的新帳戶。

造成此漏洞的原因是什麼?

當 Windows 任務計劃程序未正確對任務執行完整性檢查時,會導致該漏洞。

什麼是 Windows 任務計劃程序?

任務計劃程序是在所選計算機上啓用常規任務自動化的一項 Windows 服務。任務計劃程序通過監視用戶已選擇用於啓動任務(稱爲觸發器)的條件,然後在符合此條件後執行任務來進行此操作。有關詳細信息,請參閱 MSDN 庫條目任務計劃程序。

***者可能利用此漏洞執行什麼操作?

成功利用此漏洞的***者可以在本地系統的安全上下文中運行任意代碼。***者可隨後安裝程序;查看、更改或刪除數據;或者創建擁有完全用戶權限的新帳戶。

***者如何利用此漏洞?

要利用此漏洞,***者必須先登錄到系統。然後,***者可以運行一個爲利用此漏洞而特製的應用程序,從而完全控制受影響的系統。

《 NTFS 文件系統權限配置管理實戰》

假設我們要限制所有系統帳戶對本地硬盤上的某個文件的讀寫訪問,以及限制通過互聯網對它的訪問,可以按如下步驟進行設置,首先必須確保該文件所在的磁盤分區以 NTFS 文件系統進行了格式化,在本地路徑 D:\apache2.2\htdocs (該路徑是 Apache httpd web 服務器用於映射網站根目錄的路徑)下有一個 HTML 文檔,默認情況下,在本地可以通過文本編輯器打開這個文檔,也可以通過瀏覽器訪問這個頁面:

該 HTML 文檔的默認 NTFS 權限如下所示:

可以看到,管理員組,用戶組,系統組,驗證組(Authenticated Users)內的用戶帳戶均對這個文檔的相關操作有允許的權限,因此我們要直接刪除這些組,或者將這些組對於 apples.html 的權限修改成“拒絕”;

由於登錄到系統的用戶將自動添加到驗證組,以及 Everyone 組(上圖沒有列出)的成員,因此也需要刪除這兩個組或者修改成拒絕;拒絕的優先級高於“允許”,因此當策略有衝突時,以拒絕策略優先。

最後僅留下系統組(SYSTEM),並且將該組的成員對於 apples.html 的權限修改成“拒絕”,這樣才能完全禁止瀏覽器通過 web 服務器訪問這個頁面,下面以刪除驗證組的步驟爲例,其它組的操作類似:

類似的,如果將 SYSTEM 組對 D:\apache2.2\htdocs ,也就是網站根目錄映射到本地文件系統的路徑,這個 htdocs 的文件夾的權限設置爲“拒絕完全控制”,那麼以 SYSTEM 令牌運行的 httpd 進程,將無法向互聯網用戶提供對網站根目錄的web 服務(包括禁止對 htdocs 下的任何內容,例如 apples.html 文檔的訪問),導致通過瀏覽器訪問時出現與上圖一樣的禁止信息。

而 OOOOOOOOOO 用戶對 D:\apache2.2\htdocs 的權限爲“允許完全控制”,那麼以 OOOOOOOOOO 用戶本地登陸系統,然後啓動瀏覽器,瀏覽器進程將以 OOOOOOOOOO 令牌運行,因此瀏覽器能夠“直接”打開並渲染 apples.html 頁面(因爲不是通過權限受限的 httpd 進程讀取)。

對於生產服務器而言,安裝應用程序的頻率不高,因此可以將 C:\windows 以及 C:\Program Files 等這些重要的系統文件夾的完全訪問權限,僅保留管理員組和 SYSTEM 組,刪除其它任何組的任何訪問權限(對網站根目錄保留 web 服務器運行時用戶令牌的權限),需要安裝程序缺少相應用戶權限時,再臨時賦予權限,這樣就進一步提升了安全性。

在使用防火牆基於協議/端口號配置出入站訪問規則時,通常將

C:\Windows\System32\drivers\etc\services

這個文件保存一個副本,在其中查詢已在IANA註冊的知名端口,協議,應用服務的對照。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

這個路徑下的鍵值 Shell 與 Userinit 在正常情況下爲:

多數***病毒爲了實現通過資源管理器和用戶初始化進程來開機啓動,也會修改上圖中的相應鍵值,需要檢查此處。

另外,需要檢查註冊表路徑:

HKEY_CLASSES_ROOT\

下的常見文件類型是否被修改。文件關聯型***通常會修改這些文件的默認打開類型,下圖是exe文件的正常鍵值,需要檢查的還有dll,com,pdf,jpg,txt等鍵值:

組策略***通過修改其中的配置來實現在用戶登錄時自動運行,其修改的項目無法通過 msconfig.exe 來查看,必須打開組策略編輯器 gpedit.msc,在其中定位:

計算機配置 -> 管理模板 -> 系統 -> 登錄,在右側窗口確認設置項“在用戶登錄時運行這些程序”的“狀態”欄爲“未配置”,或者是熟悉的合法程序,否則予以刪除。

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows

右側的Load 鍵值在正常情況下應該爲空,病毒***經常修改此處實現自動加載運行。