ARP協議的運行機制

ARP協議的主要作用是完成從IP地址到地址的轉換.網絡數據包對應於鏈路層的數據幀幀頭,包含了源主機的MAC地址和目標主機的MAC地址.源主機發出的數據幀中已經包含了目標主機的MAC地址,而目標的MAC地址就是事先通過ARP協議獲得的.如果目標主機的MAC地址在本機的ARP緩存表中沒有記錄,則需要通過ARP進行地址解析來獲取.目標主機的MAC地址在本機的ARP緩存中獲取後,會將IP地址和其MAC地址進行對應起來保存在源主機的ARP緩存表中,以後需要使用時從ARP緩存表中查詢到後就可以直接使用了.

ARP欺騙的原理

由上面的ARP協議的運行機制大概可以想得到ARP欺騙的原理了,如果本機曾經和其他主機進行過數據通信,那麼在本機的ARP緩存列表中必定會有相應的IP和對應的MAC地址的記錄.然而主機中的ARP緩存表都會自動更新的機制,每臺主機在收到ARP的數據包時都會更新自己的ARP緩存列表,而這裏就是欺騙的原理所在,假如惡意主機僞裝併發送欺騙性的ARP數據包,在收到數據包之後,更新其ARP緩存表,從而建立起錯誤的IP地址和MAC地址的對應關係.

ARP欺騙方式

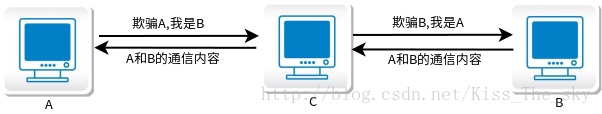

1.實施中間人欺騙

該種攻擊主要是在局域網環境內實施的.假設同一個局域網內有A,B,C三臺計算機,他們的MAC地址分別爲MAC-A,MAC-B,MAC-C.A與B進行直接的通信,而C想竊取A發送給B的消息,因此就要實施該種方式.

因爲其內容描述較爲複雜,在這裏就不長篇講述了,答題可以表示爲下圖(詳細的可以根據上面的欺騙原理思考可得):

如果C發給A的ARP欺騙數據包中僞造的源IP地址爲B,而對應的MAC地址是一個僞造並且不存在的地址;則在A更新之後的ARP緩存表中,B的IP地址對應的MAC地址就是一個不存在的MAC地址,那麼,在A和B通信時所構造的數據包中,鏈路層的目標主機B的MAC地址就是一個不存在的地址.在局域網的交換機進行轉發時,這個不存在的MAC地址就不會轉發,從而造成A和B之間的網絡通信的無法正常運行.這就是局域網中ARP病毒發作用是能夠癱瘓和終端網絡通信的原因.

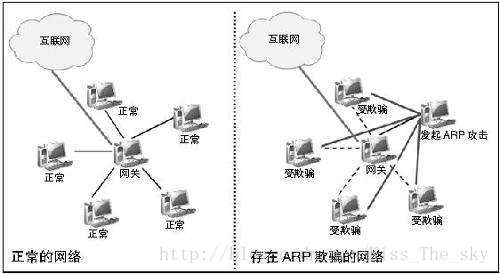

2.ARP的僞裝網關欺騙攻擊

這裏不進行長篇大論了,簡單貼一張圖

3.具體的防範措施

首先,可以通過IDS、Antiarp、或者ARP防火牆等查找ARP欺騙的設備或者工具檢測網絡內的ARP欺騙攻擊,然後定位ARP病毒主機,再通過殺毒軟件或者手工分析的方式清楚ARP病毒.

MAC地址與地址雙向靜態綁定的配置方法如下:

arp緩存列表是可以查看的 用arp -a就可以看到

首先,在局域網內的所有計算機上,通過arp -s將IP地址與MAC地址進行靜態綁定.

arp -d 刪掉之前的保存的所有IP和MAC對應關係

arp -s 網關IP網關MAC// 將網關IP和網關做靜態綁定

然後,在路由器或者網關上將局域網內計算機的IP和MAC地址同樣進行對應的靜態綁定.