Proxmox 雙因子認證

一、Proxmox支持兩種方式的雙因子認證:

1.通過認證域方式實現,也就是TOTP或YubiKey OTP實現。

- 使用這種方式,新建用戶時需要將其持有的Key信息添加到系統,不然就沒辦法登錄。使用TOTP的用戶,如果被允許先登錄,可以在登錄後修改TOTP信息。

- 如果認證域未強制要求提供雙因子認證,用戶也可以通過TOTP選擇自行啓用雙因子認證。如果服務器配置了AppID,且未強制開啓其他雙因子認證方式,用戶也可以選擇使用U2F認證。

2. U2F 認證:

如需使用U2F認證,服務器需要配置擁有合法https證書的域。還需要配置初始的AppID。

修改AppID會導致已有U2F註冊失效。

(這要求還有點高,AppID一修改,也受影響,就略過不採用了)

二、實現方式:

- 先用TOTP時間令牌方式來實現

-

在用戶管理中選中用戶後,點TFA按鈕

-

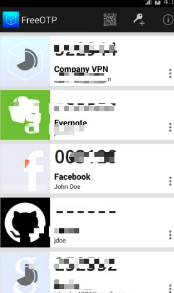

然後下載個FfreeOTP

- 打開掃一掃:

會出現6個數字。填到驗證碼裏應用後就OK了。 - 或者你是個很有安全意識的運維人員,你的管理人員沒這意識,你可以自行設置TFA:

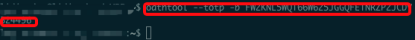

- 如果你覺得下載個應用太煩,那可以安裝個oathtool工具;

一條命令就出來了:

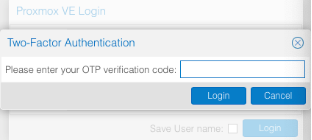

oathtool --totp -b <這裏寫你的祕鑰>- 登陸時,險了密碼,會強制要求輸入一個OTP的code. 輸入那6個數字,就OK了。

- 還有用YuBiKEY 硬件來實現的,看下這貨的價格,好幾百。如果確實你的資產價值值得投入的話,還是有必要的。

裝好驅動,使用界面是這樣的。