一、 在阿里雲訪問控制中打開用戶SSO選項,在阿里雲目錄中配置可信外部SAML IdP

二、 在ADFS中配置阿里云爲可信SP

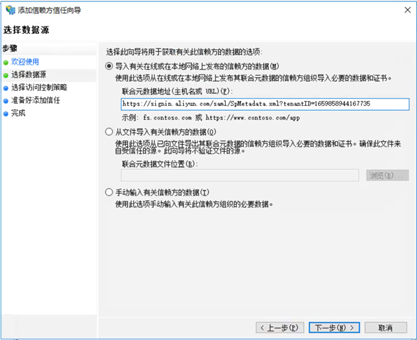

元數據URL獲取:

- 雲賬號登錄RAM控制檯。

- 在左側導航欄,單擊SSO管理。

- 單擊用戶SSO。

- 在SSO登錄設置區域,可以查看當前雲賬號的SAML服務提供商元數據URL。

三、 爲阿里雲SP配置SAML斷言屬性。

配置Active Directory中的UPN爲SAML斷言中的NameID

在這裏,微軟用了Claim(聲明)這一術語來指代SAML斷言中的屬性。這是因爲AD FS支持的其他協議(OAuth,WS-Fed等)也都使用Claim來表達Token中的字段。

第一步:爲信賴方編輯聲明規則

所謂聲明規則,指的是Claims Rule,也就是SAML斷言中的聲明(屬性)是怎樣從Active Directory的用戶屬性中生成的。

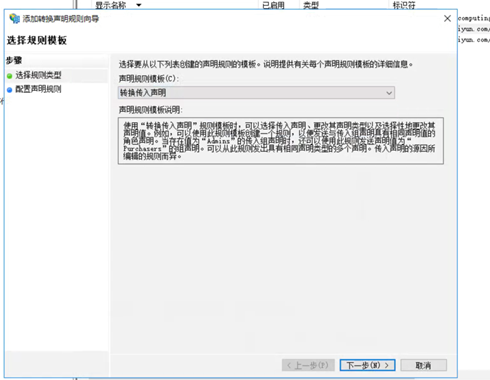

第二步:添加頒發轉換規則

所謂頒發轉換規則,指的是Issuance Transformation Rule,指的是如何將一個已知的用戶屬性,經過轉換之後,頒發爲SAML斷言中的屬性。由於我們要將用戶在AD中的UPN頒發爲NameID,因此需要添加一個新的規則

規則的模版爲轉換傳入聲明

到這裏,由於我們雲賬號裏的UPN域名爲jccloud.onaliyun.com,而AD中的UPN域名爲corp.jccfc.com,顯然如果直接將AD中的User Principal Name映射爲NameID會讓阿里雲無法匹配到正確的子賬號用戶。

在這種情況下,在AD FS給阿里雲頒發的SAML斷言中就必須將UPN的域名後綴從corp.jccfc.com替換爲jccloud.onaliyun.com(假定用戶名一一對應)

四、 驗證配置

在內網打開門戶

選擇用戶SSO,使用域賬戶登錄。

登陸成功。