Blog Address:https://blog.51cto.com/14669127

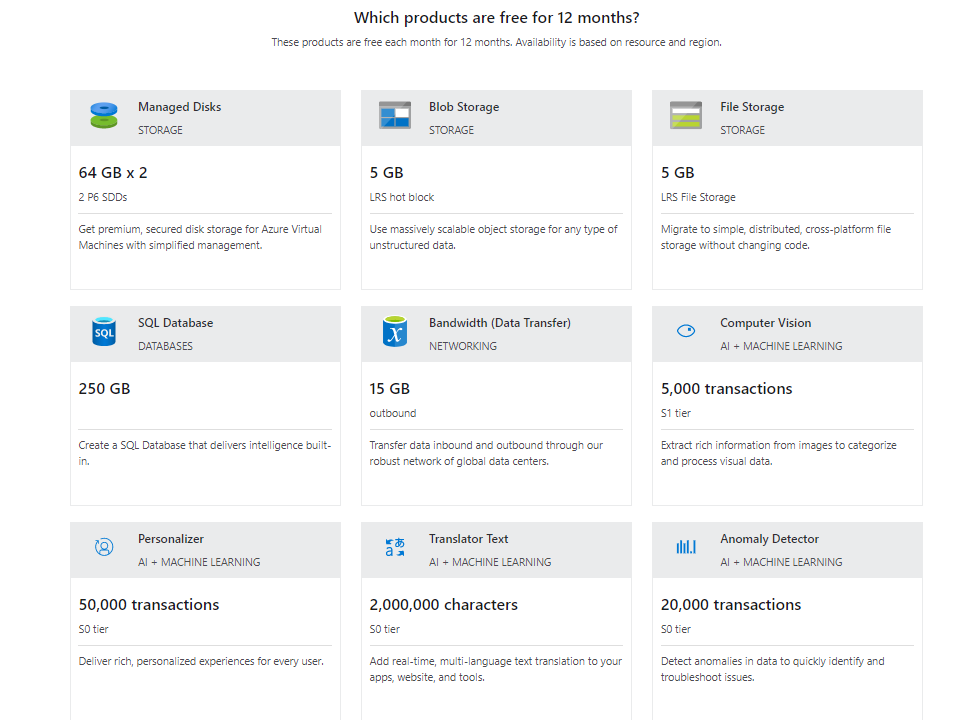

Azure Subscription是一個容器,很多企業都選擇在Azure上provision一些資源,比如VMs,Databases等等,當然也會用來開發和部署基於雲的應用程序,使用比較複雜的人工智能服務等等,爲了新建和使用Azure服務,你跟公司申請一個Azure Subscription 賬號,若你僅限於學習Azure 基礎功能,那麼也可以訪問網站:https://azure.microsoft.com/en-us/free/ 申請一個free account,以下服務可以free使用12個月。

以下是3個特定區訪問Azure的鏈接地址:

- Azure Government: https://portal.azure.us/

- Azure Germany: https://portal.microsoftazure.de/

- Azure in China(21Vianet): https://portal.azure.cn/

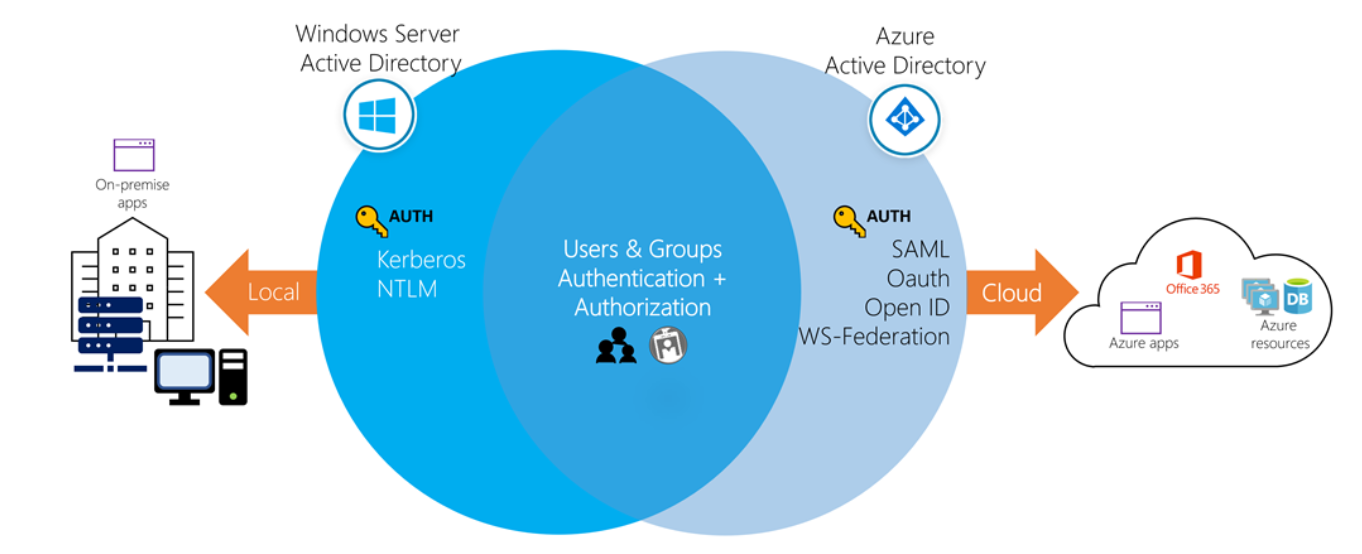

企業的IT將平臺架構在雲中,不限於服務器,網站或者數據,這對企業來說最大的挑戰就是安全性,需要考慮如何保護這些資源,如何識別用戶身份,且允許他們訪問哪些資源和數據等等,爲了解決企業的這些需求和顧慮,Microsoft 在 Azure上提供了Azure Active Directory,是基於雲的身份和訪問管理服務,可以提供single sign-on登錄或者多重身份驗證機制,用來控制訪問一些應用程序或者SaaS產品,比如Office 365, Salesforce或者Dropbox等等,從而幫助企業保護用戶免受網絡安全***。

如果客戶已經部署Windows AD Server,那麼也可以連接Azure AD,將本地的directory擴展到Azure上,這樣用戶就可以使用相同的credentials訪問本地或者基於雲端的資源。

企業一般都會使用默認的Azure AD Directory 來管理用戶授權或者與他們本地的Windows服務器AD目錄同步,但如果有一些開發任務的情況下,如果你是Azure owner,那麼可以有權限單獨創建一個額外的directory來爲開發和測試提供資源,具體操作步驟:

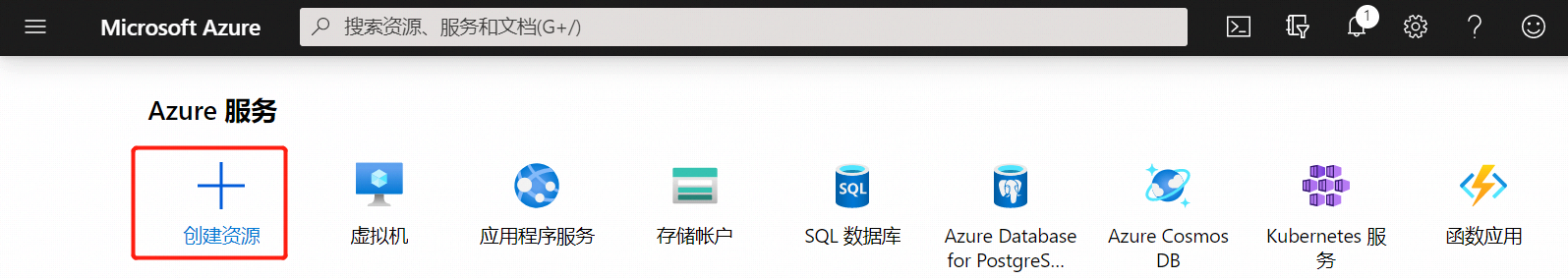

1.登錄Azure Portal: https://portal.azure.com/ , 在資源管理器頁面,選擇“創建資源”,如下圖所示:

2.在新建頁面,點擊導航中的“標識”,然後點擊“Azure Active Directory”,如下圖所示:

3.在創建目錄頁面,輸入組織名稱、初始域名和國家區域,然後點擊“創建”

說明:

- 雖然這裏的默認域名不能更改,但是稍後你可以根據實際需要添加自定義域名,這樣用戶就可以使用傳統的域名地址或者郵件地址,比如 [email protected]

- 國家區域,意味着你將Directory 實例創建在哪個區域的Azure 數據中心上,日後將無法更改

一旦Directory創建完成,你就可以添加用戶,創建role,註冊apps和devices或者控制一些licenses等等。

Azure 用戶,通常情況下,Azure AD通過以下三種方式定義用戶:

- Cloud identities:這些用戶只存在於Azure AD中,屬於組織內部用戶。

- Directory-Synchronized identities:這些用戶存在On-premises Active Directory中,通過Azure AD Connect 將用戶同步到Azure中,但是用戶和組的管理仍舊在Windows Server AD端。

- Guest Users:這些用戶是Azure的外部的受邀請的用戶。比如vendor或者contractors等等,需要訪問Azure 資源時,可以邀請他們,一旦不需要他們繼續幫助,可以刪除這些用戶。

Azure AD Group,可以更容易的管理用戶和權限,管理員可以直接給Group一套訪問權限,而不需要爲每個用戶逐一授權,Azure AD 提供了2種Group類型:

- Security Group:這是比較常見的,用來爲一組用戶提供共享資源的訪問,比如創建一個security group,擁有特定的security policy,這樣你就可以直接給這個組授權,而不需要單一爲每個用戶做特殊處理。

- Office 365 Group:爲用戶提供更多協作的機會,比如shared mailbox,calendar,files以及SharePoint site 等等。

Azure AD 還提供了內置的Role來管理一些比較常見的security scenarios,以下是應用於所有資源類型的三個Role:

- Owner:對所有資源都有訪問權限,包含給其他人授權

- Contributor:創建和管理所有類型的Azure Resource,但不包含給其他人授權

- Reader:只能瀏覽已存在的Azure Resource

也可以根據需求,通過Azure Portal、Azure PowerShell、Azure Graph API 來創建新的Role。

關於Azure AD user 同步相關資料: