華爲防火牆HCIA學習筆記04 GRE ***

***簡介

***定義

- 虛擬專用網***(Virtual Private Network)是一種"通過共享的公共網絡建立私有的數據通道,將各個需要接入這張虛擬網的網絡或終端通過通道連接起來,構成一個專用的、具有一定安全性和服務質量保證的網絡 "。

- 虛擬 :用戶不再需要擁有實際的專用長途數據線路,而是利用公網線路建立自己的私有網絡 。

- 專用網絡:用戶可以爲自己制定一個最符合自己需求的網絡 。

- 傳統的***組網主要採用專線***和基於客戶端設備的加密***兩種方式。

- 第一種方式的成本比較高,擴展性也不好;

- 第二種方式對用戶端設備及人員的要求較高。

- IETF草案對基於IP的***的理解是:"使用IP機制仿真出一個私有的廣域網"。

- 隨着IP數據通信技術的不斷髮展,基於IP的***技術逐漸成爲***市場的主流。

***分類

- L3***

- 三層***主要是指***技術工作在協議棧的網絡層。

- 以IPSec ***技術爲例,IPSec報頭與IP報頭工作在同一層次,封裝報文時或者是以IPinIP的方式進行封裝,或者是IPSec報頭與IP報頭同時對數據載荷進行封裝。

- 除IPSec ***技術外,主要的三層***技術還有GRE ***。

- GRE ***產生的時間比較早,實現的機制也比較簡單。GRE ***可以實現任意一種網絡協議在另一種網絡協議上的封裝。與IPSec相比,安全性沒有得到保證,只能提供有限的簡單的安全機制。

- L2***

- 二層***則是指***技術工作在協議棧的數據鏈路層。

- 二層***主要包括的協議有點到點隧道協議(PPTP, Point-to-Point Tunneling Protocol)、二層轉發協議(L2F, Layer 2 Forwarding)以及二層隧道協議(L2TP, Layer 2 Tunneling Protocol)。

***的應用場景

- Site-to-Site ***

- 用於兩個局域網之間建立連接。

- 可採用的***技術:IPSec、L2TP、L2TP over IPSec、GRE over IPSec、IPSec over GRE。

- Client-to-Site ***

- 用於客戶端與企業內網之間建立連接。

- 可採用的***技術:SSL、IPSec、L2TP、L2TP over IPSec。

GRE ***

GRE ***簡介

- General Routing Encapsulation,簡稱GRE,是一種三層***封裝技術。GRE可以對某些網絡層協議(如IPX、Apple Talk、IP等)的報文進行封裝,使封裝後的報文能夠在另一種網絡中(如IPv4)傳輸,從而解決了跨越異種網絡的報文傳輸問題。異種報文傳輸的通道稱爲Tunnel(隧道)。

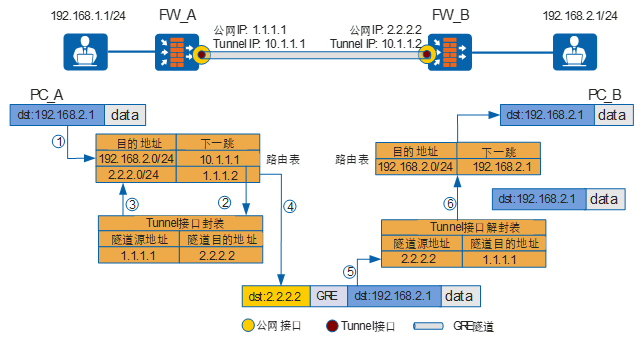

GRE報文處理過程

- PC_A通過GRE隧道訪問PC_B時,FW_A和FW_B上的報文轉發過程如下:

- PC_A訪問PC_B的原始報文進入FW_A後,首先匹配路由表。

- 根據路由查找結果,FW_A將報文送到Tunnel接口進行GRE封裝,增加GRE頭,外層加新IP頭。

- FW_A根據GRE報文的新IP頭的目的地址(2.2.2.2),再次查找路由表。

- FW_A根據路由查找結果轉發報文。

- FW_B收到GRE報文後,首先判斷這個報文是不是GRE報文。封裝後的GRE報文會有個新的IP頭,這個新的IP頭中有個Protocol字段,字段中標識了內層協議類型,如果Protocol字段值是47,就表示這個報文是GRE報文。如果是GRE報文,FW_B則將該報文送到Tunnel接口解封裝,去掉新的IP頭、GRE頭,恢復爲原始報文;如果不是,則報文按照普通報文進行處理。

- FW_B根據原始報文的目的地址再次查找路由表,然後根據路由匹配結果轉發報文。

總結:

FW_A的轉發路徑:匹配路由表 - - > Tunnel接口封裝 - - > 再次匹配路由表 - - > 轉發數據。

FW_B收到報文轉發路徑:檢查報文協議 - - > GRE 報文 - - > Tunnel接口解封裝 - - > 匹配路由 - - > 轉發報文 。

GRE安全策略

- PC_A發出的原始報文進入Tunnel(假定Tunnel接口加入GRE區域)接口這個過程中,報文經過的安全域間是Trust—>GRE;原始報文被GRE封裝後,FW_A在轉發這個報文時,報文經過的安全域間是Local—>Untrust。華爲防火牆默認發出***報文不需要安全策略。

- 當報文到達FW_B時,FW_B會進行解封裝。在此過程中,報文經過的安全域間是Untrust—>Local;GRE報文被解封裝後,FW_B在轉發原始報文時,報文經過的安全域間是GRE—>Trust。

實驗:

GRE ***

需求:

配置GRE ***使得深圳公司和廣州公司能夠互訪。

思路:

1. 配置GRE

a:配置Tunnel接口

b:將Tunnel接口加入防火牆區域

2. 配置***路由

a:局域網目的路由

3. 配置安全策略

命令行配置:

GRE配置:

FW1配置,FW2配置相同

//創建隧道

[SH_FW]interface Tunnel 0

[SH_FW-Tunnel0]ip add 10.1.1.1 24

[SH_FW-Tunnel0]tunnel-protocol gre

[SH_FW-Tunnel0]source g1/0/0

[SH_FW-Tunnel0]destination 101.1.1.1

//將隧道加入防火牆區域

[SH_FW]firewall zone name gre

[SH_FW-zone-gre]set priority 20

[SH_FW-zone-gre]add int Tunnel 0

//配置Tunnel路由,將流量引入Tunnel口。

[SH_FW]ip route-static 192.168.2.0 24 Tunnel 0

SZ_FW安全策略:由深圳防火牆發送流量到廣州

security-policy

//第一條安全策略

rule name sz_gz_icmp

source-zone trust

destination-zone gre

source-address 192.168.1.1 mask 255.255.255.255

destination-address 192.168.2.1 mask 255.255.255.255

service icmp

action permit

//第二條安全策略,實際上不需要,寫了也沒用

rule name sz_gz_gre

source-zone local

destination-zone untrust

source-address 202.1.1.1 mask 255.255.255.255

destination-address 101.1.1.1 mask 255.255.255.255

//指定一條協議,gre的協議號爲47

service protocol 47

action permit

//第三條安全策略,廣州回包報文或廣州發送給深圳的報文。由於上一條安全策略可以省略,所以不會創建會話。

rule name gz_sz_reply

source-zone untrust

destination-zone local

source-address 101.1.1.1 mask 255.255.255.255

destination-address 202.1.1.1 mask 255.255.255.255

service protocol 47

action permit

廣州防火牆策略:從深圳防火牆發送過來的流量

security-policy

rule name sz_gz_gre

source-zone untrust

destination-zone local

source-address 202.1.1.1 mask 255.255.255.255

destination-address 101.1.1.1 mask 255.255.255.255

service protocol 47

action permit

rule name sz_gz_icmp

source-zone gre

destination-zone trust

source-address 192.168.1.1 mask 255.255.255.255

destination-address 192.168.2.1 mask 255.255.255.255

service icmp

action permit

安全策略原理:

深圳防火牆策略分析:

PC1發送ICMP報文到PC2

1. 源地址爲192.168.1.1目的地址爲192.168.2.1

2. PC1將ICMP報文發送到SZ_FW的G1/0/1口,此端口爲trust區域,防火牆查路由表

發現將路由轉發到Tunnel接口,此接口屬於gre區域。所以第一條安全規則爲:

souce zone:trust

destination zone: gre

protocol:icmp

3. Tunnel口根據gre協議將原始報文的私網源碼IP封裝成公網源碼IP。新的源目IP:

source:202.1.1.1

destination:101.1.1.1

ip:202.1.1.1屬於g1/0/0接口,此接口屬於local區域,

ip:101.1.1.1屬於untrust區域

所以第二條安全規則:

source zone:local

destination zone:untrust

protocol:gre

4. PC2的回包,GZ_FW同樣也會將局域網IP轉換爲GRE IP回包給本地,使用GRE協議

所以第三條安全策略:

source ip: 101.1.1.1

destination ip: 202.1.1.1

source zone: untrust

destinatio zone: local

protocol: gre

防火牆安全策略:

1. 華爲防火牆對任何本地發出***流量都不需要安全策略。

2. 收到GRE的流量需要安全策略。

廣州防火牆接收流量策略分析:

1. 收到流量的協議爲GRE,源IP:202.1.1.1 目標IP:101.1.1.1

2. 由源目IP可知,源區域爲untrust,目標區域爲local,因此第一條安全策略爲:

source: 202.1.1.1

destination: 101.1.1.1

source zone: untrust

destination zone: local

protocol: gre(47)

3. 因爲是GRE協議,所以需要將流量轉發給GRE模塊處理,去掉IP頭部和GRE頭部。

因此得到的源目IP爲source: 192.168.1.1 destination: 192.168.2.1,

查路由表可知:192.168.1.1爲Tunnel口,屬於GRE區域。192.168.2.1 屬於trust

區域。由此得出第二條安全規則:

source: 192.168.1.1

destination: 192.168.2.1

source zone: gre

destination zone: trust

protocol: icmp

以上路由策略皆爲PC1-->PC2方向,PC2-->PC1方向反向思考?

GRE ***和NAT在同一設備上:

需求:

使PC1使用NAT技術訪問Server2,同時使用GRE ***技術訪問PC2

思路:基礎配置以完成爲前提。

1. 配置NAT-EASY

a. 配置nat-policy,easy ip不需要地址池。

2. 配置GRE ***

a. 配置GRE Tunnel

b. 注意:一定要將Tunnel接口加入區域

c. 配置***路由

3. 配置安全策略

a. 配置nat-security,使用內網能夠訪問公網

b. 配置GRE安全策略。

命令行:

1. 配置NAT-EASY IP

nat-policy

rule name nat_trust_untrust

source-zone trust

egress-interface GigabitEthernet1/0/0

source-address 192.168.1.0 mask 255.255.255.0

destination-address 8.8.8.8 mask 255.255.255.255

service http

service icmp

action source-nat easy-ip

2. 配置NAT安全策略:

security-policy

rule name nat_trust_untrust

source-zone trust

destination-zone untrust

source-address 192.168.1.0 mask 255.255.255.0

destination-address 8.8.8.8 mask 255.255.255.255

service http

service icmp

action permit

3. 配置GRE ***

interface Tunnel0

ip address 10.1.1.1 255.255.255.0

tunnel-protocol gre

source 202.1.1.1

destination 101.1.1.1

3.1 注意:一定要將Tunel接口加入區域

[SH_FW]firewall zone gre

[SH_FW-zone-gre]add int Tunnel 0

4. 配置***路由:

[SH_FW]ip route-static 192.168.2.0 24 Tunnel 0

5. 配置GRE安全策略:此配置爲FW1

security-policy

//發往廣州公司報文

rule name ***_trust_gre

source-zone trust

destination-zone gre

source-address 192.168.1.0 mask 255.255.255.0

destination-address 192.168.2.0 mask 255.255.255.0

service http

service icmp

action permit

//從廣州公司迴應的報文,到防火牆的公網接口

rule name ***_untrust_local

source-zone untrust

destination-zone local

source-address 101.1.1.1 mask 255.255.255.255

destination-address 202.1.1.1 mask 255.255.255.255

service gre

action permit

//從廣州公司發來的報文,防火牆到私網的PC

rule name ***_gre_trust

source-zone gre

destination-zone trust

source-address 192.168.2.0 mask 255.255.255.0

destination-address 192.168.1.0 mask 255.255.255.0

service http

service icmp

FW2的配置和FW1類似,方向相反。

GRE ***和NAT不在同一設備上

需求:

1. 在NAT_FW上配置NAT_Server,使內網IP轉換爲公網IP。

2. 在SZ_FW_***上配置GRE ***,使深圳公司的內網能夠訪問北京公司的內網。

思路:

1. 基礎配置(IP地址完成),需要配置防火牆區域,路由

2. 在NAT_FW上配置NAT-Server.

3. 在SZ_FW_***和BJ_FW_***中配置GRE ***

4. 分別配置安全策略。

命令行:

1. 在NAT_FW配置nat-server

[NAT_FW]nat server ***_gre protocol 47 global interface g1/0/1 inside 172.16.12.1

2. 在SZ_FW_***配置GRE ***

interface Tunnel0

ip address 10.1.1.1 255.255.255.0

tunnel-protocol gre

source 172.16.12.1

destination 101.1.1.1

[SZ_FW_***]ip route-static 192.168.2.0 24 Tunnel 0

[SZ_FW_***]firewall zone trust

[SZ_FW_***-zone-trust]add interface Tunnel 0

思路:因爲NAT_FW上配置了NAT-Server,所以Tunnel 0

中的source直接填寫172.16.12.1

3. 在BJ_FW_***中配置GRE ***

interface Tunnel0

ip address 10.1.1.2 255.255.255.0

tunnel-protocol gre

source GigabitEthernet1/0/1

destination 202.1.1.1

[BJ_FW_***]firewall zone trust

[BJ_FW_***-zone-trust]add interface Tunnel 0

[BJ_FW_***]ip route-static 192.168.1.0 24 Tunnel 0

思路:destination 202.1.1.1 不能填寫內網地址,但是

NAT-FW中配置了NAT-Server,所以填寫NAT-FW外網接口的

IP地址

4. 在NAT-FW上配置安全策略

security-policy

//BJ回來的報文

rule name ***_untrust_trust

source-zone untrust

destination-zone trust

source-address 101.1.1.1 mask 255.255.255.255

destination-address 172.16.12.1 mask 255.255.255.255

destination-address 202.1.1.1 mask 255.255.255.255

service gre

action permit

//SZ發出去的報文

rule name ***_trust_untrust

source-zone trust

destination-zone untrust

source-address 172.16.12.1 mask 255.255.255.255

destination-address 101.1.1.1 mask 255.255.255.255

service gre

action permit

5. 在BJ_FW_***上配置安全策略

//SZ發過來的報文

rule name ***_untrust_trust

source-zone untrust

destination-zone local

destination-zone trust

source-address 202.1.1.1 mask 255.255.255.255

destination-address 101.1.1.1 mask 255.255.255.255

service gre

action permit

6. 在SZ_FW_***中配置安全策略

//從BJ過來的報文

security-policy

rule name ***_trust_local

source-zone trust

destination-zone local

source-address 101.1.1.1 mask 255.255.255.255

destination-address 172.16.12.1 mask 255.255.255.255

service gre

action permit

感謝騰訊課堂的JACK老師