IPSec單隧道×××

前言:前兩天分別在H3C和Cisco的設備上實現了×××的簡單應用,實現gre隧道。相對於IPSec隧道模式而言,gre隧道缺點顯而易見:配置相對較簡單,而且不具有加密能力,對於企業一些要求不是很高的應用來說,gre隧道就可以滿足了,但是對於一些要求安全性較高的傳輸時,IPSec就能體現出它的安全性。但缺點就是配置相對較爲嚴謹,而且複雜。單隧道還好點,對於多隧道的應用,配置相對較爲繁瑣了一些,但在安全的前提下,配置的難易顯得沒那麼重要了。

IPSec簡介:IPSec 是一系列網絡安全協議的總稱,它是由IETF(Internet 工程任務組)開發的,可爲通訊雙方提供訪問控制、無連接的完整性、數據來源認證、反重放、加密以及對數據流分類加密等服務。它是網絡層的安全機制,通過對網絡層包信息的保護,上層應用程序即使沒有實現安全性,也能夠自動從網絡層提供的安全性中獲益。這打消了人們對×××安全性的顧慮,使得××× 得以廣泛應用。IPSec的工作方式有兩種;傳輸方式;隧道方式。

IPSec對報文的處理過程分析:

爲了實現數據包在IP層的安全,IPSec通過加密和數據驗證等方式來保證數據報在網絡上傳輸時的保密性、完整性、真實性、抗重播。爲了實現上面的4個目標,

IPSec通過兩種安全協議:AH(認證頭)和ESP(封裝安全載荷)。

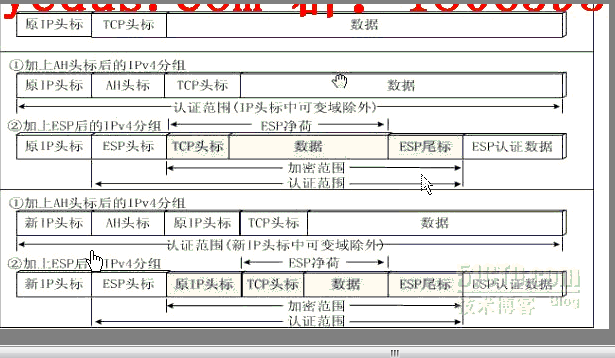

下面通過一張圖來對比分析一下這兩種協議:

【AH】

傳輸方式下:

當原始數據包在網絡層傳輸時,在原始IP頭部和TCP頭部之間加入AH協議頭, 原始的IP頭部沒有變化。

隧道方式下:

當原始數據包在網絡層傳輸時, 原始的IP頭被新的IP頭部所替換掉,又在新的IP頭和TCP頭部之間加入了AH協議頭部。

【ESP】

傳輸方式下:

當原始數據包在網絡層傳輸時,在原始IP頭部和TCP頭部之間加入ESP協議頭, 原始的IP頭部沒有變化。

隧道方式下:

當原始數據包在網絡層傳輸時, 原始的IP頭被新的IP頭部所替換掉,又在新的IP頭和TCP頭部之間加入了ESP協議頭部。

【總結】

從安全性來講,隧道模式優於傳輸模式。它可以完全地對原始ip數據報進行驗證和加密;此外,可以使用IPSec對等體的IP地址來隱藏客戶機的ip地址。從性能來講,隧道模式比傳輸模式佔用更多的帶寬,因爲它有一個額外的ip頭部。

安全聯盟【SA】:安全聯盟是IPSec的基礎,也是IPSec的本質。SA是單向的、在兩個對等體之間的雙向通信,最少需要兩個安全聯盟來分別對兩個方向的數據流進行安全保護。有兩種方式來建立安全聯盟:一種是Manual(手工方式);

IKE(自動協商)。

下面通過兩個實驗來充分理解這兩種方式的配置差別

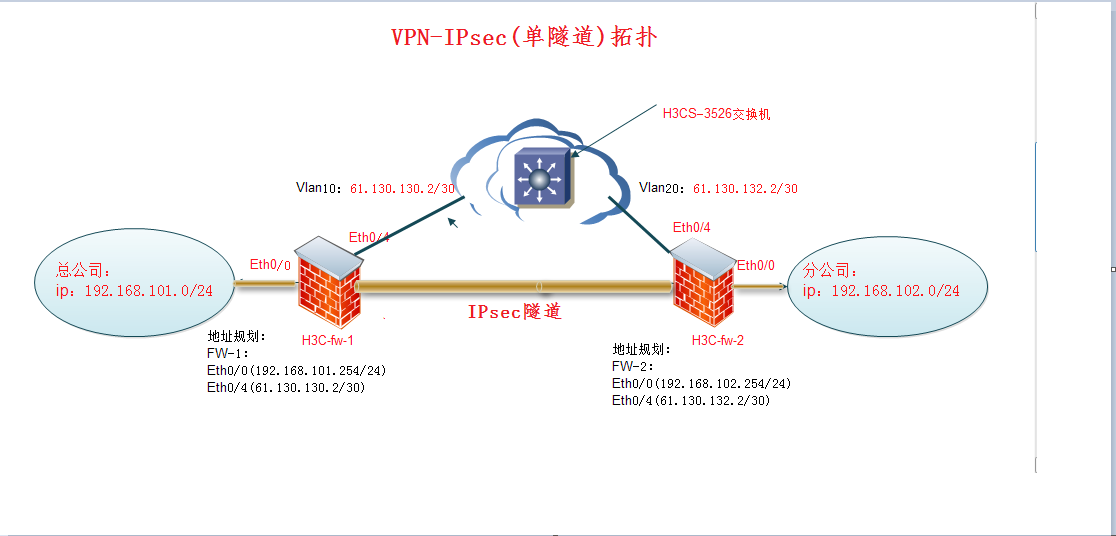

【實驗拓撲圖】

【IPSec ×××配置過程】

Step1:定義被保護的數據流(acl)

Step2:定義安全提議

①IPSec工作方式選擇:transport(傳輸方式)/tunnel(隧道方式)【默認】

②選擇安全協議類型:AH(認證頭)/ESP(封裝安全載荷)

③在選擇的協議類型下選擇相應的加密算法和認證算法。

AH----> authentication-algorithm MD5/SHA1

ESP---->authentication-algorithm MD5/SHA1

----->encryption-algorithm DES/3DES/AES

Step3:定義安全策略(安全策略組) ------>實現acl和安全提議的綁定

Step4: 接口應用安全策略 ----->在接口上應用策略

【實驗一:Manual方式參考配置】

SIP配置

vlan 10

port e0/10

ip add 61.130.130.2 255.255.255.252

vlan 20

port e0/20

ip add 61.130.132.2 255.255.255.252

FW-1配置

sysname FW-1

inter e0/0

ip add 192.168.101.254 24

inter e0/4

ip add 61.130.130.1 30

ip route-static 0.0.0.0 0 61.130.130.2

add inter e0/0

firewall zone trust

add inter e0/0

quit

firewall zone untrust

add inter e0/4

①流控制

acl number 3000 match-order auto(深度優先)/config(配置優先)--->默認

rule 10 permit ip source 192.168.101.0 0.0.0.255 destination 192.168.102.0 0.0.0.255

rule 20 deny ip any destination any

②安全提議

ipsec proposal A(提議名字:可以隨便起)

encapsulation-mode tunnel(transport/tunnel)

transform esp(ah/ah-esp/esp)

esp authentication-algorithm md5(md5/sha)

esp encryption-algorithm des(des/3des/aes)

③策略

ipsec policy a(策略名:隨意起) 10 manual(手動定義SA參數)【isakmp(自動協商)】

security acl 3000

proposal A

tunnel local 61.130.130.1

tunnel remote 61.130.132.1

sa spi outbound esp 12345

sa string-key outbound esp abcde

sa spi inbound esp 54321

sa string-key inbound esp edcba

④接口應用策略

inter e0/4

ipsec policy a

FW-2配置

sysname FW-2

inter e0/0

ip add 192.168.102.254 24

inter e0/4

ip add 61.130.132.1 30

ip route-static 0.0.0.0 0 61.130.132.2

firewall zone trust

add inter e0/0

quit

firewall zone untrust

add inter e0/4

①流控制

acl number 3000 match-order auto

rule 10 permit ip source 192.168.102.0 0.0.0.255 destination 192.168.101.0 0.0.0.255

rule 20 deny ip any destination any

②安全提議

ipsec proposal B(提議名字:可以隨便起)

encapsulation-mode tunnel(transport/tunnel)

transform esp(ah/ah-esp/esp)

esp authentication md5(md5/sha)

esp encry des(des/3des/aes)

③策略

ipsec policy b(策略名:隨意起) 10 manual(手動定義SA參數)【isakmp(自動協商)】

security acl 3000

proposal B

tunnel local 61.130.132.1

tunnel remote 61.130.130.1

sa spi outbound esp 54321

sa string-key outbound esp edcba

sa spi inbound esp 123456

sa string-key inbound esp abcde

【實驗二:IKE方式參考配置】

SIP配置

vlan 10

port e0/10

ip add 61.130.130.2 255.255.255.252

vlan 20

port e0/20

ip add 61.130.132.2 255.255.255.252

FW-1配置

sysname FW-1

inter e0/0

ip add 192.168.101.254 24

inter e0/4

ip add 61.130.130.1 30

ip route-static 0.0.0.0 0 61.130.130.2

add inter e0/0

firewall zone trust

add inter e0/0

quit

firewall zone untrust

add inter e0/4

①流控制

acl number 3000 match-order auto(深度優先)/config(配置優先)--->默認

rule 10 permit ip source 192.168.101.0 0.0.0.255 destination 192.168.102.0 0.0.0.255

rule 20 deny ip any destination any

②安全提議

ipsec proposal A(提議名字:可以隨便起)

encapsulation-mode tunnel(transport/tunnel)

transform esp(ah/ah-esp/esp)

esp authentication-algorithm md5(md5/sha)

esp encryption-algorithm des(des/3des/aes)

③策略

ipsec policy a(策略名:隨意起) 10 isakmp(自動協商)

security acl 3000

proposal A

quit

ike peer FW-2 (指定鄰居)

local-address 61.130.130.1

remote-address 61.130.132.1

pre-shared-key simple 123456 (域共享密鑰)

ipsec policy a 10 isakmp

ike peer-peer FW-2

④接口應用策略

inter e0/4

ipsec policy a

FW-2配置

sysname FW-2

inter e0/0

ip add 192.168.102.254 24

inter e0/4

ip add 61.130.132.1 30

ip route-static 0.0.0.0 0 61.130.132.2

firewall zone trust

add inter e0/0

quit

firewall zone untrust

add inter e0/4

①流控制

acl number 3000 match-order auto

rule 10 permit ip source 192.168.102.0 0.0.0.255 destination 192.168.101.0 0.0.0.255

rule 20 deny ip any destination any

②安全提議

ipsec proposal B(提議名字:可以隨便起)

encapsulation-mode tunnel(transport/tunnel)

transform esp(ah/ah-esp/esp)

esp authentication md5(md5/sha)

esp encry des(des/3des/aes)

③策略

ipsec policy b(策略名:隨意起) 10 isakmp(自動協商)

security acl 3000

proposal B

quit

ike peer FW-1 (指定鄰居)

local-address 61.130.132.1

remote-address 61.130.130.1

pre-shared-key simple 123456 (域共享密鑰)

ipsec policy b 10 isakmp

ike peer-peer FW-1

接下來的下次實驗小遍會用IKE(自動協商)方式實現IPSec多隧道,敬請期待哦。。。。。。。。