在上一篇,介紹了ACL的原理與基本配置,舉例說明了標準ACL、擴展ACL、命名ACL的配置案例,下面介紹綜合應用ACL的案例。

ACL的原理與基本配置的鏈接:http://yangshufan.blog.51cto.com/13004230/1958558

ACL的綜合應用

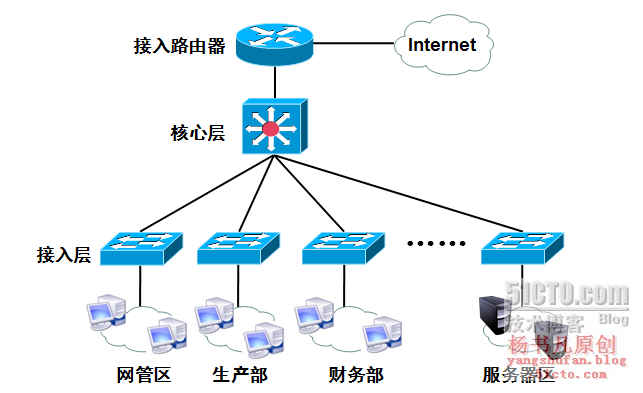

公司內部網絡已經建成,網絡拓撲圖如下所示:

公司網絡內部規劃如下:

(1)根據公司現有各部門主機數量和以後增加主機的情況,爲每個部門分配一個C類地址,並且每個部門使用一個VLAN,以便以管理。

(2)分配一個C類地址作爲設備的管理地址。

按照上述規劃配置設備,已經實現了網絡連通。

基於信息安全方面考慮,公司要求如下:

(1)限定不同部門能訪問的服務器。例如,財務部只能訪問財務部服務器,生產部只能訪問生產部服務器。

(2)網絡管理員可以訪問所有服務器。

(3)網絡設備只允許網管區IP地址通過TELNET登陸,並配置設備用戶名爲ysf,密碼爲ysf.123

(4)只有網絡管理員才能通過遠程桌面、TELNET、SSH等登陸方式管理服務器

(5)要求所有部門之間不能互通,但都可以和網絡管理員互通

(6)公司有幾名信息安全員,要求信息安全員可以訪問服務器,但不能訪問Internet

(7)外網只能訪問特定服務器的特定服務

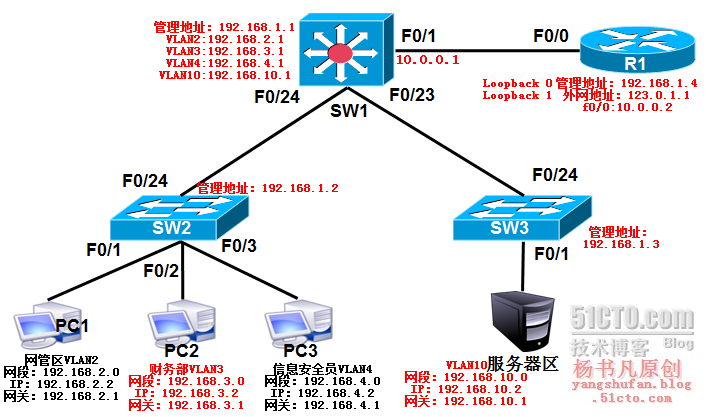

由於公司網絡比較複雜,按照以下網絡規劃進行配置,如圖所示:

1.配置設備,實現全網互通

(1)R1的配置信息如下:

R1(config)# int f0/0 R1(config-if)# ip add 10.0.0.2 255.0.0.0 R1(config-if)# no sh R1(config)# int loopback 0 R1(config-if)# ip add 192.168.1.4 255.255.255.0 R1(config)# int loopback 1 R1(config-if)# ip add 123.0.1.1 255.255.0.0 R1(config)# ip route 192.168.0.0 255.255.0.0 10.0.0.1

(2)SW1的配置信息如下:

SW1(config)# vlan 2 SW1(config)# vlan 3 SW1(config)# vlan 4 SW1(config)# vlan 10 SW1(config)# int f0/1 SW1(config-if)# no sw SW1(config-if)# ip add 10.0.0.1 255.0.0.0 SW1(config)# ip route 0.0.0.0 0.0.0.0 10.0.0.2 SW1(config)# ip routing SW1(config)# int r f0/23 - 24 SW1(config-if-range)# sw tr en do SW1(config-if-range)# sw mo tr SW1(config)# vlan 1 SW1(config-if)# ip add 192.168.1.1 255.255.255.0 SW1(config-if)# no sh SW1(config)# vlan 2 SW1(config-if)# ip add 192.168.2.1 255.255.255.0 SW1(config-if)# no sh SW1(config)# vlan 3 SW1(config-if)# ip add 192.168.3.1 255.255.255.0 SW1(config-if)# no sh SW1(config)# vlan 4 SW1(config-if)# ip add 192.168.4.1 255.255.255.0 SW1(config-if)# no sh SW1(config)# vlan 10 SW1(config-if)# ip add 192.168.10.1 255.255.255.0 SW1(config-if)# no sh

(3)SW2的配置信息如下:

SW2(config)# vlan 2 SW2(config)# vlan 3 SW2(config)# vlan 4 SW2(config)# int f0/24 SW2(config-if)# sw mo tr SW2(config)# int vlan 1 SW2(config-if)# ip add 192.168.1.2 255.255.255.0 SW2(config-if)# no sh SW2(config)# ip default-gateway 192.168.1.1 SW2(config)# int 0/1 SW2(config-if)# sw ac vlan 2 SW2(config)# int 0/2 SW2(config-if)# sw ac vlan 3 SW2(config)# int 0/3 SW2(config-if)# sw ac vlan 4

SW3的配置信息如下:

SW3(config)# vlan 10 SW3(config)# int f0/24 SW3(config-if)# sw mo tr SW3(config)# int 0/1 SW3(config-if)# sw ac vlan 10 SW3(config)# int vlan 1 SW3(config-if)# ip add 192.168.1.3 255.255.255.0 SW3(config-if)# no sh SW3(config)# ip default-gateway 192.168.1.1

2.配置ACL實現公司要求

(1)配置實現網絡設備只允許網管區IP地址通過TELNET登陸,並配置設備用戶名爲ysf,密碼爲ysf.123

R1的配置信息如下:

R1(config)# access-list 1 permit 192.168.2.0 0.0.0.255 R1(config)# username ysf password ysf.123 R1(config)# line vty 0 4 R1(config-line)# login local R1(config-line)# access-class 1 in SW1、SW2、SW3的配置信息與R1相同(略)

(2)公司其他要求配置如下:

SW1(config)# ip access-list extended fuwuqi SW1(config-ext-nacl)# permit ip 192.168.2.0 0.0.0.255 host 192.168.10.2 //允許網管區訪問服務器 SW1(config-ext-nacl)# deny tcp 192.168.0.0 0.0.255.255 host 192.168.10.2 eq telnet SW1(config-ext-nacl)# deny tcp 192.168.0.0 0.0.255.255 host 192.168.10.2 eq 22 SW1(config-ext-nacl)# deny tcp 192.168.0.0 0.0.255.255 host 192.168.10.2 eq 3389 //以上四條ACL表示,除了網管區外,其他所有內網主機都不能通過訪問TELNET、SSH和遠程桌面登陸服務器 SW1(config-ext-nacl)# permit ip 192.168.0.0 0.0.255.255 host 192.168.10.2 SW1(config-ext-nacl)# permit tcp any host 192.168.10.2 eq 80 //以上兩條ACL表示,允許內網主機訪問服務器,允許外網主機訪問服務器的www服務 SW1(config-ext-nacl)# deny ip any any SW1(config)# int vlan 10 SW1(config-if)# ip access-group fuwuqi out //應用到OUT方向 SW1(config)# ip access-list extended caiwubu SW1(config-ext-nacl)# permit ip 192.168.3.0 0.0.0.255 host 192.168.10.2 SW1(config-ext-nacl)# permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.0.255 SW1(config-ext-nacl)# deny ip 192.168.3.0 0.0.0.255 192.168.0.0 0.0.0.255.255 SW1(config-ext-nacl)# permit ip any any //以上四條表示財務部可以訪問服務器,可以訪問網管區和外網,拒絕訪問其他部門 SW1(config)# int vlan 3 SW1(config-if)# ip access-group caiwubu in //應用到IN方向 SW1(config)# ip access-list extended anquanyuan SW1(config-ext-nacl)# permit ip 192.168.4.0 0.0.0.255 host 192.168.10.2 SW1(config-ext-nacl)# permit ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.0.255 SW1(config-ext-nacl)# deny ip any any //以上三條表示安全員可以訪問服務器,可以訪問網管區,拒絕訪問其他部門,拒絕訪問外網 SW1(config)# int vlan 4 SW1(config-if)# ip access-group anquanyuan in

(3)配置完成後驗證

使用ping命令驗證配置是否正確