今天帶來一箇中小型網絡構建案例,在一箇中型企業網絡中,必不可少的一個設備就是防火牆,在昨天的文章中,已經簡單給大家介紹了一下防火牆的概述與作用,如果大家還有什麼疑問,可以在文章下方提問,小編一定使出我的九牛二虎之力,爲您解決問題,廢話就不多說了,接下來開始操作您就都懂了!!!

項目名稱:

小型網絡構建案例——防火牆的應用

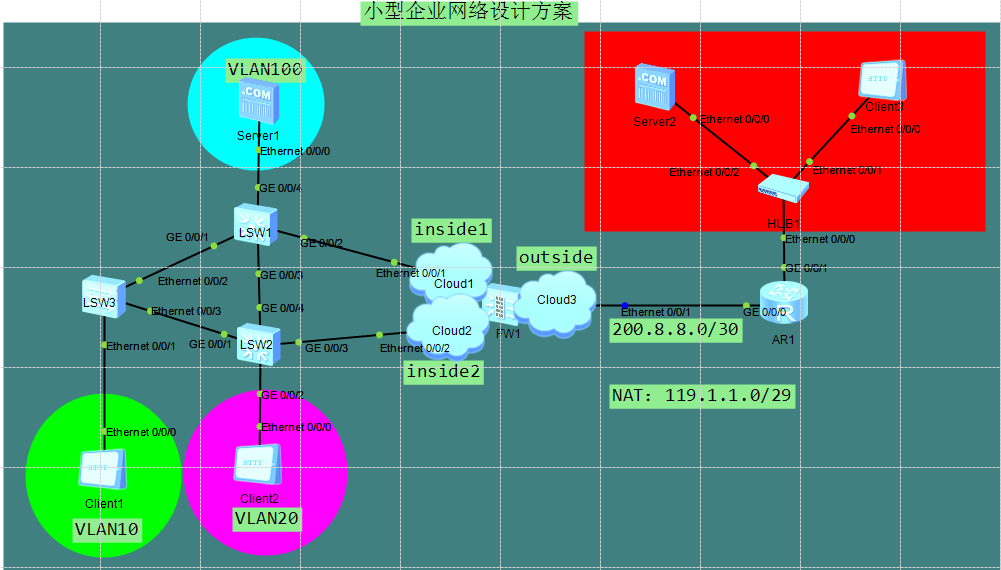

項目拓撲:

項目需求:

1. vlan互通

2. 配置VRRP實現虛擬網關冗餘備份

3. 內網PAT訪問外網

4. 發佈WEB服務器提供外網訪問

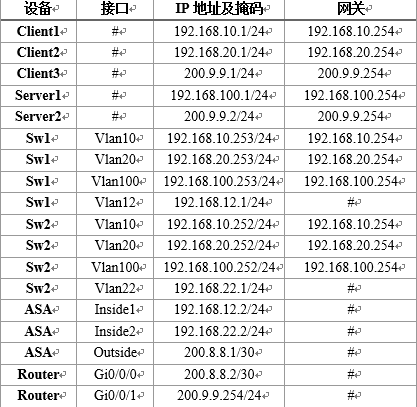

地址規劃:

端口鏈路模式規劃:

涉及技術:

&Vlan:

指的是虛擬局域網,是一種2層技術。可以在交換機上實現廣播域的隔離。從而可以減小數據廣播風暴對交換網絡的影響,降低了網絡管理難度,同時可以實現網絡規模的靈活擴展。

&Trunk與Access:

Trunk鏈路同一時刻可以支持多個 VLAN 的數據轉發,數據攜帶 VLAN 標籤(native vlan 除外);

Access鏈路同一時刻只能傳輸一個 VLAN 的數據,發送和接收的數據,都沒有標籤;

&Vrrp:

指的是虛擬網關冗餘協議,作用是在不同的網關設備之間形成虛擬網關IP地址,從而實現網關設備之間的備份冗餘, 增強網關的穩定性。

&Nat:

指的是網絡地址轉換; 作用是實現內網私有IP地址與外網公有IP地址的轉換,從而實現內網與外網的互通, 同時還可以隱藏內部網絡的結構,增強網絡的安全性。

&默認路由:

是一種特殊的靜態路由,指的是當 路由表中與包的目的地址之間沒有匹配的表項時,路由器能夠做出選擇。如果沒有默認路由,那麼目的地址在路由表中沒有匹配表項的包將被丟棄。

實驗思路及步驟:

一、 根據上面提到的鏈路模式規劃配置鏈路模式

具體操作:創建vlan,配置鏈路模式,將端口加入vlan

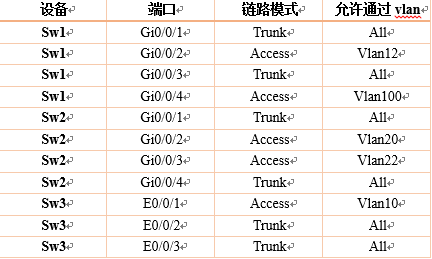

1. 交換機1配置命令如下:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys sw1

[sw1]vlan ba 10 20 100 12 22

[sw1]int gi0/0/1

[sw1-GigabitEthernet0/0/1]port link-type trunk

[sw1-GigabitEthernet0/0/1]port trunk allow-pass vlan all

[sw1-GigabitEthernet0/0/1]int gi 0/0/2

[sw1-GigabitEthernet0/0/2]port link-type access

[sw1-GigabitEthernet0/0/2]port default vlan 12

[sw1-GigabitEthernet0/0/2]int gi 0/0/3

[sw1-GigabitEthernet0/0/3]port link-type trunk

[sw1-GigabitEthernet0/0/3]port trunk allow-pass vlan all

[sw1-GigabitEthernet0/0/3]int gi 0/0/4

[sw1-GigabitEthernet0/0/4]port link-type access

[sw1-GigabitEthernet0/0/4]port default vlan 100驗證:

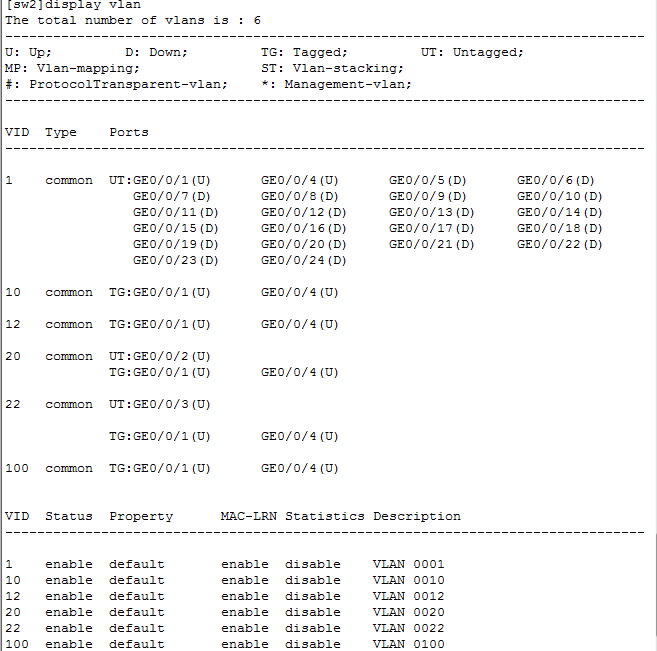

2.交換機2配置命令如下:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys sw2

[sw2]vlan ba 10 20 100 12 22

[sw2]int gi 0/0/1

[sw2-GigabitEthernet0/0/1]port link-type trunk

[sw2-GigabitEthernet0/0/1]port trunk allow-pass vlan all

[sw2-GigabitEthernet0/0/1]int gi 0/0/2

[sw2-GigabitEthernet0/0/2]port link-type access

[sw2-GigabitEthernet0/0/2]port default vlan 20

[sw2-GigabitEthernet0/0/2]int gi 0/0/4

[sw2-GigabitEthernet0/0/4]port link-type trunk

[sw2-GigabitEthernet0/0/4]port trunk allow-pass vlan all

[sw2-GigabitEthernet0/0/4]int gi 0/0/3

[sw2-GigabitEthernet0/0/3]port link-type access

[sw2-GigabitEthernet0/0/3]port default vlan 22驗證:

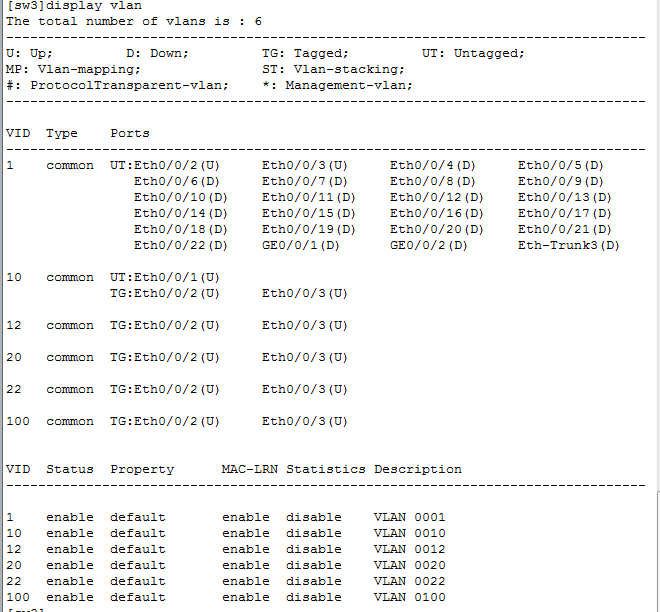

3.交換機3配置命令如下:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys sw3

[sw3]vlan batch 10 20 100 12 22

[sw3]int e0/0/1

[sw3-Ethernet0/0/1]port link-type access

[sw3-Ethernet0/0/1]port default vlan 10

[sw3-Ethernet0/0/1]int e0/0/2

[sw3-Ethernet0/0/2]port link-type trunk

[sw3-Ethernet0/0/2]port trunk allow-pass vlan all

[sw3-Ethernet0/0/2]int e0/0/3

[sw3-Ethernet0/0/3]port link-type trunk

[sw3-Ethernet0/0/3]port trunk allow-pass vlan all驗證:

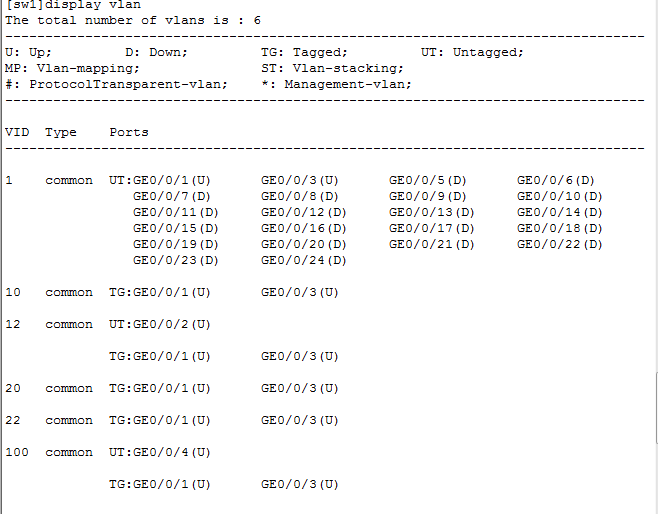

二、配置設備IP地址及服務

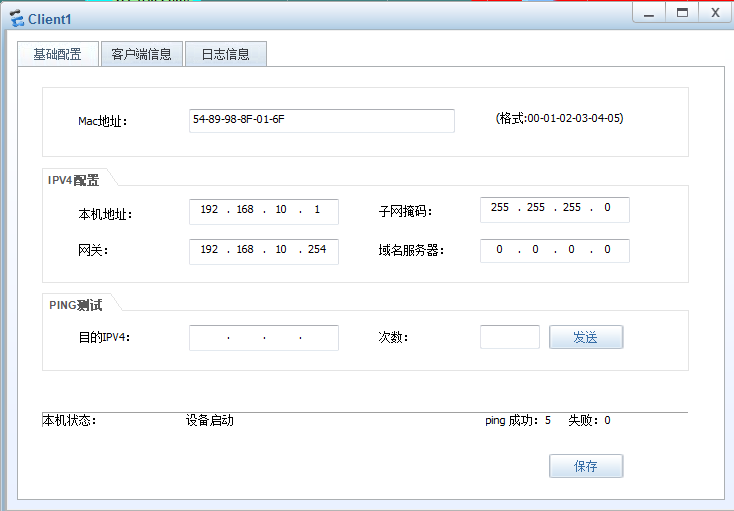

1.配置clent及server

Server1:

Server2:

Client1:

Client2:

Client3:

2.配置交換機ip地址及vrrp

交換機1配置命令如下:

[sw1]int vl 10

[sw1-Vlanif10]undo shutdown

[sw1-Vlanif10]ip address 192.168.10.253 255.255.255.0

[sw1-Vlanif10]vrrp vrid 10 virtual-ip 192.168.10.254

[sw1-Vlanif10]vrrp vrid 10 priority 150

[sw1-Vlanif10]vrrp vrid 10 track interface GigabitEthernet 0/0/2 reduced 100

[sw1-Vlanif10]int vlan 20

[sw1-Vlanif20]undo shutdown

[sw1-Vlanif20]ip address 192.168.20.253 255.255.255.0

[sw1-Vlanif20]vrrp vrid 20 virtual-ip 192.168.20.254

[sw1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

[sw1-Vlanif20]vrrp vrid 20 priority 150

[sw1-Vlanif20]vrrp vrid 20 track interface GigabitEthernet 0/0/2 reduced 100

[sw1-Vlanif20]int vlan 100

[sw1-Vlanif100]undo shutdown

[sw1-Vlanif100]ip address 192.168.100.253 255.255.255.0

[sw1-Vlanif100]vrrp vrid 100 virtual-ip 192.168.100.254

[sw1-Vlanif100]vrrp vrid 100 priority 150

[sw1-Vlanif100]vrrp vrid 100 track interface GigabitEthernet 0/0/2 reduced 100

[sw1-Vlanif100]int vla 12

[sw1-Vlanif12]undo shutdown

[sw1-Vlanif12]ip address 192.168.12.1 255.255.255.0

[sw1-Vlanif12]q交換機2配置命令如下:

<sw2>sys

[sw2]int vl 10

[sw2-Vlanif10]undo shutdown

[sw2-Vlanif10]ip address 192.168.10.252 255.255.255.0

[sw2-Vlanif10]vrrp vrid 10 virtual-ip 192.168.10.254

[sw2-Vlanif10]vrrp vrid 10 track interface gi 0/0/3

[sw2-Vlanif10]int vl 20

[sw2-Vlanif20]undo shutdown

[sw2-Vlanif20]ip address 192.168.20.252 255.255.255.0

[sw2]ip route-static 0.0.0.0 0.0.0.0 192.168.22.2

[sw2-Vlanif20]vrrp vrid 20 virtual-ip 192.168.20.254

[sw2-Vlanif20]vrrp vrid 20 track interface Gi 0/0/3

[sw2-Vlanif20]int vl 100

[sw2-Vlanif100]undo shutdown

[sw2-Vlanif100]ip address 192.168.100.252 255.255.255.0

[sw2-Vlanif100]vrrp vrid 100 virtual-ip 192.168.100.254

[sw2-Vlanif100]vrrp vrid 100 track interface Gi 0/0/3

[sw2-Vlanif100]int vl 22

[sw2-Vlanif22]undo shutdown

[sw2-Vlanif22]ip address 192.168.22.1 255.255.255.0

[sw2-Vlanif22]q3.配置ASA防火牆

配置命令如下:

ciscoasa(config)# clear configure all

ciscoasa(config)# hostname ASA

ASA(config)# int g0

ASA(config-if)# nameif inside1

ASA(config-if)# security-level 100

ASA(config-if)# ip address 192.168.12.2 255.255.255.0

ASA(config-if)# no shutdwn

ASA(config-if)# int g1

ASA(config-if)# nameif inside2

ASA(config-if)# security-level 100

ASA(config-if)# ip address 192.168.22.2 255.255.255.0

ASA(config-if)# int g2

ASA(config-if)# nameif outside

ASA(config-if)# security-level 0

ASA(config-if)# ip address 200.8.8.1 255.255.255.252

ASA(config-if)# no shutdownASA(config-if)# q

4. 配置路由器

配置命令如下:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname Router

[Router]int gi 0/0/0

[Router-GigabitEthernet0/0/0]undo shutdown

Info: Interface GigabitEthernet0/0/0 is not shutdown.

[Router-GigabitEthernet0/0/0]ip address 200.8.8.2 255.255.255.252

[Router-GigabitEthernet0/0/0]int gi 0/0/1

[Router-GigabitEthernet0/0/1]undo shutdown

Info: Interface GigabitEthernet0/0/1 is not shutdown.

[Router-GigabitEthernet0/0/1]ip address 200.9.9.254 255.255.255.0

[Router-GigabitEthernet0/0/1]q

-----

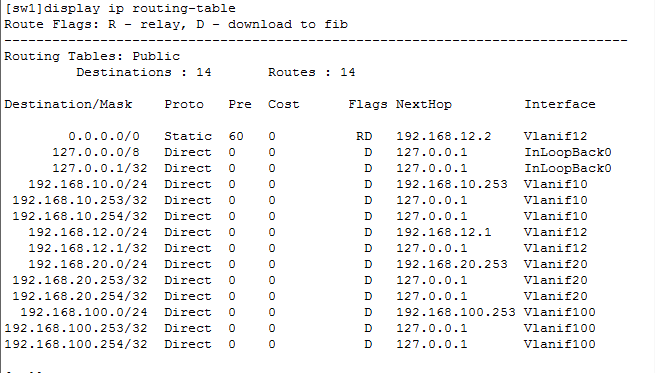

三、配置路由條目,由於此實驗地址較少,這裏配置靜態路由就可以了

Sw1:

[sw1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2查看路由表:

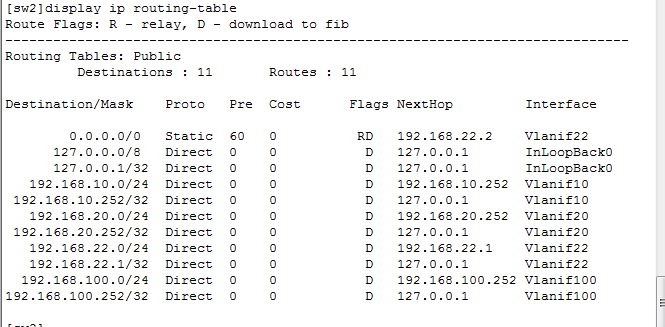

Sw2:

[sw2]ip route-static 0.0.0.0 0.0.0.0 192.168.22.2查看路由表:

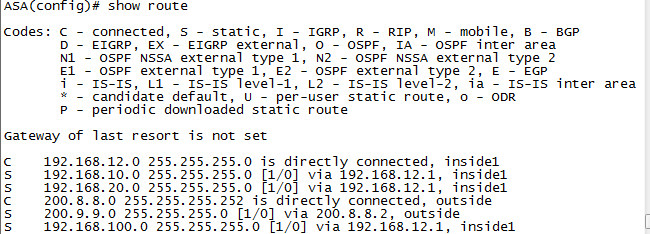

ASA防火牆:

ASA(config)# route inside1 192.168.10.0 255.255.255.0 192.168.12.1

ASA(config)# route inside1 192.168.20.0 255.255.255.0 192.168.12.1

ASA(config)# route inside1 192.168.100.0 255.255.255.0 192.168.12.1

ASA(config)# route outside 0.0.0.0 0.0.0.0 200.8.8.2這裏我們用show route查看路由表:

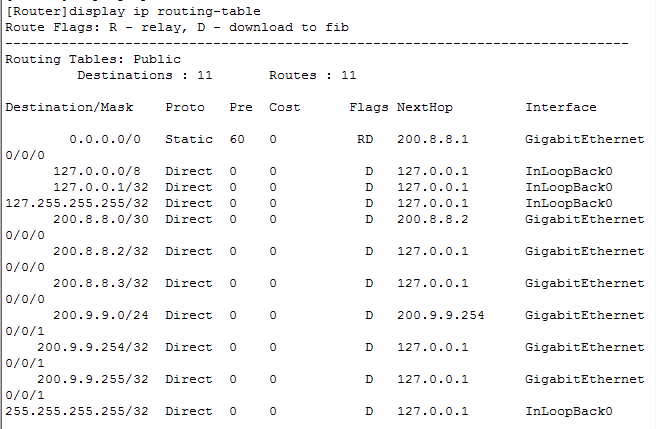

Router:

[Router]ip route-static 119.1.1.0 255.255.255.0 200.8.8.1查看路由表:

到這裏,實驗環境就算是搭建完成了

四、接下來配置內網NAT訪問外網

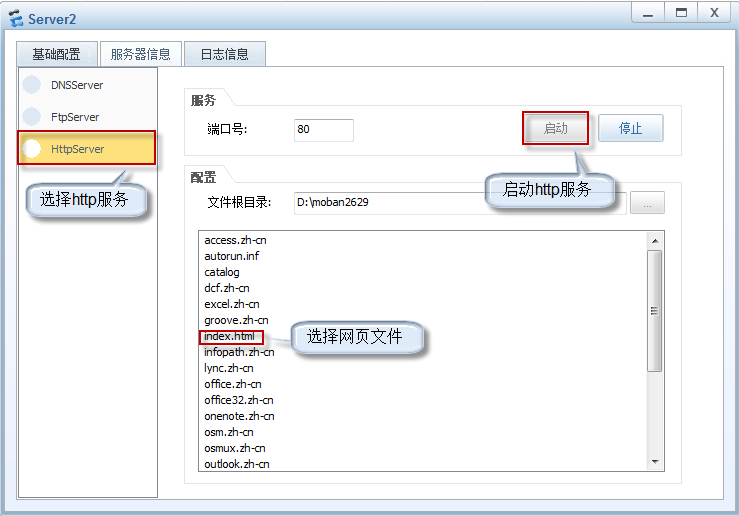

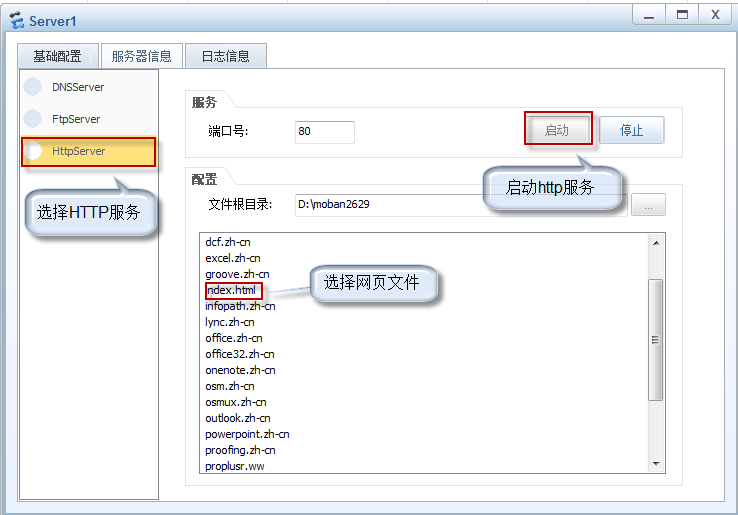

1.首先開啓server2的http服務,主要操作是:選擇http服務,選擇網頁文件,開啓http服務,如圖所示:

2.其次配置NAT,模擬環境:公司現購買了119.1.1.0/29的公有地址,屬於vlan10,vlan20,vlan100的各使用一個,這裏我運用的是動態NAT,因爲在實際工作中,每個vlan不可能只有一臺主機,接下來我們配置一下:

ASA(config)# object network vlan10

ASA(config-network-object)# subnet 192.168.10.0 255.255.255.0

ASA(config-network-object)# nat (inside1,outside) dynamic 119.1.1.1

ASA(config-network-object)# q

ASA(config)# object network vlan20

ASA(config-network-object)# subnet 192.168.20.0 255.255.255.0

ASA(config-network-object)# nat (inside1,outside) dynamic 119.1.1.2

ASA(config-network-object)# q

ASA(config)# object network vlan100

ASA(config-network-object)# subnet 192.168.100.0 255.255.255.0

ASA(config-network-object)# nat (inside1,outside) dynamic 119.1.1.3

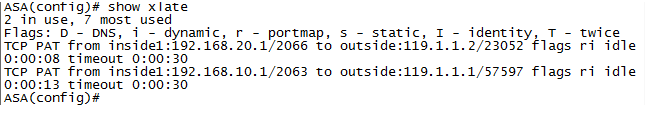

ASA(config-network-object)# q這裏用show xlat 查看xlat表:

再通過抓包查看,是否轉換成功(請看實驗結果驗證)

五、發佈web服務器提供外網訪問

因爲外網屬於outside區域,安全級別要比inside1安全級別低,如果外網想要訪問內網web,必須通過制定ACL才能通過防火牆進行訪問,前面我們已經做過NAT轉換了,NAT既可以實現私有地址對公網地址的轉換,也可以爲外網提供WEB服務。

主要操作:

1.這裏首先先開啓server1的HTTP服務

2.配置NAT

主要操作:配置NAT,這裏配置的是靜態NAT 。

命令如下:

ASA(config)# object network gongwang

ASA(config-network-object)# host 119.1.1.3

ASA(config-network-object)# exit

ASA(config)# object network web

ASA(config-network-object)# host 192.168.100.1

ASA(config-network-object)# nat (inside1,outside) static gongwang service tcp 80 80

ASA(config-network-object)# exit 3.配置ACL,允許外網流量通過防火牆對內網WEB服務器進行訪問

命令如下:

ASA(config)# object network isp

ASA(config-network-object)# host 200.9.9.1

ASA(config-network-object)# exit

ASA(config)# access-list fangwen permit tcp object isp object web eq http

ASA(config)# access-group fangwen in interface outside

訪問結果請看結果驗證。

結果驗證:

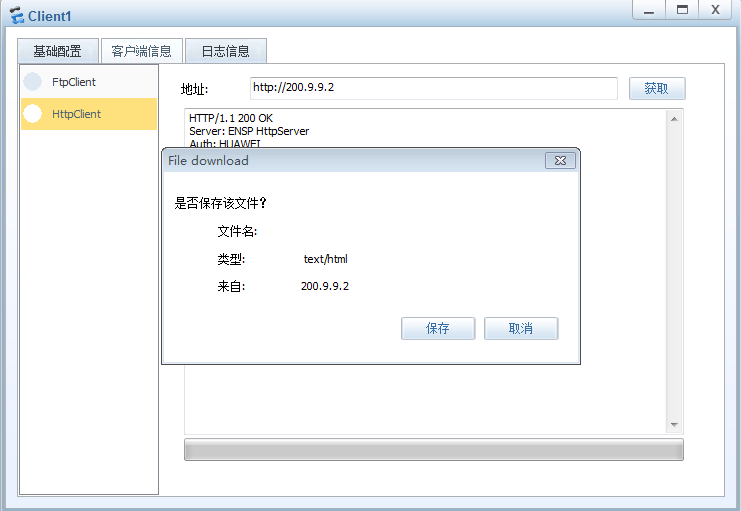

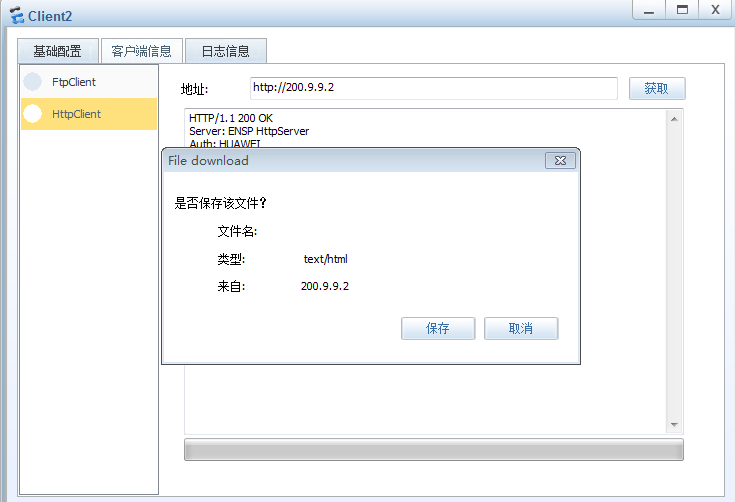

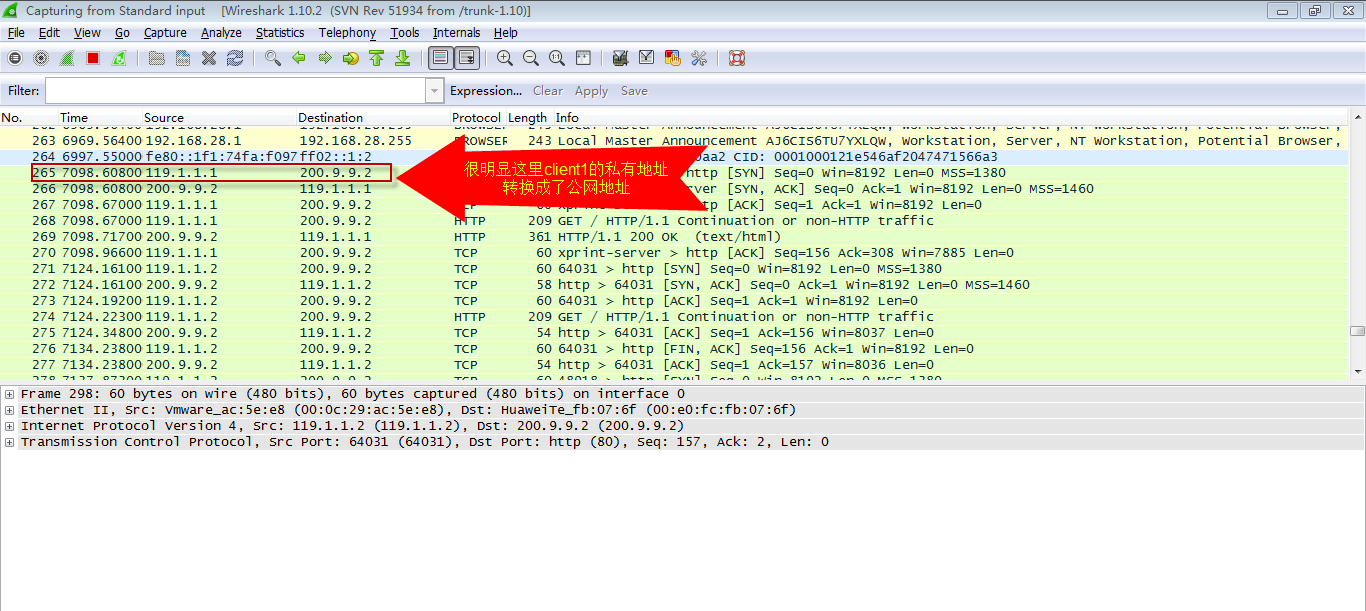

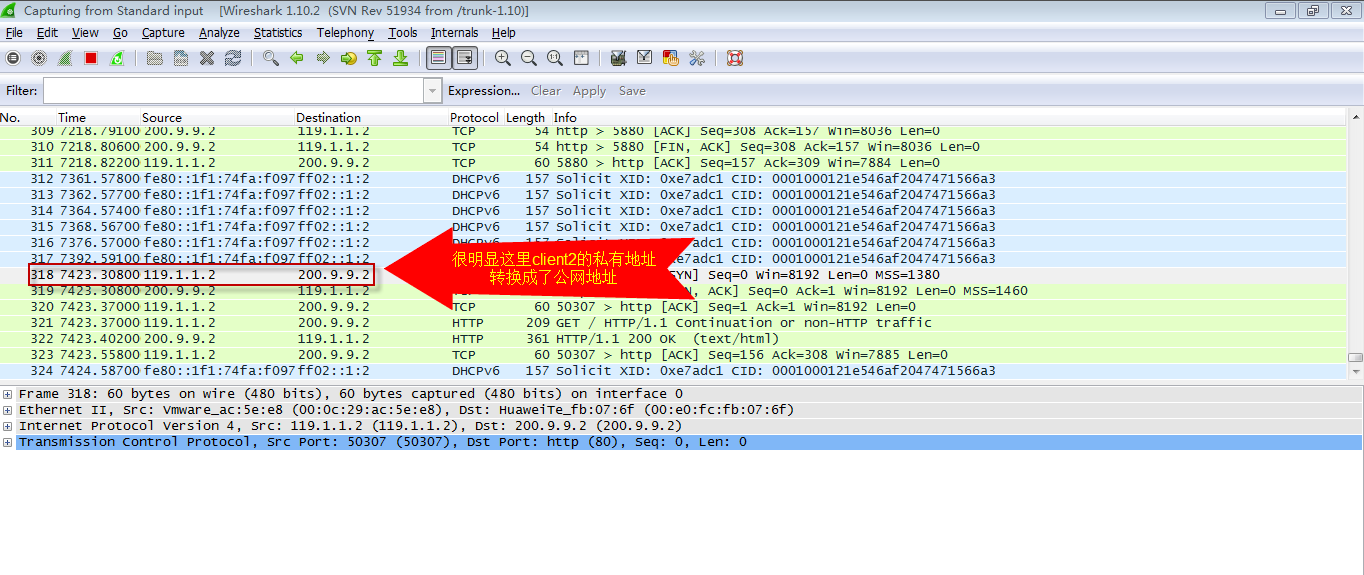

1. 內網NAT訪問外網:

2.抓包分析地址轉換:

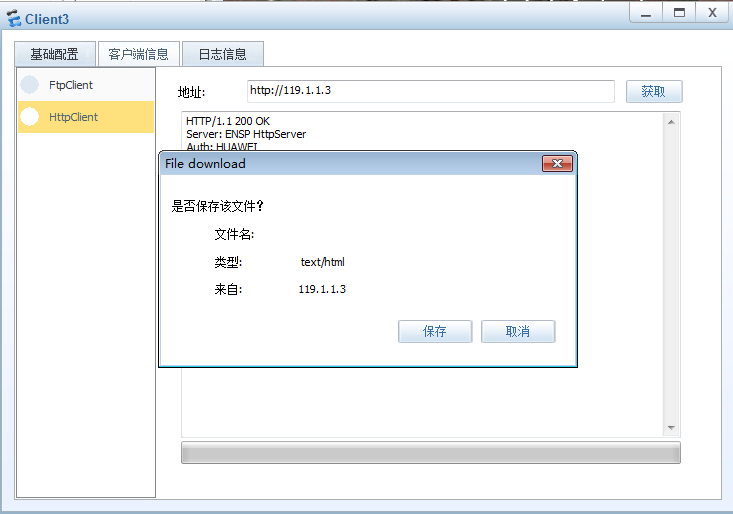

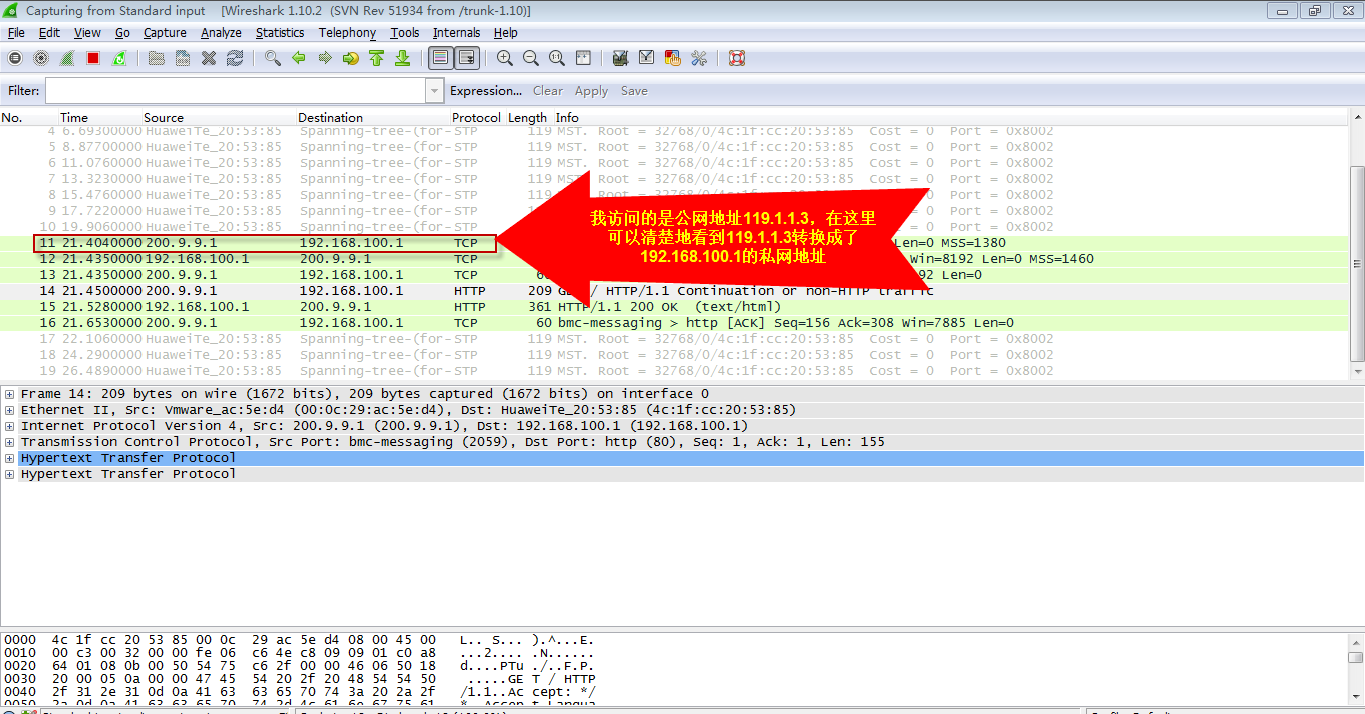

3.內網提供WEB服務供外網訪問

4.抓包分析地址轉換

實驗這裏就算是結束了,在配置的過程中,小編對一個問題不是特別清晰,因此特別查閱了資料,下面給大家分享一下,當然大家有什麼更好地理解可以告訴小編,小編定當感激不盡!!!

模糊點:Nat轉換方式選擇時不是特別清楚

經過查資料明白:

Dynamic NAT/PAT

場景一:

所有內網流量訪問外網時都轉換爲接口的公網地址,此環境適用於僅有一個公網地址的小型辦公室。

場景二

所有內網流量訪問外網時都轉換爲特定的公網地址,此環境適用於的小型辦公室或分支辦公室。

場景三

對於有大量公網地址用戶,常應用在運營商或者公司內網

場景四

對於有大量公網地址用戶,常應用在運營商或者公司內網,爲防止地址用完可以配置一個PAT和interface (推薦)

Static NAT/PAT

場景五

內網有郵件和Web服務器爲遠程辦公用戶提供訪問,此環境適用於HQ和分支辦公室

場景六

此環境用戶的需求比較複雜,客戶在低安全區域有很多提供業務服務的小型機,他需要隱藏被訪問的服務器地址,同時要求對外網server的訪問進行Static方式一對一的映射。

場景七

對通過防火牆的業務流量,不更改源地址,也就是將源地址NAT自己,我們稱爲identity NAT。