動態多點***是一個高擴展的IPSEC ***解決方案

傳統的ipsec S2S 有如下劣勢

1. 中心站點配置量大,無論是採用經典ipsec ***還是採用 gre over ipsec 多一個分支站點就要增加一份配置,那麼當分支站點過多配置就會變成沉重的負擔並且不容易進行管理

2.分支站點間的流量延遲較大

分支站點與分支站點之間不能直接通信,分支與分支進行通信時 數據需要先送往數據中心進行中轉 需要進行2次加密解密 大大增加了延遲時間

3 .每一個分支站點之間都需要固定的IP地址

DM***的優點

1. 簡單的星型拓撲配置 提供了虛擬網狀網絡的連通性

2.分支站點之間支持動態IP

3.增加新的分支站點無需更改中心站點的配置

4.分支站點之間的流量不需要經過HUB端進行中轉

DM*** 由4部分組成

1. 動態多點GRE 隧道

2. 下一跳地址解析協議 NHRP

3. 動態路由協議

4. ipsec技術

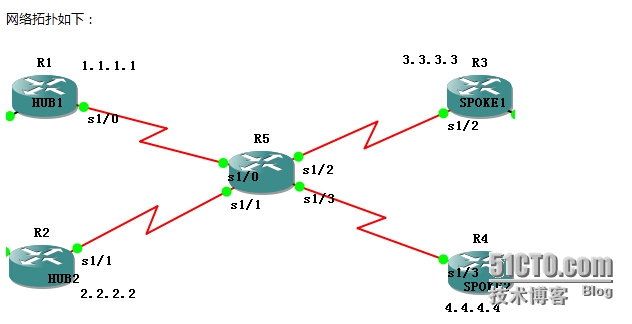

預配要求

1.各總部與分支機構之間不能有去往對方的路由條目

2.確保總部與分支機構之間的公網可通

創建DM *** 總共分爲4個步驟

1. 創建多點隧道

2. NHRP

3. 動態路由協議

4. IPSEC

第一步:創建多點隧道

hub1

R1(config)# int tunnel 0

R1(config-if)# ip add 172.16.1.1 255.255.255.0

R1(config-if)#tunnel mode gre multipoint

R1(config-if)#tunnel source s1/0

R1(config-if)#tunnel key 12345

R1(config-if)#ip mtu 1400

R1(config-if)#bandwidth 1000

hub2

R2(config)# int tunnel 0

R2(config-if)# ip add 172.16.1.2 255.255.255.0

R2(config-if)#tunnel mode gre multipoint

R2(config-if)#tunnel key 12345

R2(config-if)#tunnel source s1/1

R2(config-if)#ip mtu 1400

R2(config-if)#bandwidth 1000

spoke1

R3(config)# int tunnel 0

R3(config-if)# ip add 172.16.1.3 255.255.255.0

R3(config-if)#tunnel mode gre multipoint

R3(config-if)# tunnel key 12345

R3(config-if)#tunnel source s1/2

R3(config-if)# ip mtu 1400

R3(config-if)# bandwidth 1000

spoke2

R4(config)# int tunnel 0

R4(config-if)# ip add 172.16.1.4 255.255.255.0

R4(config-if)#tunnel mode gre multipoint

R4(config-if)#tunnel key 12345

R4(config-if)#tunnel source s1/3

R4(config-if)#ip mtu 1400

R4(config-if)# bandwidth 1000

第二步 配置NHRP

hub1

R1(config)# int tunnel 0

R1(config-if)# ip nhrp holdtime 300

R1(config-if)#ip nhrp network-id 100

R1(config-if)# ip nhrp map 172.16.1.2 25.1.1.2

R1(config-if)#ip nhrp map multicast 25.1.1.2

兩個hub端要互指

hub2

R2(config)# int tunnel 0

R2(config-if)# ip nhrp holdtime 300

R2(config-if)# ip nhrp network-id 100

R2(config-if)# ip nhrp map 172.16.1.1 15.1.1.1

R2(config-if)# ip nhrp map multicast 15.1.1.1

兩個hub端要互指

spoke1

R3(config)# int tunnel 0

R3(config-if)# ip nhrp holdtime 300

R3(config-if)# ip nhrp network-id 100

R3(config-if)# ip nhrp nhs 172.16.1.1

R3(config-if)# ip nhrp nhs 172.16.1.2

R3(config-if)# ip nhrp map 172.16.1.1 15.1.1.1

R3(config-if)#ip nhrp map 172.16.1.2 25.1.1.2

spoke2

R4(config)# int tunnel 0

R4(config-if)# ip nhrp holdtime 300

R4(config-if)# ip nhrp network-id 100

R4(config-if)#ip nhrp nhs 172.16.1.1

R4(config-if)# ip nhrp nhs 172.16.1.2

R4(config-if)# ip nhrp map 172.16.1.1 15.1.1.1

R4(config-if)# ip nhrp map 172.16.1.2 25.1.1.2

第三步 宣告路由協議EIGRP

hub1

R1(config)#router eigrp 90

R1(config-router)#net 172.16.1.0

R1(config-router)#no auto-summary

hub2

R2(config)# router eigrp 90

R2(config-router)#net 172.16.1.0

R2(config-router)#no auto-summary

spoke1

R3(config)# router eigrp 90

R3(config-router)#net 172.16.1.0

R3(config-router)#no auto-summary

spoke2

R4(config)#router eigrp 90

R4(config-router)# net 172.16.1.0

R4(config-router)#no auto-summary

此時EIGRP鄰居關係無法建立 因爲tunnel鏈路開啓組播傳輸

hub1

R1(config-if)# ip nhrp map multicast dynamic

hub2

R2(config-if)# ip nhrp map multicast dynamic

spoke1

R3(config-if)# ip nhrp map multicast 15.1.1.1

R3(config-if)# ip nhrp map multicast 25.1.1.2

spoke2

R4(config-if)# ip nhrp map multicast 15.1.1.1

R4(config-if)# ip nhrp map multicast 25.1.1.2

tunnel鏈路的路由條目正確學習 但是分支與分支之間進行通信,仍然要通過HUB端進行中轉

hub1

R1(config-if)# no ip split-horizon eigrp 90

R1(config-if)# no ip next-hop-self eigrp 90

hub2

R2(config-if)# no ip split-horizon eigrp 90

R2(config-if)# no ip next-hop-self eigrp 90

第四步: 在各總部與分支機構路由器上開啓IPSEC

Rx(config)# crypto isakmp policy 10

Rx(config-isakmp)#encryption 3

Rx(config-isakmp)#authentication pre-share

Rx(config-isakmp)#hash md5

Rx(config-isakmp)#group 2

Rx(config)# crypto isakmp key cisco address 0.0.0.0 0.0.0.0

Rx(config)#crypto ipsec transform-set myset esp-3des esp-md5-hmac

Rx(cfg-crypto-trans)#mode tunnel

Rx(cfg-crypto-trans)#exit

Rx(config)#crypto ipsec profile myfile

Rx(ipsec-profile)#set transform-set myset

Rx(ipsec-profile)#exit

Rx(config)# int tunnel 0

Rx(config-if)#tunnel protection ipsec profile myfile