背景:公司辦公區的網關防火使用的是飛塔防火牆,公司IDC機房使用的juniper SSG550M防火牆,現在想在辦公網和機房生產網中間創建一條ipsec ***用於公司用戶訪問機房網絡,公司網段爲192.168.0.0/20,機房網段爲10.10.0.0/21。

IPSEC介紹:ipsec-***也分路由模式和策略模式。我們這裏分別介紹策略模式和路由模式。

倆者有哪些不同的地方呢?對倆者ipsec-***的實現原理過程解釋:

①基於策略的IPsec ***:通過防火牆策略將數據丟進***隧道

②基於路由的IPsec ***: 在防火牆上建立虛擬接口tunnel接口,設置到對端的數據丟進這個tunne接口中,再有IPsec ***進行加密

倆者ipsec-***的區別:

①基於策略的IPsce ***可以再網關部署和透明部署的防火牆上建立,基於策略的IPsec***建立後,在***隧道中僅能傳輸單播數據;

②基於接口的IPsec ***只能在網關模式下施工部署,不可以在透明模式下部署,相對於策略模式IPsec ***優點在於:基於路由IPsec***可在***隧道中傳組播應用,如動態路由等協議。

策略模式***配置步驟:

一、飛塔防火牆配置

IKE第一階段配置,基礎配置也沒有什麼好講的,上來配置好名稱,對端公網ip地址,選擇接口,模式,認證方式,祕鑰等。

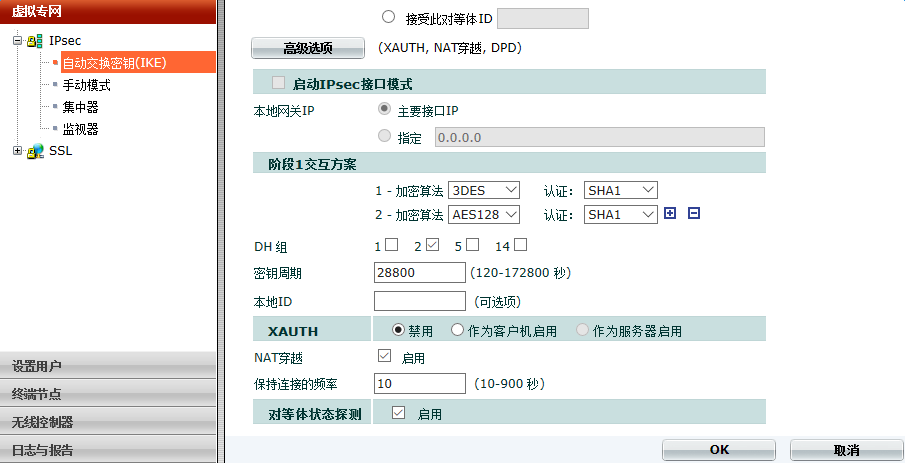

高級選項中有些選項是必須與對端一致的。重點需要注意以下幾項:

階段1中的加密算法和認證算法必須配置兩端的防火牆一致。

DH組必須一致(IKE DH (Diffie-Hellman) 組,祕鑰交換算法。DH group 1 (768-bit)、DH group 2 (1024-bit)、DH group 5 (1536-bit))

祕鑰週期必須一致

NAT穿越開啓(如果使用NAT的話,一定要開啓這個功能)

以下選項也建議開啓:

DBD狀態監測開啓

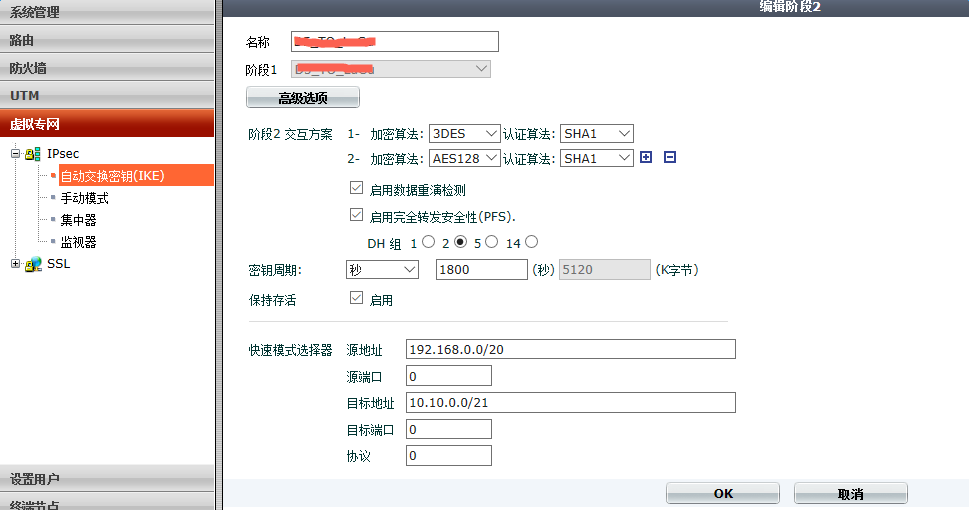

IKE第二階段配置,階段2的加密算法和認證算法也必須和對端保持一致,DH組和祕鑰週期也要配置一致。這裏重點說一下快速模式選擇器:

有關流量的匹配規則是在防火牆策略裏配置的,爲什麼還需要在ipsec第二階段裏在定義一次網段信息呢??

原因是,可以配置多個階段2對應一個階段1。

①再有多個階段2存在的情況下,用來識別和引導流量到合適的階段2中

》允許對不同的LAN設置不同顆粒的的SA,安全級別不同

》***流量如果不匹配選擇器將被丟棄

②在點對點的***中,兩端選擇器的配置必須正好相反

》其中一段的源IP必須是另一端的目的IP

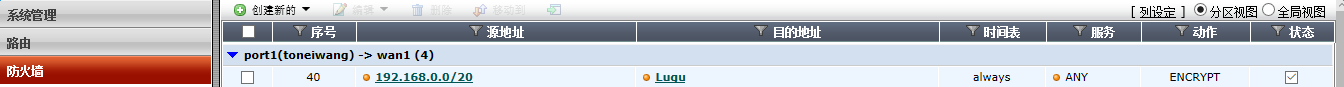

配置防火牆策略:配置本地子網到對端子網的放行策略,策略動作選擇ipsec ***隧道(注:一定要把策略順序放置好,最好是放在策略最上方)

二、juniper防火牆配置

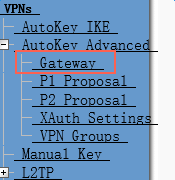

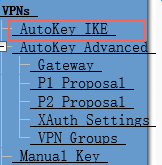

第一步:Web-UI管理界面中配置***S→AutoKey Advanced→Gateway→New

第二步:定義***網關名稱、定義“對端***設備公網IP”爲本地***設備的網關地址,如下圖所示:(IKE版本可選)

第三步:在*** Gateway的高級(Advanced)部分,定義預共享密鑰、定義相關的***隧道協商加密算法、選擇***的發起模式,DPD檢測最好勾選,模式選擇野蠻模式 ,公網出口等。outgoing interface 選擇公網出接口,如下圖所示:

其中加密算法必須和對端的保持一致才行,加密中的g2代表是DH2。其中的加密認證等算法可以在P1 Proposal中定義。

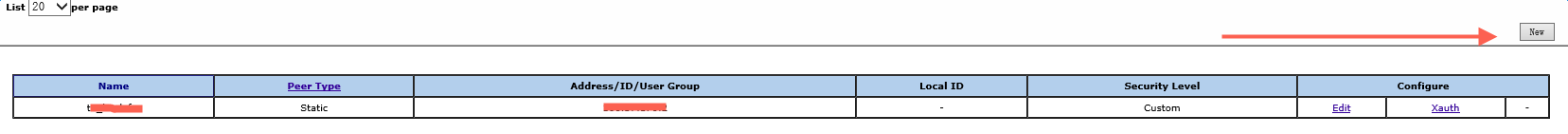

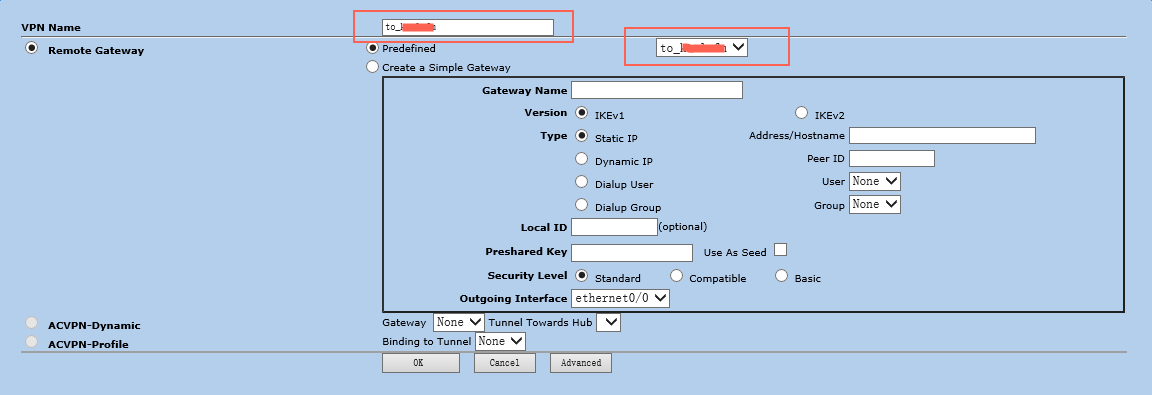

第四步:接着配置***的AutoKey IKE:***S→AutoKey IKE→New,如下圖

第五步:設置*** name、Remote Gateway,如下圖所示

第六步:在AutoKey IKE的高級(Advanced)部分定義了***的加密算法(Security Level)

SencurityLevel:User Defined→Custom→Phase 2 Proposal→可以根據個人需要選擇自定義(兩端設備保持一致即可),配置proxy-ID,定義本地子網和遠端子網,可選【如果同款型號或者同產商,這裏無需添加proxyID】若跨產商,這裏就填寫,如下圖所示:

注意:

*** Monitor:***通道狀態監測,不勾選的話***s→Monitor Status不會顯示已建立的***通道。

Optimized:***通道健康檢查,不勾選的話***s→Monitor Status的Link欄位始終會顯示爲down狀態(這個對策略模式沒有影響,***正常使用;但如果使用的是路由模式***,則會影響tunnel接口的狀態,tunnel接口在up大概一分鐘後,就會down掉)。

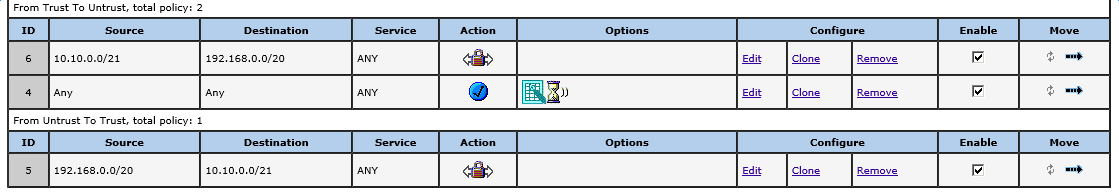

第七步:建立*** Policy,trust-untrust、untrust-trust雙向策略新建對應興趣流量,勾選modify matching...選項可以同時生成反向的策略信息。另外需要調整***的策略順序,最好將他們放在最上邊。如下圖所示

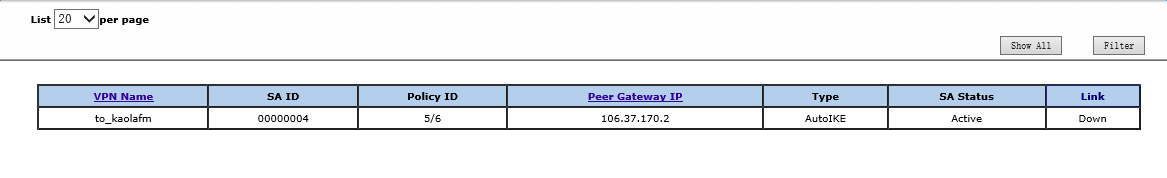

第八步:在 ***s > Monitor Status 界面下可以看到***的狀態(可以看到Link鏈路顯示的狀態是Down狀態,但***的確是建立好了,並且可以互通,只當是個bug吧),如下圖展示:

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

路由模式***配置步驟:

環境:魯谷機房防火牆爲juniper 550(軟件版本:6.2.0r5.0),內網網段爲:10.10.0.0/21

Ucloud機房防火牆爲fortigate 90D(軟件版本:v5.0,build0228 ),內網網段:10.8.0.0/16

拓撲圖:

說明:因爲fortigate 90D防火牆不支持策略模式的IPSec***,所以需要配置路由模式

fortigate90D防火牆配置步驟:

一、創建第一階段***策略:

二、創建第二階段***策略:

三、一二步驟完成後,會自動創建一個隧道接口

四、創建地址對象

五、手動創建放行策略

六、手動創建路由

juniper 550防火牆配置步驟:

一、創建第一階段***策略

二、創建tunnel接口

Zone(VR):這個區域可以自行選擇,選擇哪個區域都可以,要與下方選擇的Interface在相同zone內。如果是選擇Trust區域,則不需要在配置策略了(因爲在juniper中,默認同區域是可以互通的,可以更改默認設置)。

Interface:選擇所選區域內存在的任何一個正常的接口。

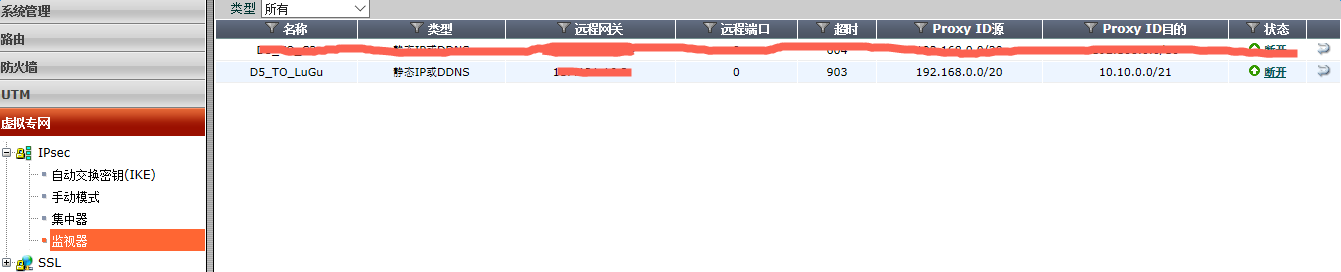

三、創建IKE

*** Monitor:***通道狀態監測,不勾選的話***s→Monitor Status不會顯示已建立的***通道。

Optimized:***通道健康檢查,不勾選的話***s→Monitor Status的Link欄位始終會顯示爲down狀態(這個對策略模式沒有影響,***正常使用;但如果使用的是路由模式***,則會影響tunnel接口的狀態,tunnel接口在up大概一分鐘後,就會down掉)。

四、創建路由