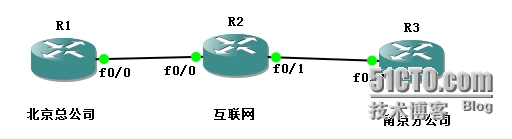

1. 實驗拓撲:

使用GNS3模擬器(版本0.8.6)+ c2691-advsecurityk9-mz.124-11.T2.bin

(R1的f0/1和R3的f0/1都屬於公司的內部網關)

2. 實驗需求:

a) 使用gre***讓總公司和分公司能夠通過私網通信

b) 使用PAT讓總公司和分公司都可以上互聯網

3. 實驗步驟:

a) IP地址規劃:

R1 | f0/0 |

|

f0/1 |

| |

R2 | f0/0 |

|

f0/1 |

| |

R3 | f0/0 |

|

f0/1 |

|

b) 配置腳本:

R1的配置如下

R1#conf t //進全局配置模式

R1(config)#int f0/0 //進接口模式

R1(config-if)#ip add 12.0.0.1 255.255.255.0 //配IP地址

R1(config-if)#no shut //激活接口

R1(config-if)#int f0/1

R1(config-if)#ip add 172.16.10.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 12.0.0.2 //配置默認路由,公司出口

配置一條默認路由

R2的配置如下

R2#conf t

R2(config)#int f0/0

R2(config-if)#ip add 12.0.0.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#int f0/1

R2(config-if)#ip add 23.0.0.1 255.255.255.0

R2(config-if)#no shut

R3的配置如下

R3#conf t

R3(config)#int f0/0

R3(config-if)#ip add 23.0.0.2 255.255.255.0

R3(config-if)#no shut

R3(config-if)#int f0/1

R3(config-if)#ip add 172.16.30.1 255.255.255.0

R3(config-if)#no shut

3(config-if)#exit

R3(config)#ip route 0.0.0.0 0.0.0.0 23.0.0.1

------------------------------以上是IP地址配置和路由配置--------------------------------

R1的配置如下

R1(config)#int tunnel 1 //進入隧道接口

R1(config-if)#ip add 172.16.1.1 255.255.255.252 //隧道配IP地址

R1(config-if)#keepalive 3 2 //相當於檢查機制,檢測隧道是否正常,3表示沒3秒檢測一次,2表示重試時間爲2秒

R1(config-if)#tunnel source 12.0.0.1 //配置源,是自己的出口地址

R1(config-if)#tunnel destination 23.0.0.2 //配置目標,想和誰建立隧道,這裏就是誰的IP地址

R1(config-if)#exit

R1(config)#ip route 172.16.30.0 255.255.255.0 tunnel 1 //配置靜態路由,當跟私網通訊的時候就從隧道走

R3的配置如下

R3(config)#int tunnel 1

R3(config-if)#ip add 172.16.1.2 255.255.255.252

R3(config-if)#keepalive 3 2

R3(config-if)#tunnel source 23.0.0.2

R3(config-if)#tunnel destination 12.0.0.1

R3(config-if)#exit

R3(config)#ip route 172.16.10.0 255.255.255.0 tunnel 1

測試

R1

R3

-------------------------以上是gre***及路由配置---------------------------------

R1的配置如下

R1(config)#int f0/1

R1(config-if)#ip nat inside

R1(config-if)#int f0/0

R1(config-if)#ip nat outside

R1(config-if)#exit

R1(config)#access-list 10 permit 172.16.10.0 0.0.0.255 //做訪問控制列表

R1(config)#ip nat inside source list 10 int f0/0 overload //把列表應用到出口,並複用出口地址做轉換

R3的配置如下

R3(config)#int f0/0

R3(config-if)#ip nat outside

R3(config-if)#int f0/1

R3(config-if)#ip nat inside

R3(config-if)#exit

R3(config)#access-list 10 permit 172.16.30.0 0.0.0.255

R3(config)#ip nat inside source list 10 int f0/0 overload

---------------------------以上是PAT外網口地址複用配置---------------------------

4. 結果驗證:

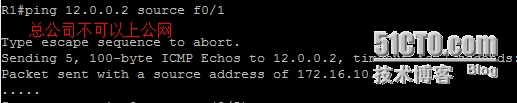

a) 總公司上公網、和分公司之間通信

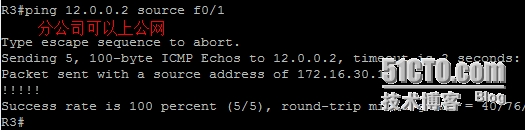

b) 分公司上公網

5. 總結:

在兩臺設備間以外網口公網地址互爲源和目標建立點到點的一條隧道,這樣,兩臺設備下掛的私網就可以通信了。

注意:要將以對端私網爲目標地址的包引向隧道傳輸

![S4V`%C{G]N0NO8(TUR_3$KT.png wKioL1VUBjnCMsRJAAD3Cd8qNx4221.jpg](http://s3.51cto.com/wyfs02/M02/6C/D5/wKioL1VUBjnCMsRJAAD3Cd8qNx4221.jpg)

![YHE59V}39]%DGMQ~(I90}B3.png wKioL1VUBnXwkPWGAACgO7_P79g592.jpg](http://s3.51cto.com/wyfs02/M01/6C/D5/wKioL1VUBnXwkPWGAACgO7_P79g592.jpg)

![0NU_NAB0UNED]A{Y0%79XHM.png wKiom1VUBSnCfVWJAAGda646CHE760.jpg](http://s3.51cto.com/wyfs02/M01/6C/DB/wKiom1VUBSnCfVWJAAGda646CHE760.jpg)