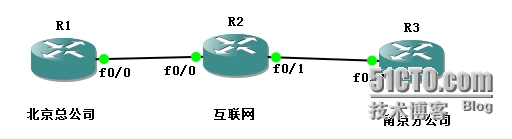

1. 实验拓扑:

使用GNS3模拟器(版本0.8.6)+ c2691-advsecurityk9-mz.124-11.T2.bin

(R1的f0/1和R3的f0/1都属于公司的内部网关)

2. 实验需求:

a) 使用gre***让总公司和分公司能够通过私网通信

b) 使用PAT让总公司和分公司都可以上互联网

3. 实验步骤:

a) IP地址规划:

R1 | f0/0 |

|

f0/1 |

| |

R2 | f0/0 |

|

f0/1 |

| |

R3 | f0/0 |

|

f0/1 |

|

b) 配置脚本:

R1的配置如下

R1#conf t //进全局配置模式

R1(config)#int f0/0 //进接口模式

R1(config-if)#ip add 12.0.0.1 255.255.255.0 //配IP地址

R1(config-if)#no shut //激活接口

R1(config-if)#int f0/1

R1(config-if)#ip add 172.16.10.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 12.0.0.2 //配置默认路由,公司出口

配置一条默认路由

R2的配置如下

R2#conf t

R2(config)#int f0/0

R2(config-if)#ip add 12.0.0.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#int f0/1

R2(config-if)#ip add 23.0.0.1 255.255.255.0

R2(config-if)#no shut

R3的配置如下

R3#conf t

R3(config)#int f0/0

R3(config-if)#ip add 23.0.0.2 255.255.255.0

R3(config-if)#no shut

R3(config-if)#int f0/1

R3(config-if)#ip add 172.16.30.1 255.255.255.0

R3(config-if)#no shut

3(config-if)#exit

R3(config)#ip route 0.0.0.0 0.0.0.0 23.0.0.1

------------------------------以上是IP地址配置和路由配置--------------------------------

R1的配置如下

R1(config)#int tunnel 1 //进入隧道接口

R1(config-if)#ip add 172.16.1.1 255.255.255.252 //隧道配IP地址

R1(config-if)#keepalive 3 2 //相当于检查机制,检测隧道是否正常,3表示没3秒检测一次,2表示重试时间为2秒

R1(config-if)#tunnel source 12.0.0.1 //配置源,是自己的出口地址

R1(config-if)#tunnel destination 23.0.0.2 //配置目标,想和谁建立隧道,这里就是谁的IP地址

R1(config-if)#exit

R1(config)#ip route 172.16.30.0 255.255.255.0 tunnel 1 //配置静态路由,当跟私网通讯的时候就从隧道走

R3的配置如下

R3(config)#int tunnel 1

R3(config-if)#ip add 172.16.1.2 255.255.255.252

R3(config-if)#keepalive 3 2

R3(config-if)#tunnel source 23.0.0.2

R3(config-if)#tunnel destination 12.0.0.1

R3(config-if)#exit

R3(config)#ip route 172.16.10.0 255.255.255.0 tunnel 1

测试

R1

R3

-------------------------以上是gre***及路由配置---------------------------------

R1的配置如下

R1(config)#int f0/1

R1(config-if)#ip nat inside

R1(config-if)#int f0/0

R1(config-if)#ip nat outside

R1(config-if)#exit

R1(config)#access-list 10 permit 172.16.10.0 0.0.0.255 //做访问控制列表

R1(config)#ip nat inside source list 10 int f0/0 overload //把列表应用到出口,并复用出口地址做转换

R3的配置如下

R3(config)#int f0/0

R3(config-if)#ip nat outside

R3(config-if)#int f0/1

R3(config-if)#ip nat inside

R3(config-if)#exit

R3(config)#access-list 10 permit 172.16.30.0 0.0.0.255

R3(config)#ip nat inside source list 10 int f0/0 overload

---------------------------以上是PAT外网口地址复用配置---------------------------

4. 结果验证:

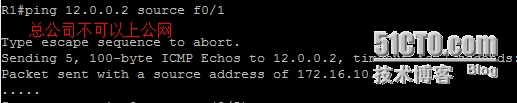

a) 总公司上公网、和分公司之间通信

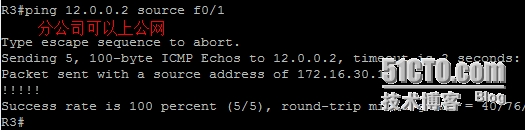

b) 分公司上公网

5. 总结:

在两台设备间以外网口公网地址互为源和目标建立点到点的一条隧道,这样,两台设备下挂的私网就可以通信了。

注意:要将以对端私网为目标地址的包引向隧道传输

![S4V`%C{G]N0NO8(TUR_3$KT.png wKioL1VUBjnCMsRJAAD3Cd8qNx4221.jpg](http://s3.51cto.com/wyfs02/M02/6C/D5/wKioL1VUBjnCMsRJAAD3Cd8qNx4221.jpg)

![YHE59V}39]%DGMQ~(I90}B3.png wKioL1VUBnXwkPWGAACgO7_P79g592.jpg](http://s3.51cto.com/wyfs02/M01/6C/D5/wKioL1VUBnXwkPWGAACgO7_P79g592.jpg)

![0NU_NAB0UNED]A{Y0%79XHM.png wKiom1VUBSnCfVWJAAGda646CHE760.jpg](http://s3.51cto.com/wyfs02/M01/6C/DB/wKiom1VUBSnCfVWJAAGda646CHE760.jpg)