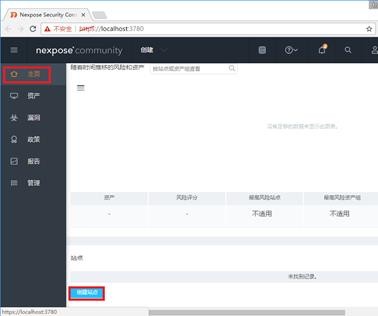

1、Nexpose默認的端口是3780,所以用瀏覽器打開https://localhost:3780打開Nexpose的客戶端,單擊左上角的主頁按鈕,打開Nexpose客戶端的主頁。單擊左下角的“創建站點”按鈕,開始創建掃描任務,如圖2-30所示。

圖2-30 Nexpose客戶端

2、單擊“信息和安全”菜單,在一般選項中填入任務名稱,這裏建立的任務名稱是Widnows2000,如圖2-31所示。

圖2-31 創建任務名稱

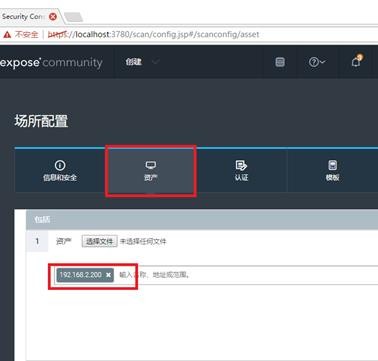

3、單擊“資產”菜單,在資產中填入被掃描服務器的IP地址,這裏填入虛擬機Windows 2000的IP地址192.168.2.200,如圖2-32所示。

圖2-32 掃描的IP地址

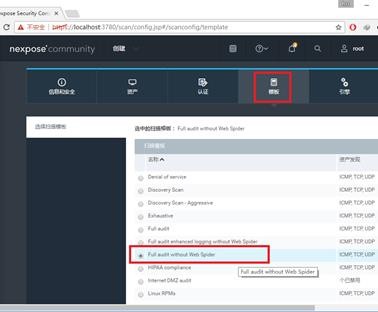

4、一般的掃描,認證這一項可以忽略掉,單擊“模板”菜單,在選擇掃描模板中選擇Full audit without Web Spider,如圖2-33所示。

圖2-33 掃描模板

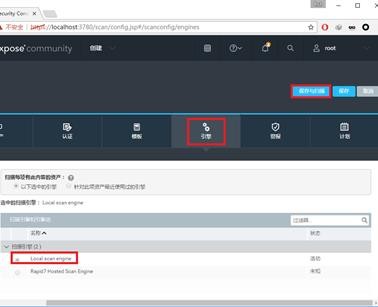

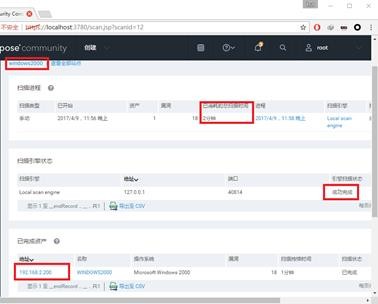

5、這裏得掃描模板很多,有專門針對Linux,有掃描端口的,還有專門的安全測試模板,一般來說選Full audit without Web Spider就可以了,就是不帶網絡爬蟲的網站審計。引擎菜單中可選的引擎只有兩個,但只有本地引擎可用,沒得選。警報和計劃菜單,個人用戶基本上用不上。所有選項都已填寫完畢後,單擊瀏覽器右上角的“保存與掃描”按鈕,開始掃描,如圖2-34所示。

圖2-34 保存與掃描

6、因爲是宿主機掃描虛擬機,所有的掃描都在本地完成,速度非常的快,2分鐘左右就完成了,如圖2-35所示。

圖2-35 掃描完成

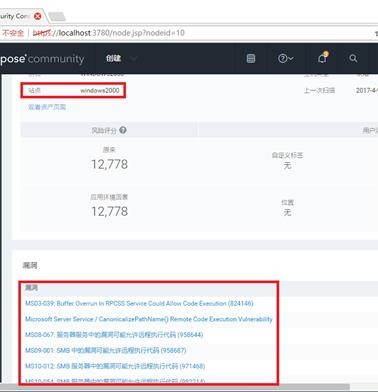

7、單擊客戶端左下角的掃描目標IP地址,打開掃描報告(也可以導出保存),如圖2-36所示。

圖2-36 掃描結果

上面的是系統信息,下面的時漏洞信息。MS03-039的意思是2003年發現的第39個漏洞。作爲靶機的虛擬機完全沒有打補丁,所以最早的漏洞可以追溯到2003年。

有興趣的歡迎一起讀這本書《11招玩轉網絡安全——用Python,更安全》