在本文的最開始,首先要感謝對我提供過幫助的朋友們,感謝51cto的狼哥,cuter,鄒盼盼和winos的顏老師,謝謝你們,讓我今天可以和大家一同分享這次web服務器的發佈經驗,謝謝!

對於通過ISA2006的DMZ在內網發佈Web服務器,我參考了嶽雷老師《詳解DMZ的部署與配置:ISA2006系列之二十九》一文。

公司日前提出,希望能夠將放在局域網內的web服務器發佈到外網上,以便將來異地子公司能夠通過Internet訪問。

公司目前的網絡環境是:

對外,使用JuniperNS50做路由器和防火牆,它的設置大致是:

ethernet1-trust,用於連接ISA2006的WAN網卡,分配的是10.0.0.1/24;

ethernet2-DMZ,我給它分配了23.1.1.1/24,Route模式,連接到交換機TPLink-DMZ;

ethernet3-untrust,用於連接網通的外網,沒有固定IP;

ethernet4,空置。

對內,使用ISA2006做網關,它有3塊網卡:

一塊連接Juniper的ethernet1(WAN),ip是10.0.0.2/24,網關是10.0.0.1,DNS爲空;

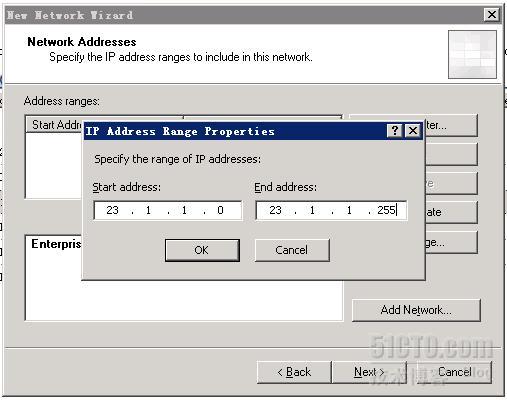

一塊連接到交換機TPLink-DMZ(DMZ),我給它分配的ip是23.1.1.2/24,網關是23.1.1.1,DNS爲空;

一塊連接公司內部局域網(LAN),ip是192.168.0.11/24,網關爲空,DNS爲192.168.0.10(公司內有自己的DNS服務器)。

現在有一臺Web服務器,我給它分配的ip是23.1.1.6/24,網關是23.1.1.1,DNS爲空,這臺服務器現在接入交換機TPLink-DMZ。

我構想的理論依據是:對於公司這樣既有Juniper又有ISA的網絡環境,當公司內部的員工訪問Web服務器的時候,走的是從ISA網關到ISA內的DMZ區域裏的Web服務器這條路;而當Internet上的用戶需要訪問的時候,應該直接由Juniper上的外網進入Juniper內的DMZ區裏的web服務器,這個時候是不需要通過ISA網關的。

首先需要實現的是,通過ISA2006的DMZ在局域網內發佈Web服務器,以便公司內部對Web服務器的正常訪問。

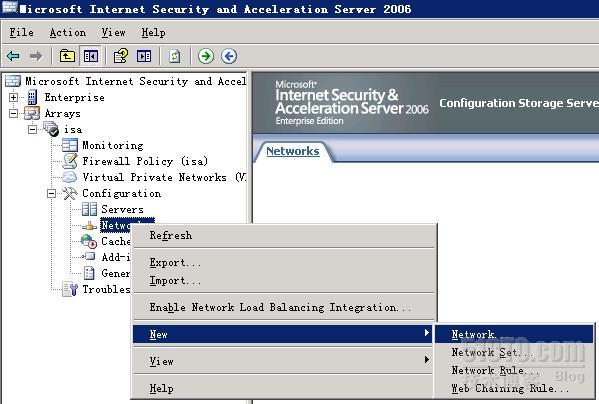

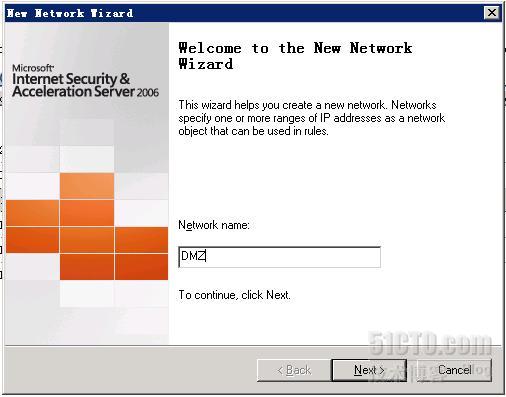

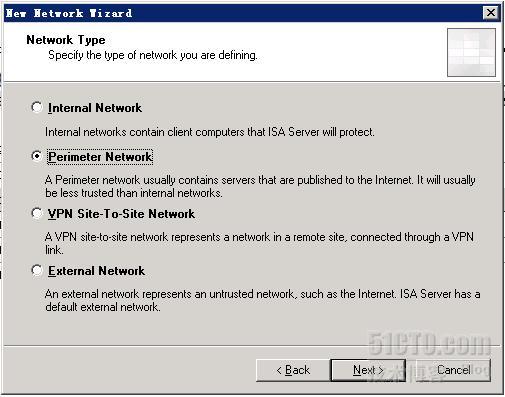

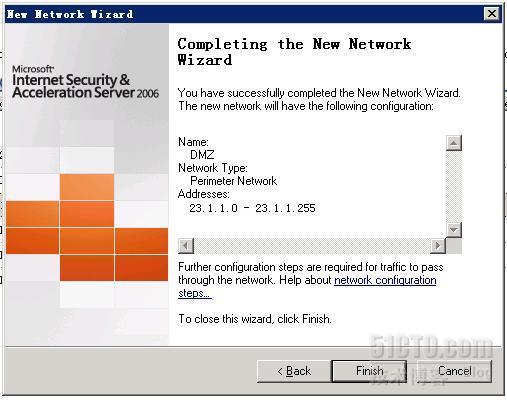

一、新建DMZ網絡

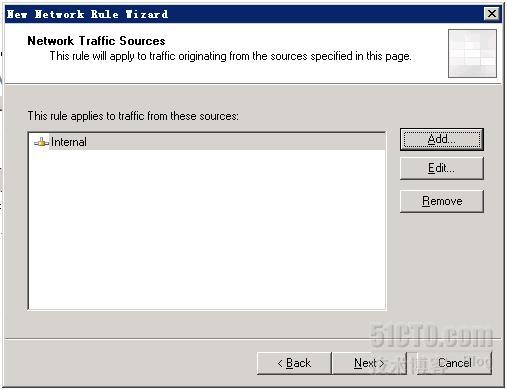

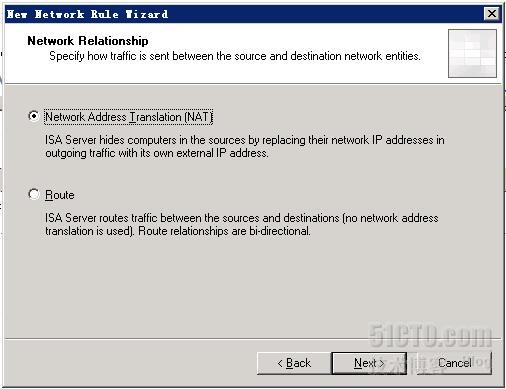

二、創建網絡規則

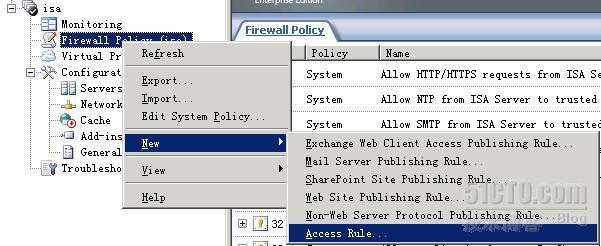

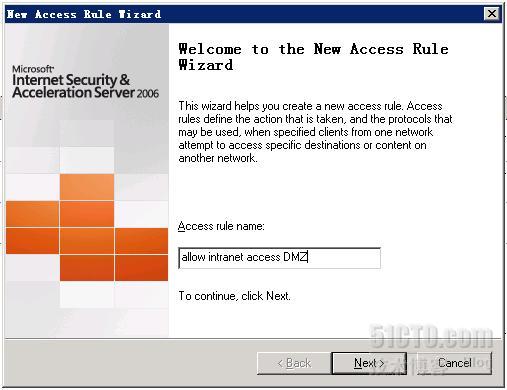

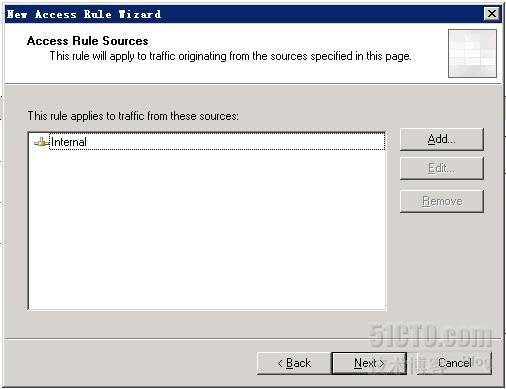

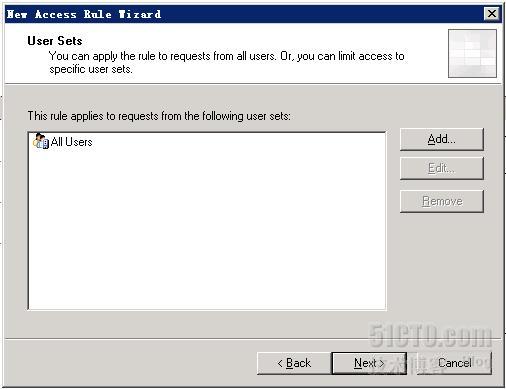

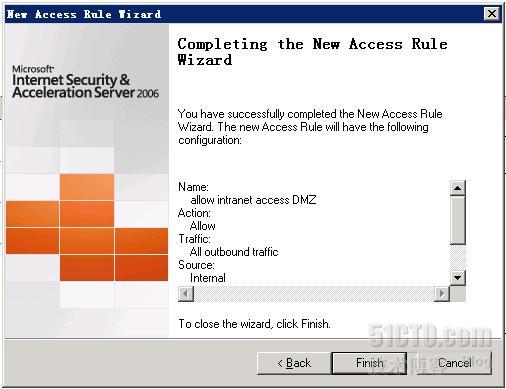

三、新建防火牆訪問規則

特別說明:由於公司並非直接由ISA對外網發佈Web服務器,所以“網絡規則”裏的“DMZ到外網(External)”以及“防火牆策略”裏的“網站發佈規則”就不用創建了。

至此,已通過ISA2006的DMZ網絡在局域網內發佈了Web服務器,此時應該已經可以通過"23.1.1.6"正常訪問Web服務器上的主頁了。

接下來,我們將通過JuniperNS50的DMZ區域對Internet上的用戶發佈Web服務器。

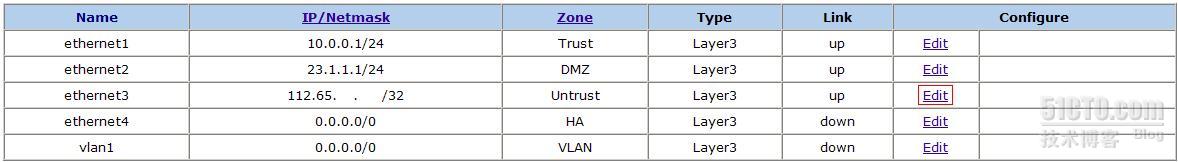

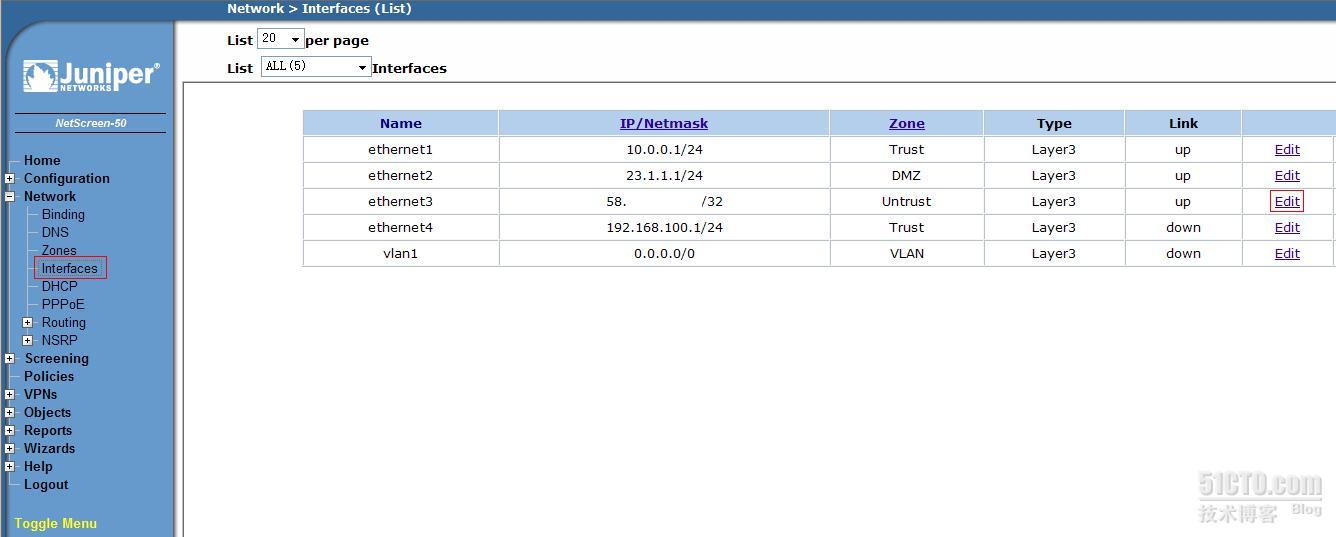

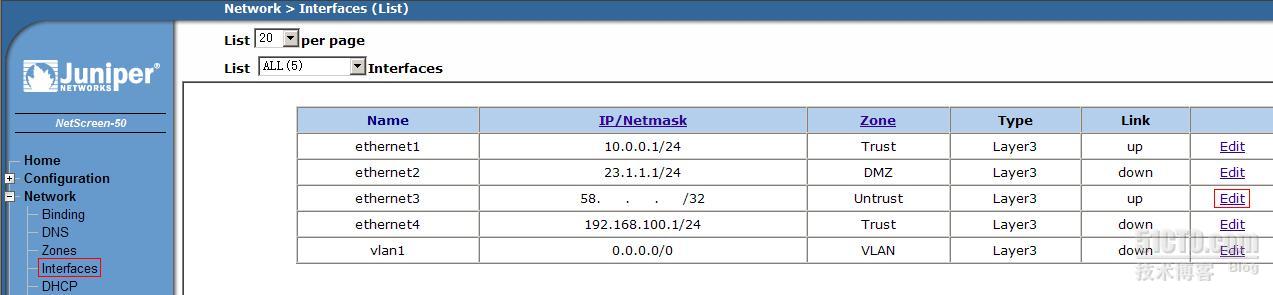

1、首先登錄JuniperNS50的Web管理頁面,進入左邊菜單的Network——Interfaces選項,以下的這張圖是配置好後的,沒有配製的話,ethernet2端口的IP/Netmask是0.0.0.0/0,Link欄目在網線接入後會由"down"轉爲"up",然後我們點擊Edit進入編輯

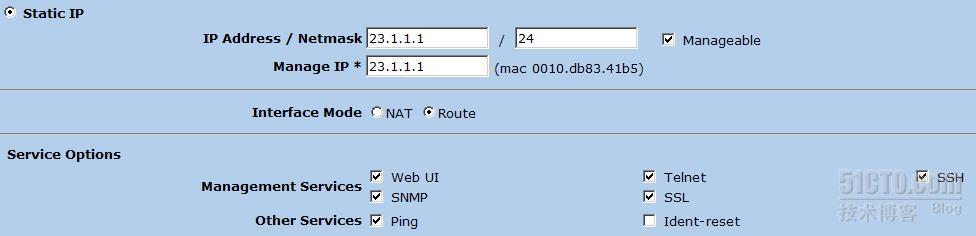

2、我是這樣設置DMZ端口的

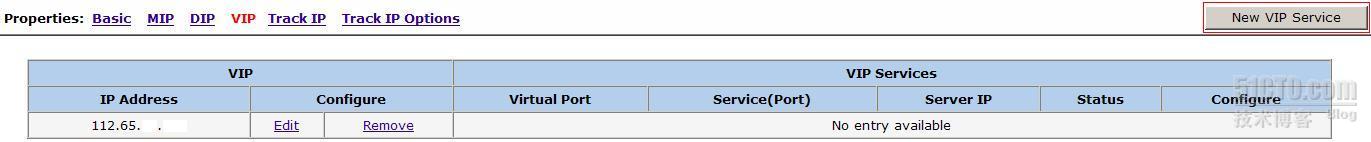

3、回到Network——Interfaces選項,選擇外網的端口(這裏是ethernet3)右邊的Edit進入,點擊進入頂部的VIP選項,點選"Same as......",然後"Add"

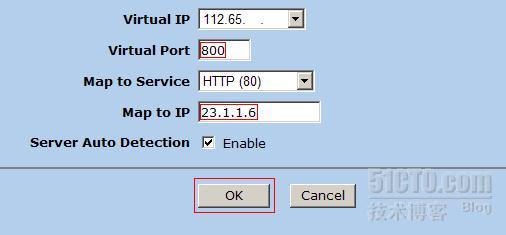

4、此時出現如下界面,點擊右上角的"New VIP Service",在新出現的窗口中,我們假設映射外網IP112.65.*.*的800端口到Web服務器23.1.1.6的80端口,OK保存退出

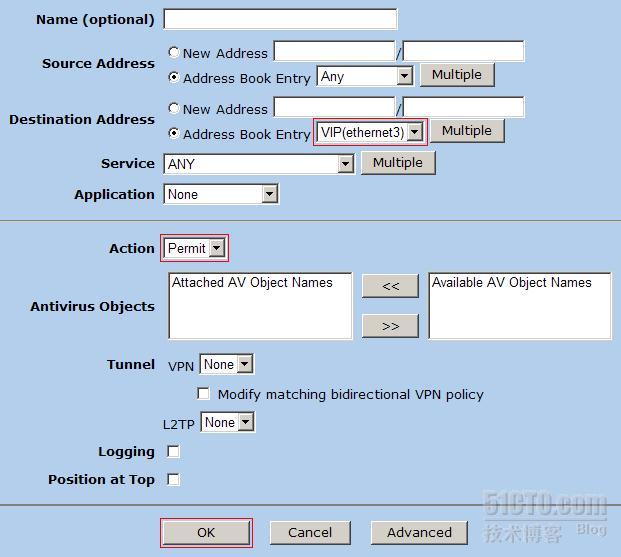

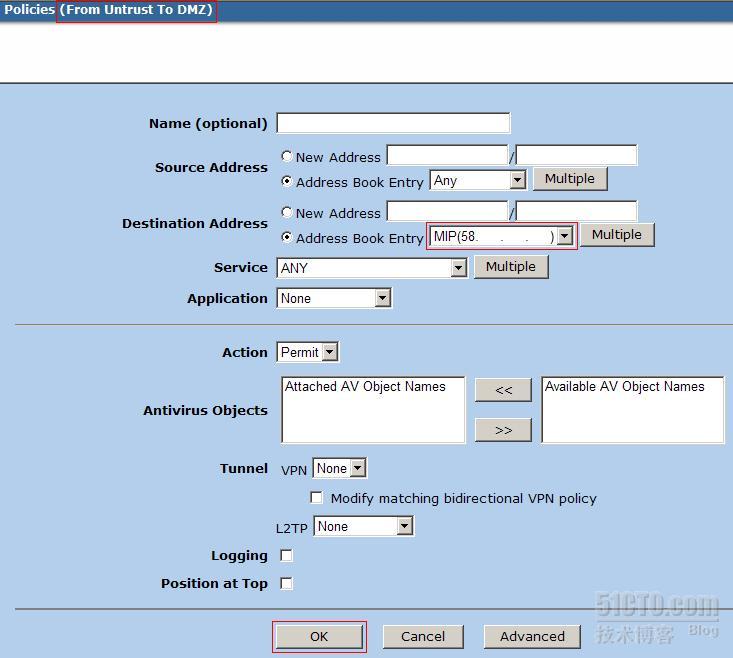

5、我們再從左邊菜單的策略Policies選單進入,選擇頂部的菜單"From Untrust"——"To DMZ"——New

6、在新出現的界面中,設置紅框框選的選項卡爲相應的內容,OK保存退出

至此,完成所有從JuniperNS50的DMZ區對外發布Web服務器的操作,此時通過互聯網,應該已經可以訪問到所發佈的Web服務器了。

特別說明:如果仍無法從Internet訪問Web服務器,請查看用於提供DMZ功能共享的交換機,如本文中的TPLink-DMZ交換機中是否已被劃分了VLan,如有,則需要根據VLan的劃分情況來修改DMZ中IP的設置;此外,Web服務器中的軟件防火牆也有可能會阻止訪問的正常進行,請根據具體情況作出相應的調整。

6月23日應公司要求,添加2臺視頻會議系統到DMZ區,除了以上說明過的部分,主要新增了這兩臺視頻會議系統到Internet上其他會議系統的聯網訪問功能,具體過程描述如下:

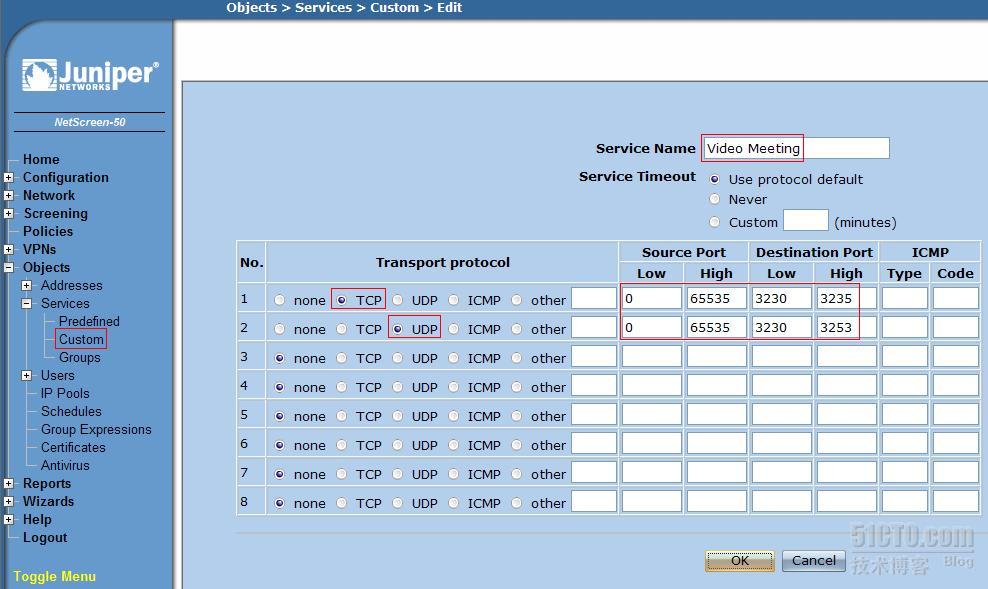

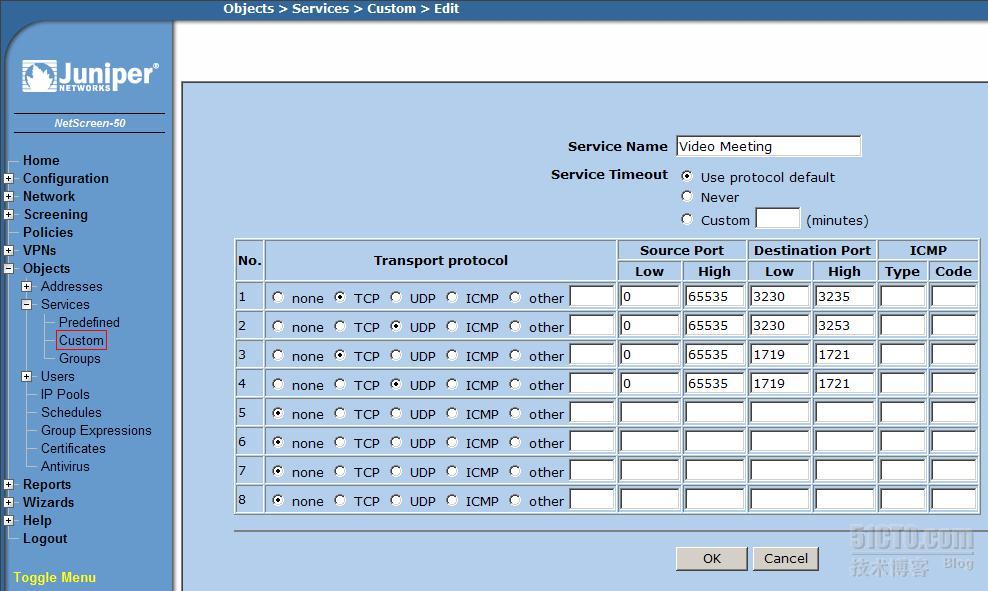

首先,在Objects—Services—Custom—New,添加這兩臺視頻會議系統的訪問端口,TCP是3230~3235,UDP是3230~3253

然後到Network—Interfaces下編輯Juniper上的外網端口ethernet3的屬性

選擇頂部的"VIP"選項

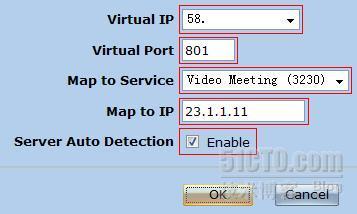

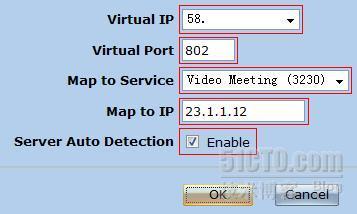

選擇界面右上角的"New VIP Service"按鍵後分別添加如下的兩個映射,以供兩臺視頻會議系統使用

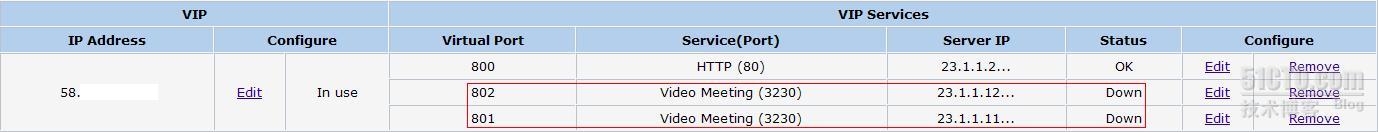

添加完成後的界面如下

最後再到"Policies"選項卡添加一條"From DMZ to Untrust"的策略

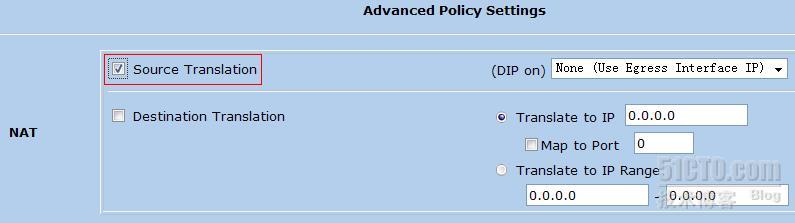

所有設置保持默認即可,然後選擇底部的"Advanced"按鍵

勾選"Source Translation"選項,如果不勾選這裏,這兩臺視頻會議系統將只能夠接受Internet上其他會議系統的訪問,而不能訪問到Internet上的其他會議系統,這個選項是這條策略的關鍵所在

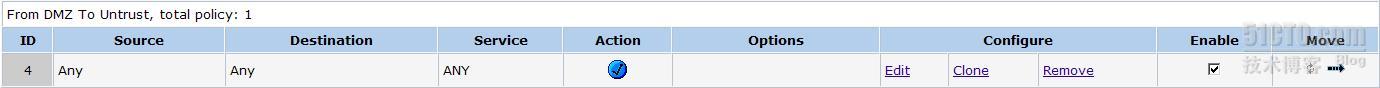

添加完成後的策略顯示如下

好了,這樣公司的兩臺視頻會議系統不但能讓其他會議系統通過Internet加入它們所建立的視頻會議,同時也能通過Internet去訪問並加入其他會議系統所建立的視頻會議了。

至此,對於這部分操作的描述已全部說明完畢!

7月6日,試驗以上方法後發現,雖然可以從公司寶利通設備撥通外網的寶利通設備,但是外網寶利通設備卻無法撥通公司寶利通設備,然後,將寶利通視頻會議系統技術人員提供的最新端口在Juniper上添加如下,但問題依舊

於是,將VIP映射刪除,改爲MIP的映射方式,試驗後問題解決,以下是具體的操作過程

首先,仍是到Network—Interfaces下編輯Juniper上的外網端口ethernet3的屬性

然後選擇頂部的"MIP"選項

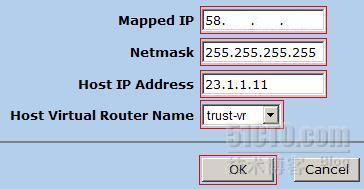

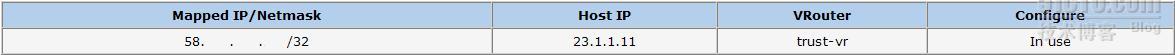

進入後,點擊屏幕右上角的"New",在出現的輸入框中,"Mapped IP"欄目輸入外網IP,"Host IP Address"欄目輸入的是需要映射的內網IP,其它內容默認

然後,再新建一條"From Untrust to DMZ"的策略,我這裏爲了測試方便,"Service"選項我使用了默認的"ANY",如果有需要,大家可以通過在"Objects—Services—Custom—New"下新建服務端口,然後再在設定策略的時候在"Service"選項進行選擇

個人感覺,並非一對多的VIP映射方式本身產生了問題,而是由於訪問所需的服務端口沒能正確開放所致,下次在MIP映射方式下將訪問策略裏的"Service"選項選擇設定好的"Video Meeting"服務試驗看看(如果還是能通,則說明是VIP映射本身的問題;如果不能通,則說明是訪問服務端口的問題),否則一對一的MIP映射方式對於公司目前IP緊張的情況,也並非是完美的選擇。

這次就先到這裏吧。

7月12日,今天有機會又試驗了一下在MIP映射方式下將訪問策略裏的"Service"選項選擇設定好的"Video Meeting"服務,結果無論是訪問還是被訪問都很正常,於是得到結論,不允許外網寶利通設備訪問公司寶利通設備是一對多的VIP映射方式所造成的問題(我除了將MIP改爲VIP映射,其它在服務端口和訪問策略的設置上均相同,然後,雖然使用公司寶利通設備是可以正常的訪問外網的寶利通設備的,但是卻無法允許外網寶利通設備對公司寶利通設備的訪問),我估計是寶利通的視頻會議設備對"VIP"新建下的"Virtual Port"識別存在問題,看來目前只能使用MIP映射的方式來使用寶利通視頻會議設備了,爲了實現多外網點同時會議(比如上海一個點,天津一個點,香港又一個點,這三個點要在一起開遠程視頻會議,要有一臺設備支持其他設備的撥入),得爲每個設備準備一個外網IP地址才行。

總結使用MIP映射方式如下:

首先在"Objects—Services—Custom"添加需要開通的服務端口

然後在外網端口ethernet3下新建MIP映射

最後新建兩條訪問策略,一條允許"From DMZ To Untrust",一條允許"From Untrust To DMZ"