配置遠程訪問服務×××、RADIUS服務的搭建(2)

----------Isuncle 原著

RADIUS服務器:

RADIUS代理:

網絡策略服務器(NPS)

可以集中管理通過遠程訪問服務器進行的網絡訪問

可爲網絡訪問設備提供集中的身份驗證、授權和賬戶管理

在安裝NPS角色服務後,可以部署以下技術

RADIUS服務器

RADIUS代理

NAP健康策略服務器

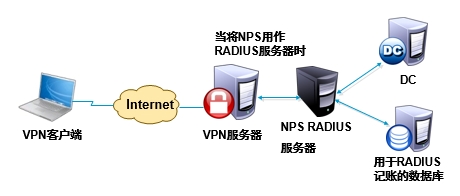

1.RADIUS服務器

將NPS用作RADIUS服務器時,可以將無線訪問點和×××服務器等網絡訪問服務器配置爲RADIUS客戶端,RADIUS 服務器具有對用戶賬戶信息進行訪問的權限,並可以檢查網絡訪問身份驗證憑據。如果用戶的憑據是真實的,並且連接嘗試獲得授權,則RADIUS 服務器將根據指定條件向用戶授予訪問權限,並將網絡訪問連接記錄到記賬日誌中。使用 RADIUS 允許在一箇中心位置(而不是在每臺訪問服務器上)收集並維護網絡訪問用戶的身份驗證、授權和記賬數據。

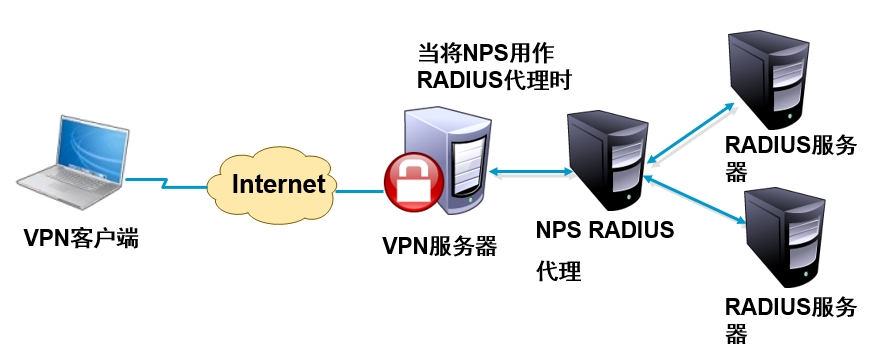

2.RADIUS代理

作爲RADIUS代理,NPS將身份驗證和記賬消息轉發到其他RADIUS服務器。

使用NPS,各組織還可以在保留對用戶身份驗證、授權和記賬活動進行控制的同時,將遠程訪問基礎結構外包給服務提供商。

可以爲以下解決方案創建不同的NPS配置。

A.無線訪問。

B.組織撥號或虛擬專用網絡(×××)遠程訪問。

C.Internet訪問。

D.對業務合作伙伴Extranet 資源的經過身份驗證的訪問。

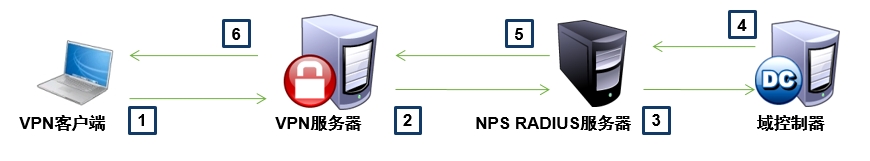

NPS認證過程:

×××客戶端向×××服務器發送請求

×××服務器創建並轉發請求至NPS服務器

驗證用戶訪問憑證

嘗試授權

向×××服務器發送訪問接收/拒絕消息

連接成功/失敗

(1)×××客戶機通過Internet將連接請求發送到×××服務器。

(2)×××服務器將創建訪問請求消息並將其發送到NPS RADIUS服務器。

(3)在NPS RADIUS服務器接收到訪問請求消息後進行請求評估,以確定是否滿足訪問策略,如果滿足策略要求,將用戶訪問憑證發送到域控制器,進行憑證驗證。

(4)系統將使用用戶賬戶的撥入屬性和網絡策略嘗試進行授權。

(5)如果對連接嘗試進行身份驗證和授權通過,則NPS服務器會向×××服務器發送訪問接收消息,如果授權未通過,則NPS服務器會向×××服務器發送訪問拒絕消息。

(6)當×××客戶端接收到來自×××服務器的訪問成功消息後,就成功連接×××服務器,反之則連接失敗。

多說無益,我們來繼續上面的試驗案例再搭建一臺RADIUS服務器

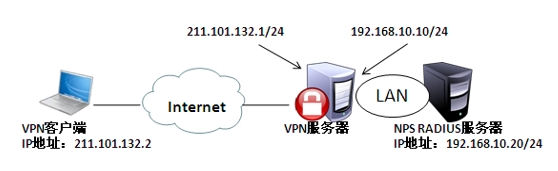

案例環境

Benet公司現在×××服務器一臺

管理員設置外地員工只能在工作時間進行遠程訪問

解決方法

安裝RADIUS服務器

配置RADIUS服務器

配置網絡策略服務器

配置RADIUS服務器:

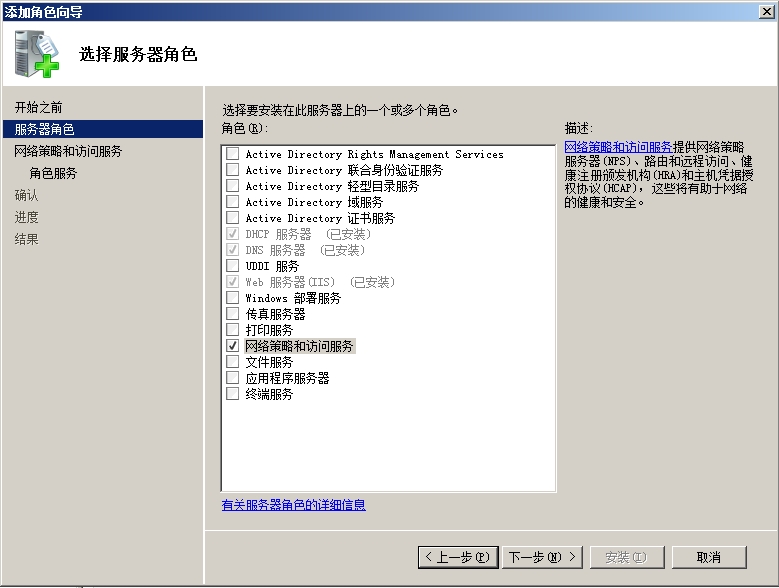

安裝RADIUS 服務器

添加網絡策略和訪問服務角色

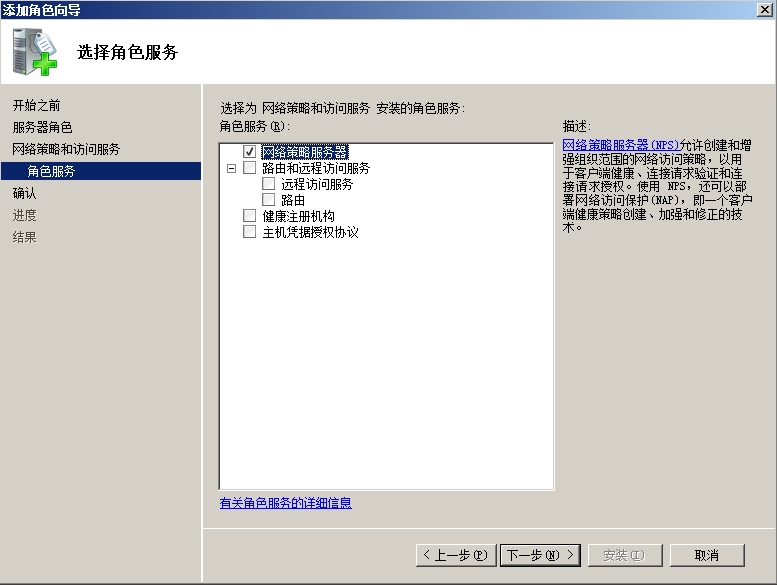

添加網絡策略服務器角色服務

配置RASIUS客戶端

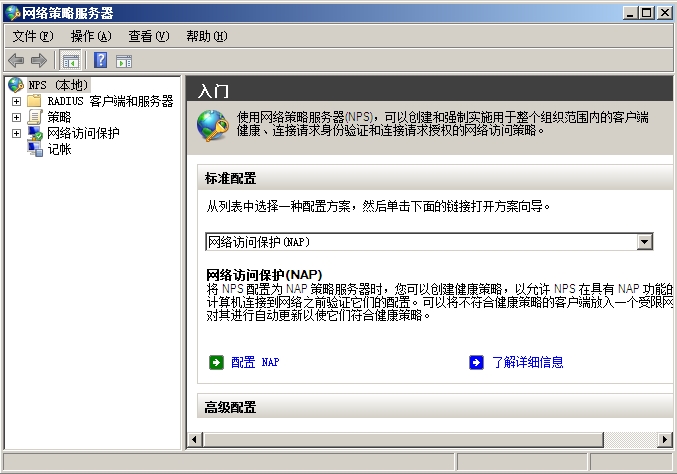

運行網絡策略服務器

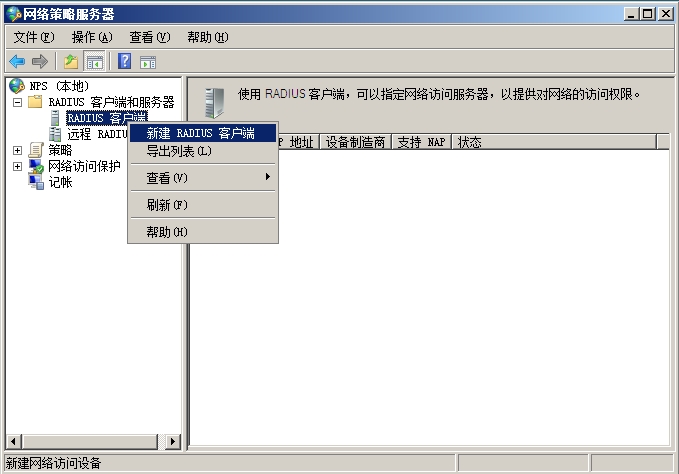

新建RADIUS客戶端

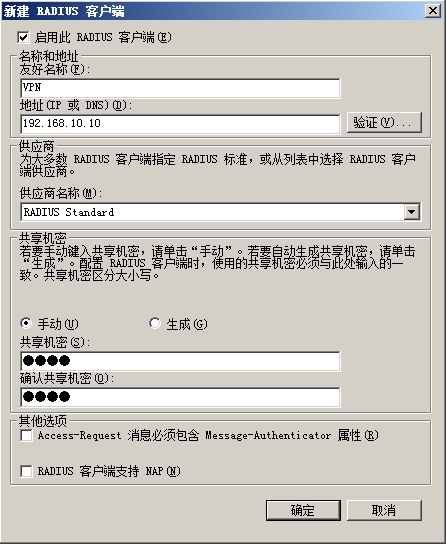

配置RADIUS客戶端屬性(這裏的ip地址要寫內網的哦)

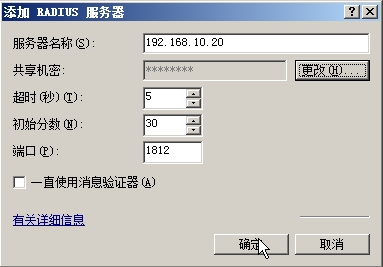

在“新建RADIUS客戶端”窗口中,輸入“友好名稱”、“地址”、“共享機密”,之後單擊“確定”按鈕。

友好名稱:是管理員錄入的一個名稱編號,也可以使用訪問服務器的計算機名。

地址:訪問服務器的IP地址。

共享機密:在RADIUS客戶端、RADIUS服務器和RADIUS代理之間用作密碼的文本字符串。在使用消息身份驗證器屬性時,共享機密還用作加密RADIUS消息的密鑰。

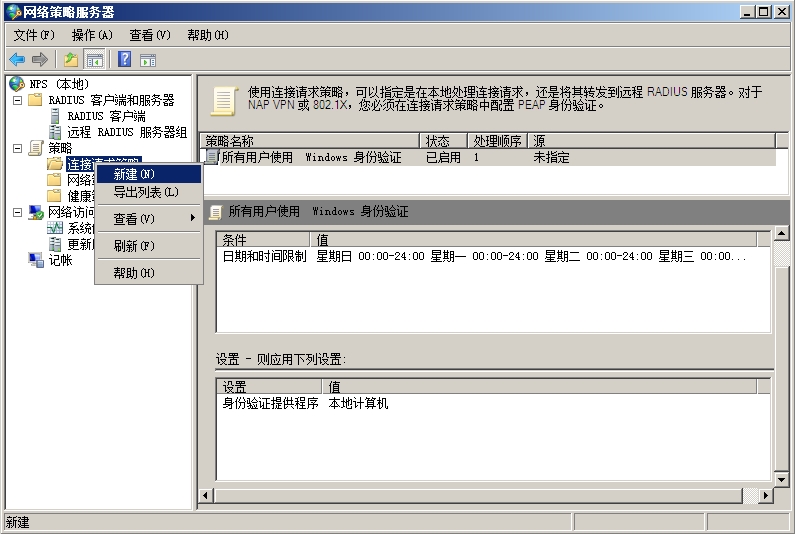

配置網絡策略服務器:

指定訪問服務器連接請求的三種策略方式

連接請求策略

指定處理請求的服務器,對連接請求進行身份驗證

網絡策略

授權通過身份驗證的用戶是否可以連接到訪問服務器

健康策略

遠程訪問客戶端是否滿足接入條件

配置連接請求策略

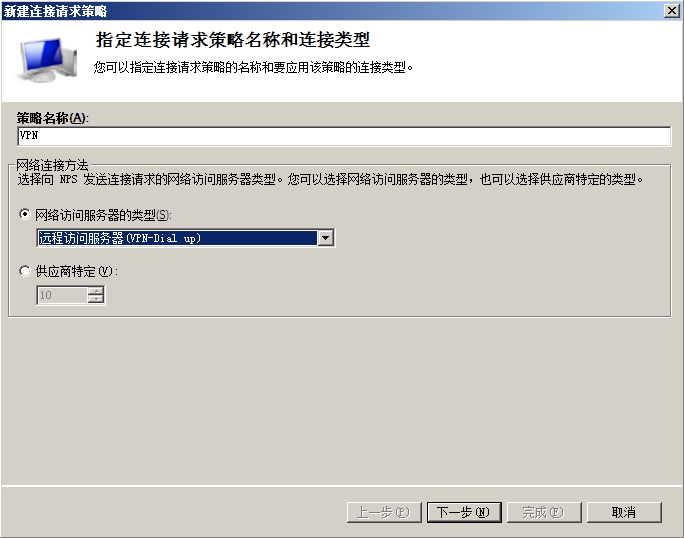

創建連接請求策略

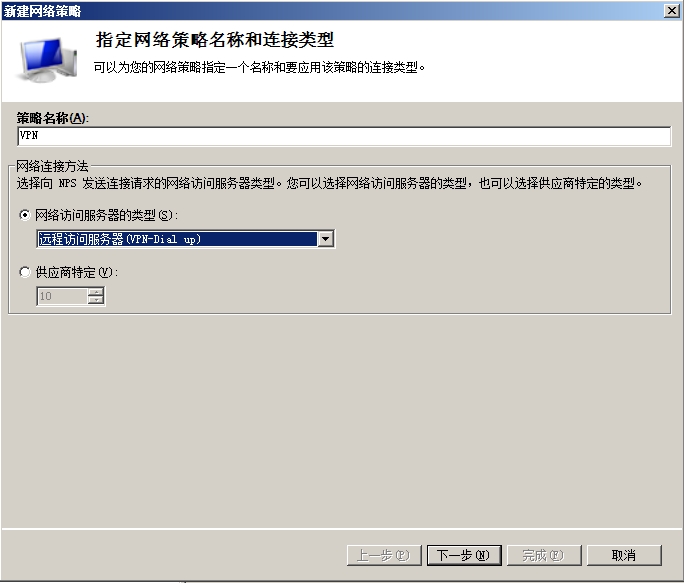

指定連接請求名稱和連接類型

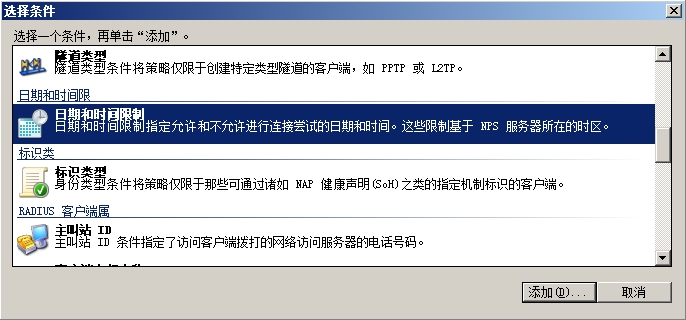

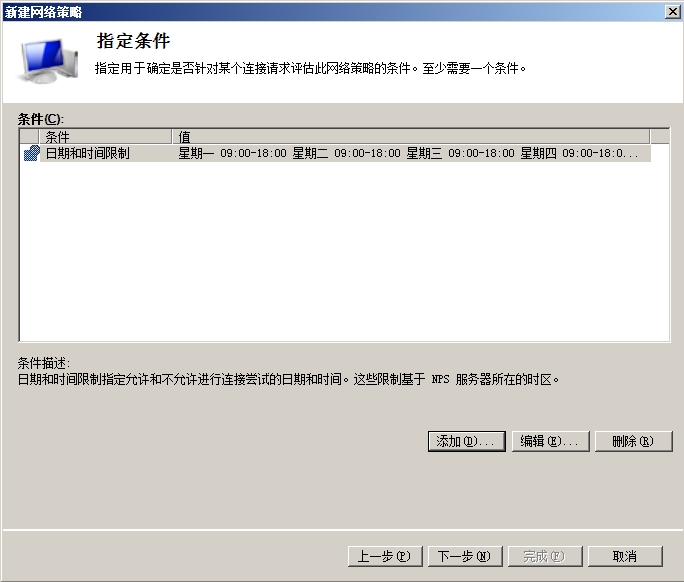

添加指定條件

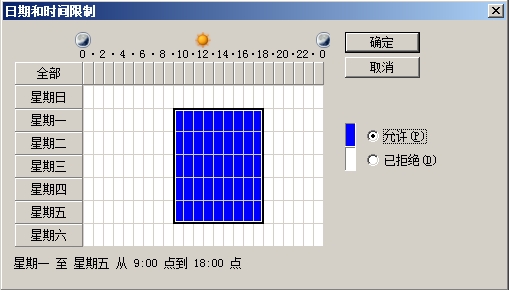

設置工作時間

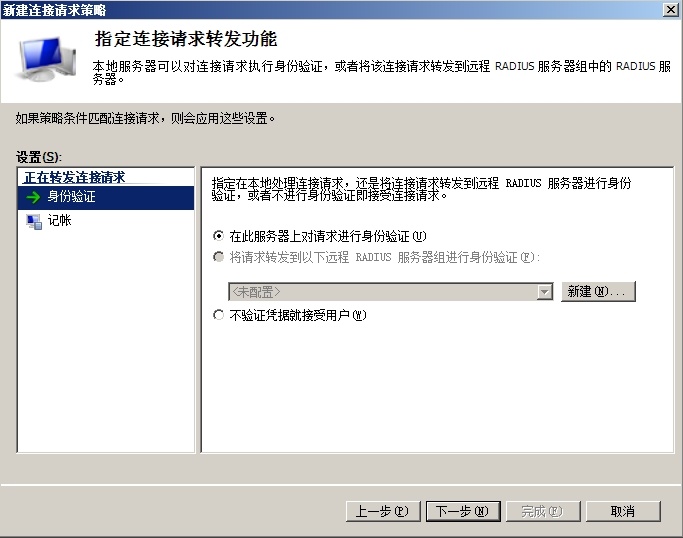

指定連接請求轉發功能

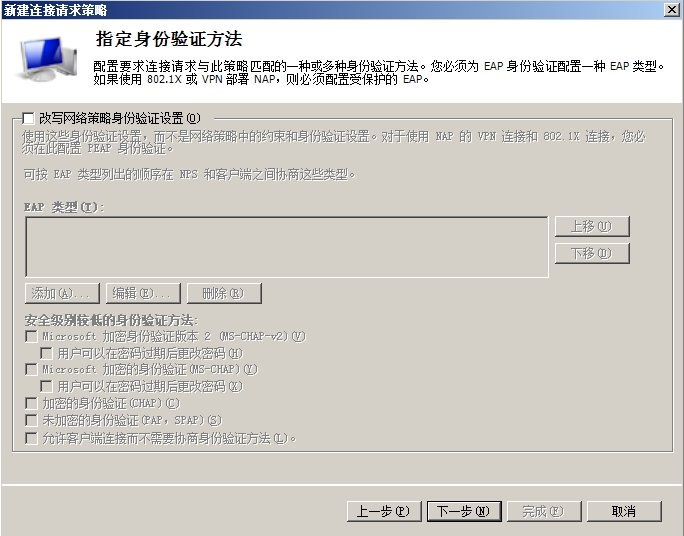

指定身份驗證方法

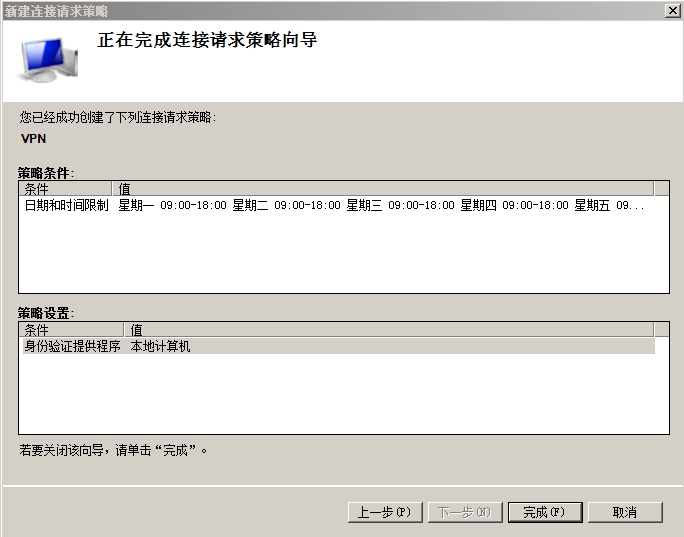

完成連接請求策略建立

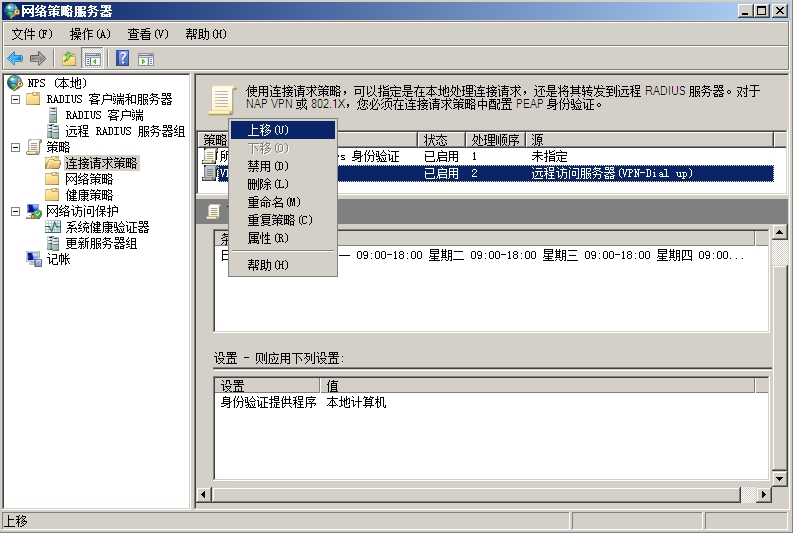

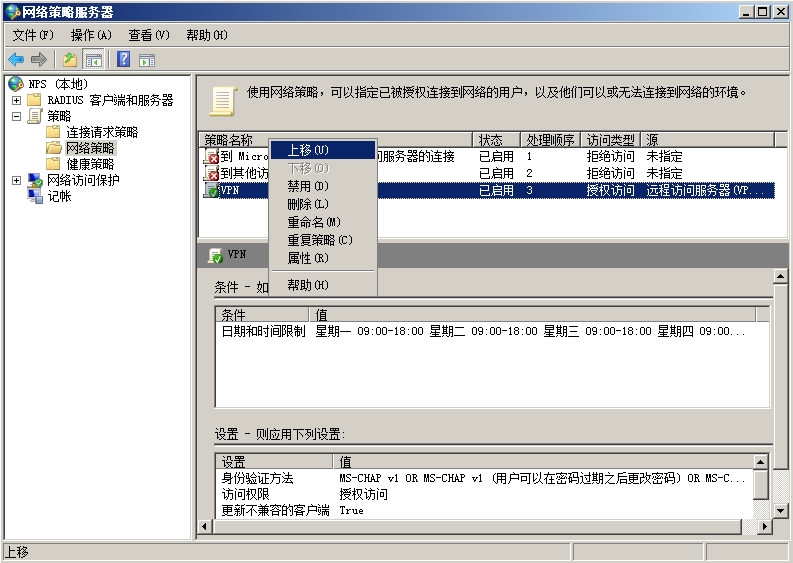

調整策略處理順序

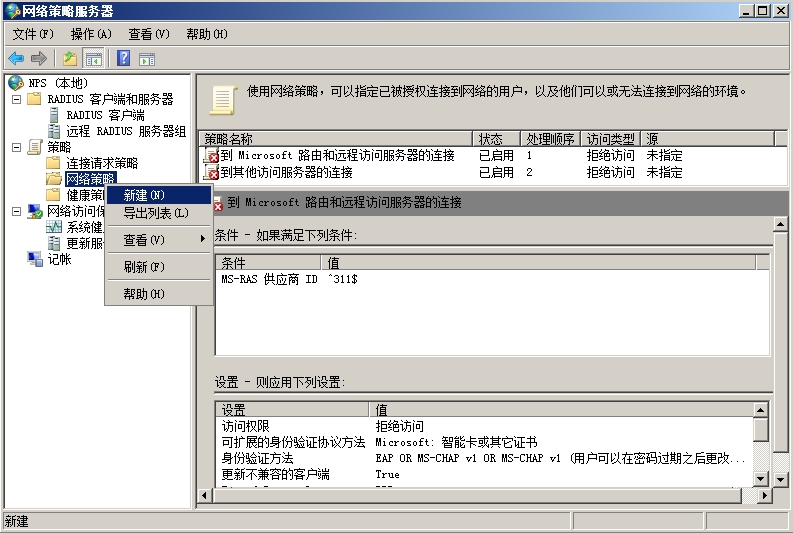

配置網絡策略

新建網絡策略

指定網絡策略和連接類型

添加指定條件

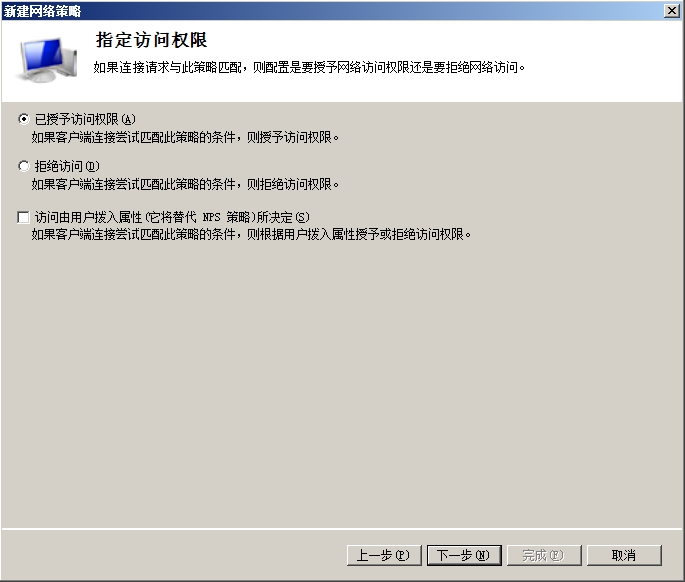

指定訪問權限

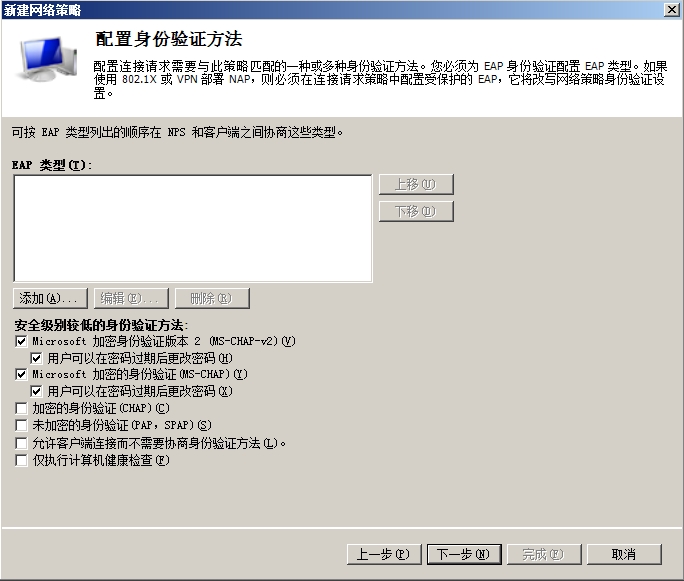

配置身份驗證方法

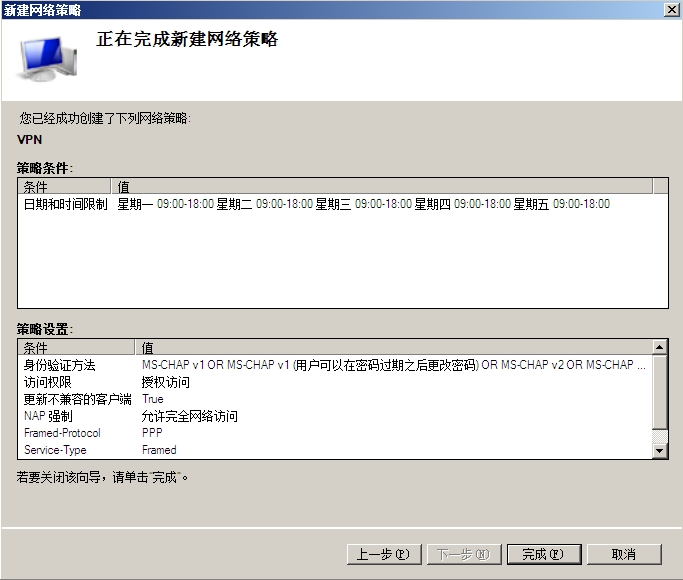

完成新建網絡策略

調整策略處理順序

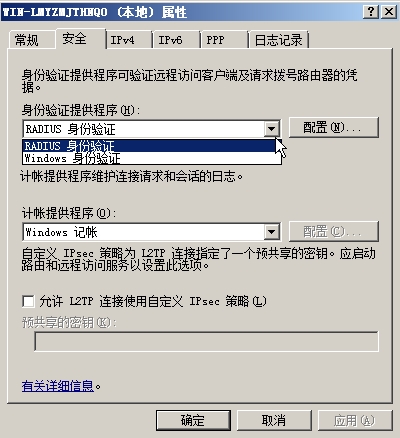

配置××× 服務器:

運行路由和遠程訪問控制檯

配置×××服務器使用RADIUS身份驗證

配置RADIUS服務器地址與共享機密

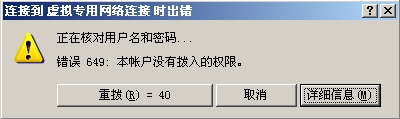

測試非工作時間接入

雖然asa防火牆提供了網絡安全的保證,但是對於允許或拒絕訪問某個單獨的IP地址或服務器的某個端口時還是需要使用ACL,同時ACL還能夠配置在路由器和交換機上以增加企業內網的安全。

好了,技術文檔只供交流哦,不喜勿噴吶!!!